Apple y Huawei no son las únicas tecnológicas afectadas por esta guerra comercial.

La guerra comercial entre Estados Unidos y China comenzó con dos grandes empresas tecnológicas en el punto de mira, Huawei y Google.

Con la creciente escalada del conflicto muchos se preguntan ahora a qué otras empresas del mundo tecnológico está afectando —o puede llegar a afectar— esta disputa.

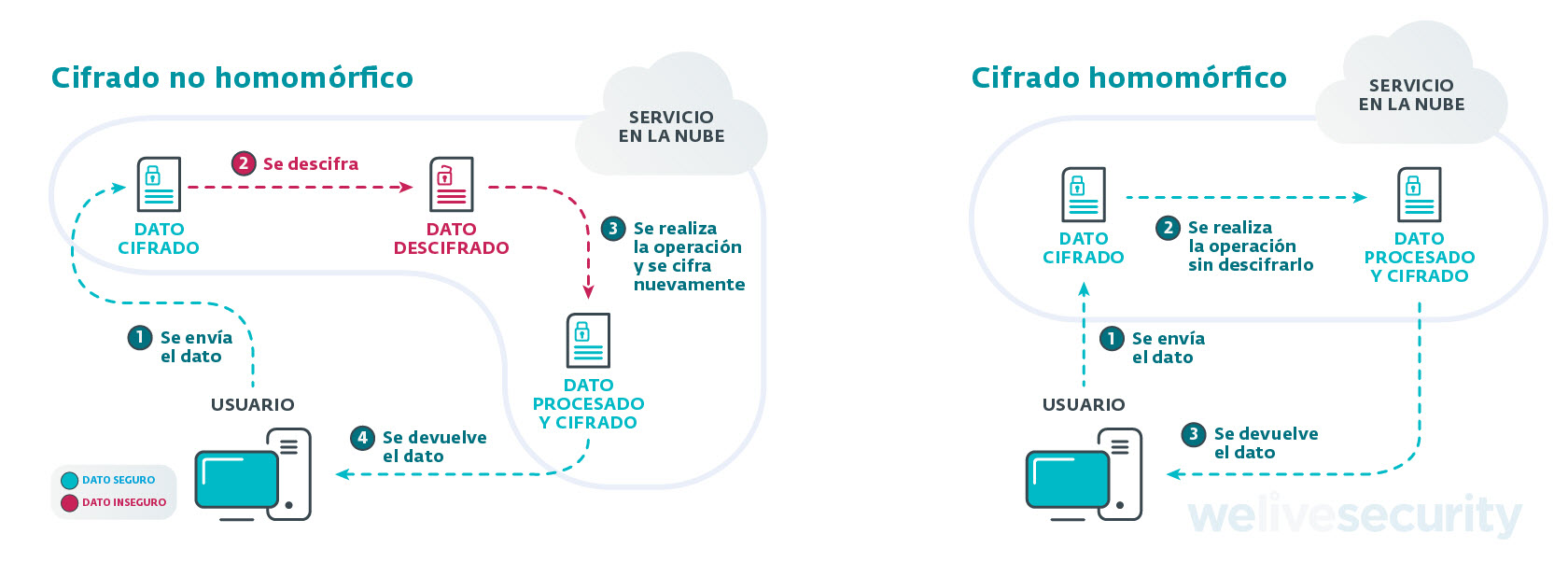

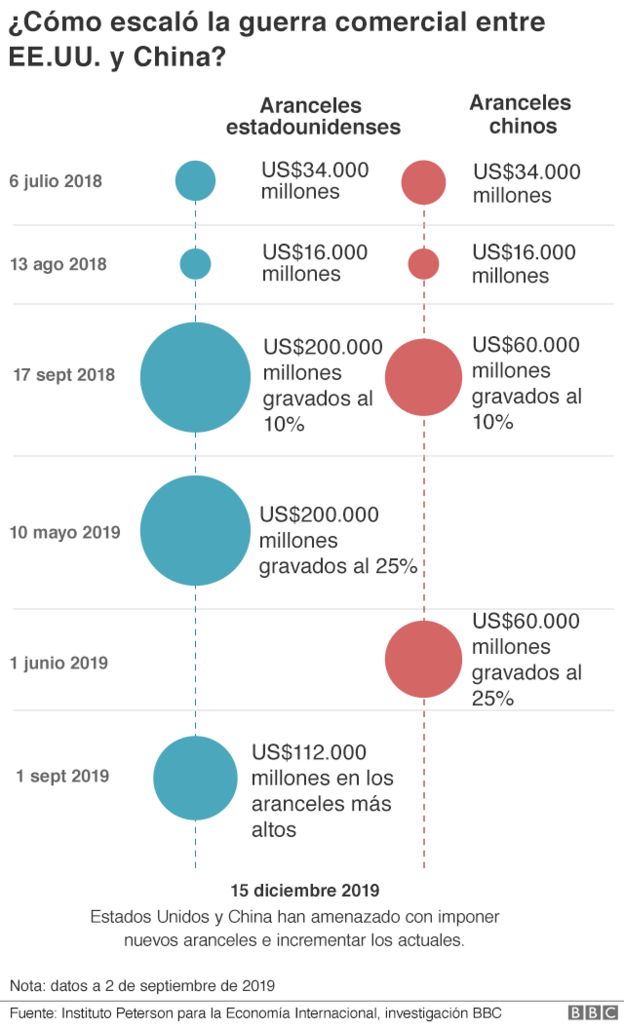

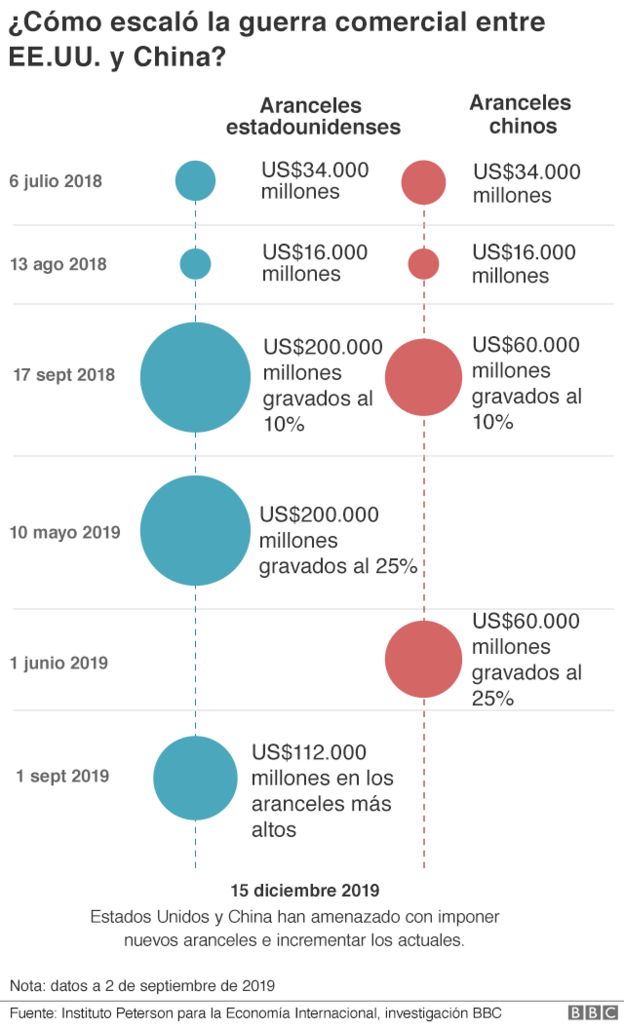

El recrudecimiento de las tensiones se evidenció hace unos días con nuevos aumentos arancelarios anunciados por EE.UU.

Eso significa que casi todos los productos que se importan de China a EE.UU. —gran parte de ellos tecnológicos— serán más caros para las empresas y consumidores estadounidenses.

El aumento de los gravámenes provocó la inquietud de los inversores y el desplome de los mercados internacionales.

Y pese a que Trump dijo durante la cumbre del G-7 que el país asiático quiere retomar las negociaciones e incluso sugirió que podrían cerrar un acuerdo, la guerra comercial ya lleva más de un año vigente.

Donald Trump y Xi Jinping compiten con aranceles cada vez más altos.

¿De qué manera está dañando el conflicto a la industrias tecnológicas de cada uno de estos dos países?

La BBC consultó a varios especialistas y a sus corresponsales en Shanghái y San Francisco en busca de respuestas.

La manzana podrida pudre el cesto

«La guerra entre ambas economías va más allá de los aranceles», dijo el reportero tecnológico de la BBC Chris Fox.

«No hace falta ser un genio para imaginar cuál sería el tema central de discusión en la cena en la Casa Blanca a la que el presidente Trump invitó al director ejecutivo de Apple Tim Cook a principios de este mes», agregó Dave Lee, corresponsal de tecnología de la BBC para América del Norte.

«La guerra comercial está perjudicando a Apple de muchas maneras. Y si Apple se daña, el resto de la industria tecnológica puede sufrir también«.

Lee cree que hay varias razones que explican por qué el éxito de Apple depende en gran parte de China.

«En primer lugar, es allí donde fabrica una aplastante mayoría de sus dispositivos; en lo que respecta a elaborar un nuevo iPhone, nadie puede igualar a los chinos en velocidad y precio».

Un golpe para Apple puede repercutir en otras empresas tecnológicas de China y Estados Unidos.

«Apple logró convencer a Trump para dejar algunas áreas que realmente le perjudicarían libres de aranceles, pero a medida que la guerra se intensifica el presidente parece estar agregando cada vez más restricciones».

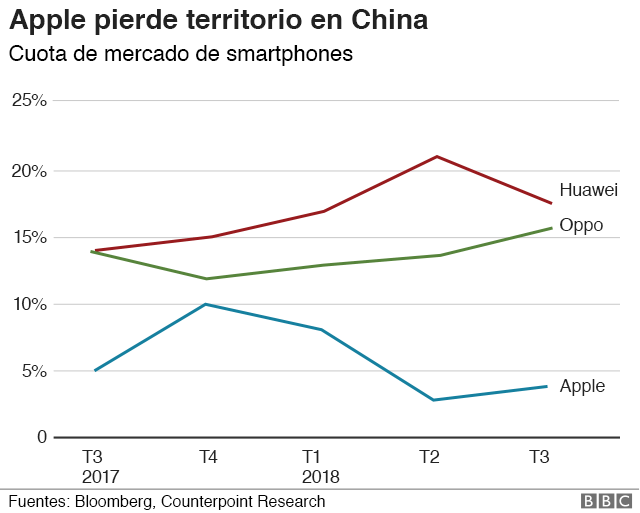

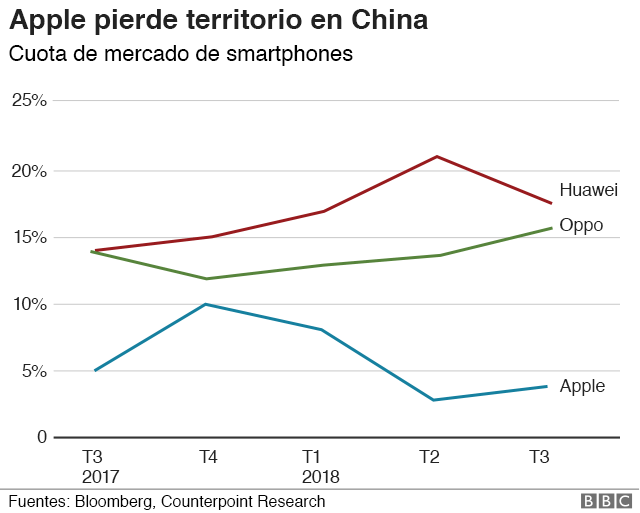

«Por otra parte», continuó Lee, «la guerra comercial también está afectando a las ventas (de Apple) en China«.

«Durante los últimos cinco años, Apple ha visto crecer su presencia en el país. Su facturación en China es comparable a la de toda Europa».

De acuerdo con Lee, la compañía de la manzana estaría «sufriendo fluctuaciones monetarias y también una ola de patriotismo», porque los consumidores chinos ahora prefieren comprar teléfonos y productos de firmas nacionales como Huawei.

«Tal y como les diría un economista, no hay ganadores en una guerra comercial. Eso es sin duda lo que está pasando aquí», agregó Lee.

«Las tecnológicas estadounidenses están perdiendo, pero China también está siendo dañada. Quienes tienen negocios de electrónica el país están buscando la manera de llevar la fabricación fuera».

«La solución no llega con la suficiente rapidez».

Una larga batalla

Robin Brant, corresponsal de la BBC en Shanghái, cree que en «hay señales indican que China está atrincherándose para una larga batalla«.

«En los medios estatales algunos hablan de un punto muerto y de que no habrá progreso hasta después de las elecciones presidenciales estadounidenses (de 2020)».

Una de las áreas más avanzadas de China es la electrónica.

«Recuerden que China no comenzó esta guerra comercial y eso se refleja también en los medios públicos: que la verdadera razón detrás de ella es que Estados Unidos y algunos otros países están tratando de contener a una China en auge», explicó el periodista.

«El objetivo industrial de China es recuperar terreno perdido en sectores de la economía que considera cruciales para su futuro —áreas avanzadas de la aviación o de fabricación dechips y microprocesadores— y en otros campos, como vehículos eléctricos y baterías, quiere establecer una posición dominante», explicó Brant.

Espera lograrlo hacia 2025.

«Eso también significará que China no tendrá que depender de Estados Unidos en el futuro», añadió el corresponsal.

Brant dijo que hay quienes aseguran que el país asiático podría soportar la guerra comercial durante más tiempo gracias a su gobierno autoritario. Otra de sus fortalezas es que muchas empresas estadounidenses instaladas allí no tienen la capacidad de replicar en otros países toda la infraestructura que les brinda China.

Hay dos sectores en particular en los que tanto Estados Unidos como China quieren ser líderes mundiales: la inteligencia artificial (aprendizaje automático) y las telecomunicaciones (sobre todo las de redes 5G).

¿Pero quién ganará la partida en cada uno de ellos?

Emily Taylor dirige la compañía de software británica Oxford Information Labs, que publicó recientemente un informe en el que asegura que «las luchas por el poder geopolítico, las políticas proteccionistas y las preocupaciones de seguridad nacional están impulsando la carrera hacia el 5G«.

La especialista en ciberseguridad le dijo a la BBC que existe el riesgo de que las políticas de Trump resulten contraproducentes y terminen beneficiando a China.

«China tiene la ambición de no querer copiar lo que hacen otros, sino de ser un país innovador y autosuficiente«.

«Cuantas más prohibiciones y aranceles le impongan, mayor será su motivación para serlo haciendo cosas muy difíciles que requieran mucho tiempo para perfeccionar, como los chips (para el 5G)».

Calum Chace, autor de Surviving AI: The Promise and Peril of Artificial Intelligence («Sobreviviendo a la IA: la promesa y el peligro de la inteligencia artificial»), también cree que si la guerra continúa China podría adquirir mucha autosuficiencia creando su propia industria de chips.

«Todos perdemos con esto: nosotros perdemos acceso a los investigadores chinos y ellos a los investigadores occidentales», le contó el escritor a la BBC.

La pelea de EE.UU. y China por el 5G está en el centro de la guerra tecnológica.

Taylor dice que la nueva generación de telecomunicaciones móviles 5G será la infraestructura que potencie la internet de las cosas, la cual se necesita para hacer ciudades inteligentes, entre otras cosas.

«El 5G es especialmente importante porque permitirá crear la infraestructura de un nuevo tipo de tecnología que todos usaremos».

«Esta red requerirá muchas cosas diferentes y puede ser una buena oportunidad para que los países innoven y generen riqueza, pero deberán valorar los riesgos de seguridad antes de elegir un proveedor».

Sin embargo, Taylor sostiene que esos riesgos no justifican una guerra tecnológica.

Responsabilidad compartida

Pero entonces ¿qué costo se espera de todo esto?

La doctora Yu Jie es la investigadora principal sobre China en el programa Asia-Pacífico del prestigioso centro de investigación independiente Chatham House, con base en Londres, Reino Unido.

Ella cree que afectará tanto a China como a Estados Unidos.

Que China quiera ser un país tecnológicamente autosuficiente no beneficia a Occidente.

«Ambas partes —Xi y Trump— decidieron no ceder un ápice en las negociaciones, pero también vemos que la guerra comercial no ha ido realmente en la dirección que Donald Trump esperaba», le contó a la BBC.

«Por ejemplo, las compañías estadounidenses todavía recuerdan haber sido expulsadas del mercado doméstico chino».

¿Y quién podría permitirse perder más si esta guerra se deteriora?

«Creo que deberíamos analizarlo tanto a corto como a largo plazo«, respondió Yu Jie. «A corto plazo, es obviamente la economía china la que más va a sufrir, precisamente porque aunque está tratando de reducir el volumen de sus exportaciones, todavía depende mucho de ellas».

«Pero por otra parte, muchas compañías estadounidenses dependen de China en cadenas de distribución e infraestructura, así que más a largo plazo yo creo que ambas economías se verán muy afectadas».

La académica dijo que el «sentido de interdependencia» entre todas las economías globales hace que ninguna de ellas se beneficie realmente de esta guerra comercial.

«Los consumidores globales sin quieres sufrirán realmente esta guerra de titanes», añadió.

Fuente: www.bbc.com