El uso creciente de la tecnología en la vida diaria de las personas adultas mayores las expone a riesgos online directos. Aprende cómo protegerte de estos fraudes.

El envejecimiento de la población mundial es una tendencia cada vez más marcada, y según proyecta un informe de la Organización Mundial de la Salud, se espera que para 2030 uno de cada seis personas será mayor de 60 años. En un contexto en el que la interacción con la tecnología es cada vez más frecuente y que se vio acelerada en los últimos años, además de ofrecer beneficios que todos los grupos etarios disfrutan, también presenta riesgos significativos.

Ya no es tan poco frecuente que los adultos mayores utilicen herramientas digitales en su vida diaria, pero también se convierten en blanco de las amenazas online, como estafas que se dirigen especialmente a aquellos que explotan su confianza, a veces aprovechando que no están tan familiarizados con algunas complejidades de esos entornos digitales.

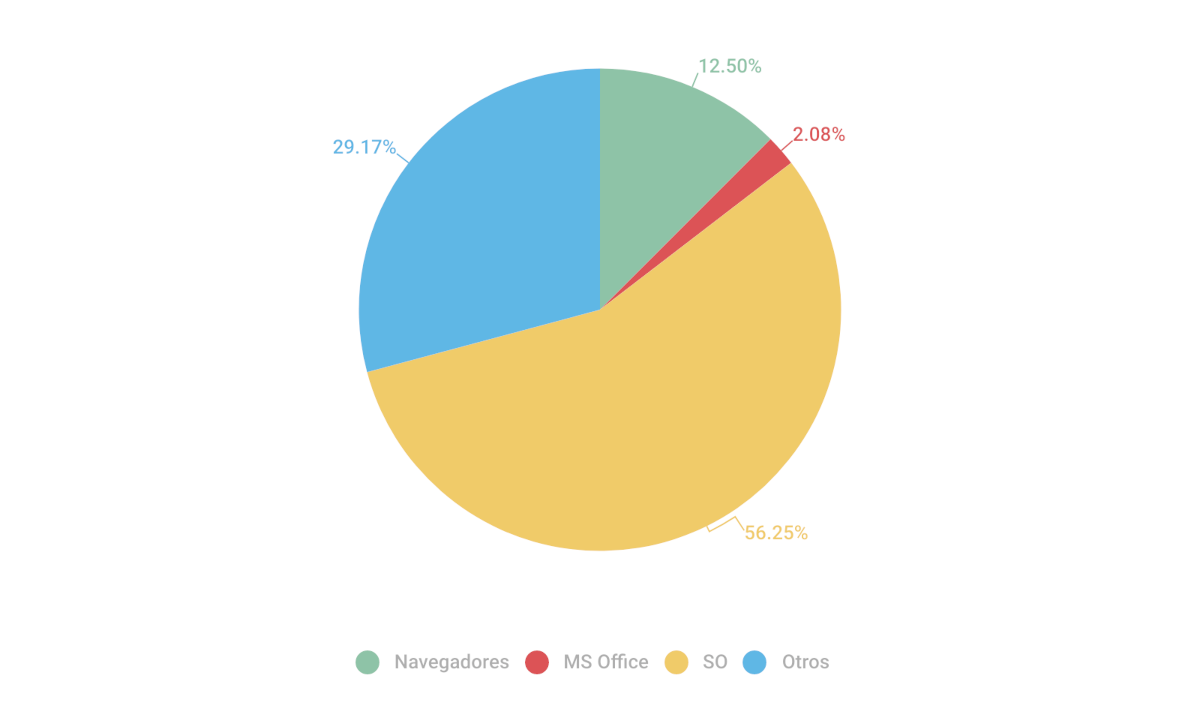

Se hace necesario, entonces, abordar estas temáticas especialmente, y a pesar de que, según datos de la FTC, las víctimas más frecuentes de ciberdelitos fueron, en 2016, los llamados millennials, los adultos mayores fueron más rentables. Son menos frecuentes las estafas destinadas a ese grupo, pero por sus características particulares, las pérdidas son más onerosas.

La tendencia, según reporta el FBI con datos del Internet Crime Complaint Center (IC3), indica que 88 mil personas mayores de 60 años en Estados Unidos perdieron más de 3,1 mil millones de dólares en fraudes a través de Internet. Principalmente, las estafas de soporte técnico y criptomonedas estuvieron a la cabeza. Estos datos subrayan la importancia de promover la ciberseguridad entre la población adulta mayor, con estrategias adecuadas que les permitan navegar el mundo digital de manera segura y confiable. Conocer estos fraudes es el primer paso para prevenirlos y proteger a esta población cada vez más digitalizada.

Principales ciberdelitos que afectan a los mayores y no tan mayores

Estafas por correo electrónico (phishing):

Lo que caracteriza al phishing es estimular las emociones de los usuarios para inducirlos a descargar un archivo o hacer clic en algún enlace potencialmente malicioso. Estos correos siempre despiertan alegría o preocupación, y es desde estos estados emocionales que los usuarios reducen su atención, haciendo que estos correos sean efectivos para los cibercriminales. Hay una frase que dice: «Cuando entra la emoción, se va la razón».

Por esta misma razón, debemos saber y transmitir a nuestros mayores que, si recibimos un correo prometiéndonos ser ganadores de algún premio, beneficiados por alguna oferta (alegría), o bien amenazando con que nuestra cuenta se bloqueará, o tenemos una deuda que resolver (preocupación), debemos pensar dos veces antes de hacer clic en un enlace o descargar un archivo.

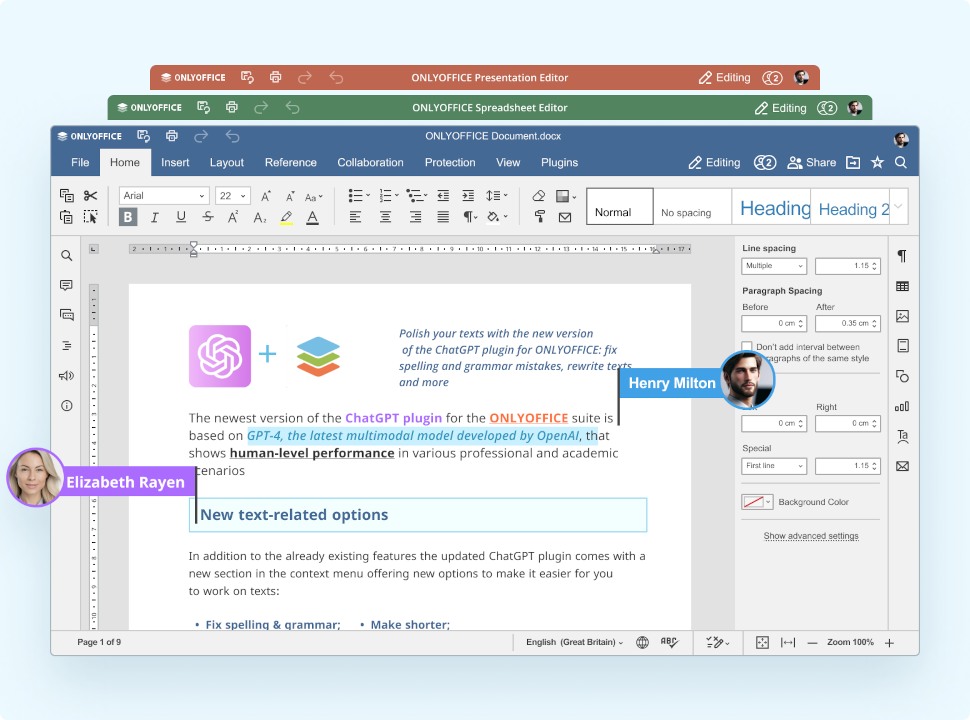

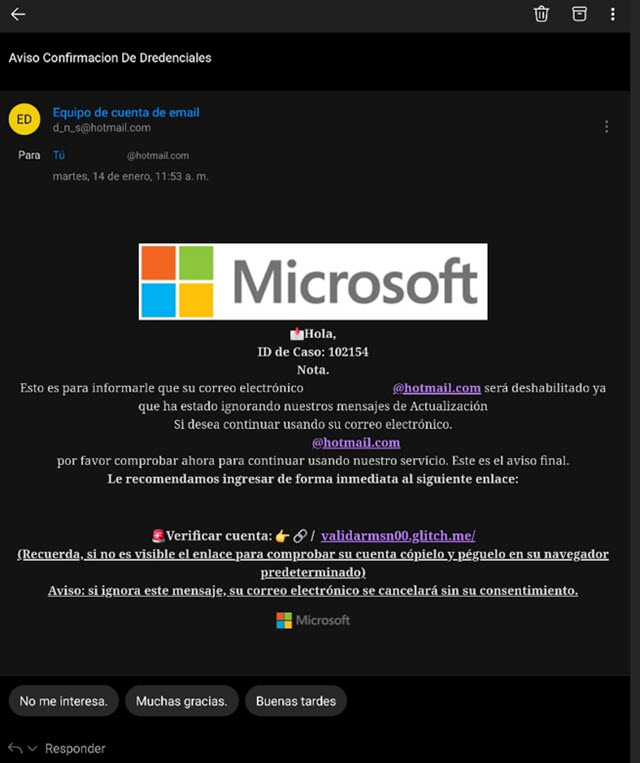

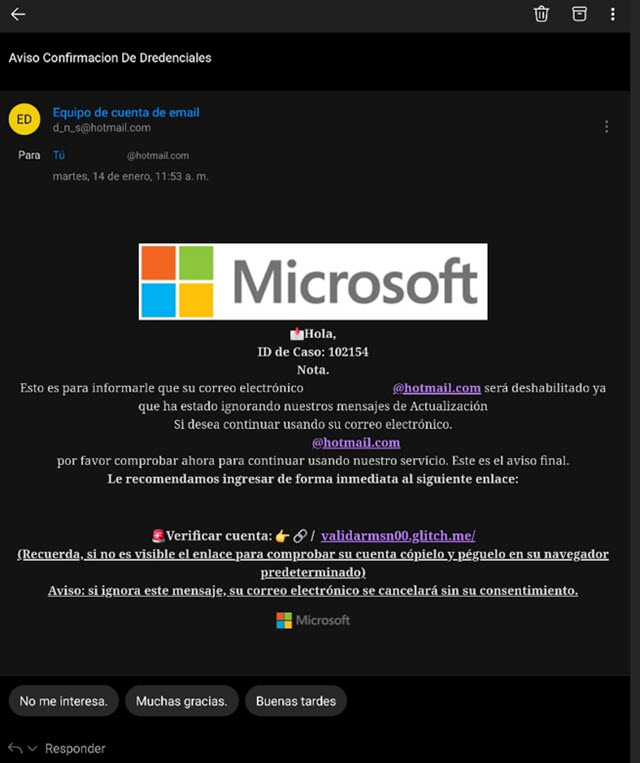

Si bien el phishing puede venir de supuestas entidades bancarias, marcas comerciales o entidades de gobierno, siempre que se nos comunique algo que despierte nuestras emociones y nos induzca a hacer clic en un enlace, descargar archivos o proporcionar información, debemos prestar atención y validar la fuente antes de actuar. Veamos a continuación un ejemplo genérico.

En este caso vemos un correo de cómo puede empezar las llamada estafa de soporte técnico.

Caption

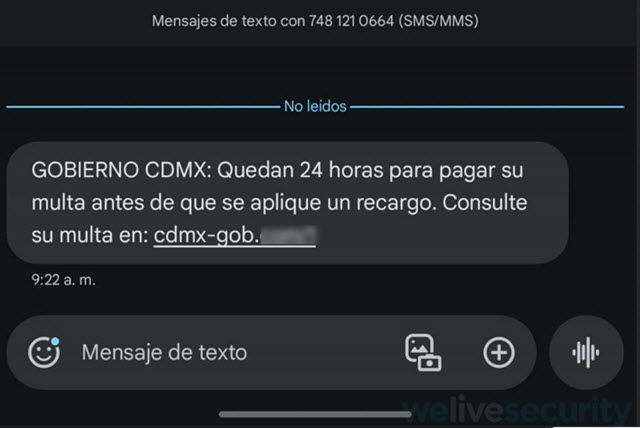

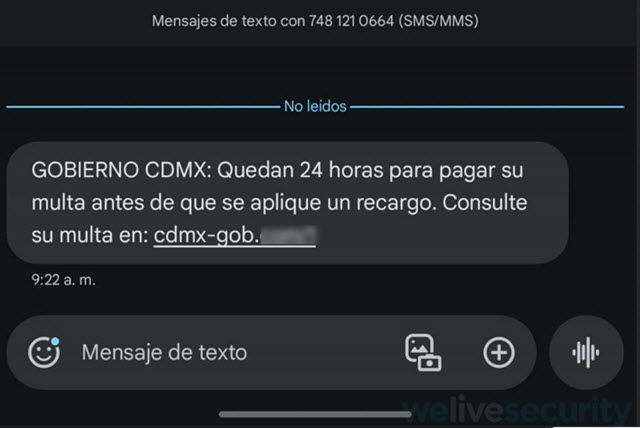

IMPORTANTE: El phishing no solo llega por correo electrónico, este tipo de mensajes también puede llegar por sistemas de mensajería como WhatsApp, Telegram, Instagram, e incluso mensajes de texto, como vemos a continuación.

Caption

Llamadas telefónicas fraudulentas:

Delincuentes que se hacen pasar por técnicos o familiares en apuros. Esta circunstancia es harto conocida en el universo de las estafas, el famoso «cuento del tío». Siguiendo la premisa de que al entrar la emoción se va la razón, es importante guardar la calma y, en ninguna circunstancia, proporcionar información personal o de personas cercanas al interlocutor.

Estafas en la web y redes sociales:

Ofertas falsas, enlaces maliciosos, perfiles fraudulentos o mensajes sospechosos.

Es usual, al navegar por la web, utilizar Google para buscar productos o marcas y hacer clic en los primeros resultados porque confiamos en que estos están relacionados con los sitios oficiales que estamos buscando, pero ciertamente esto no es así y debemos prestar atención. Muchos delincuentes clonan sitios oficiales y pagan publicidad para aparecer en los primeros resultados de las búsquedas de los usuarios.

Por otra parte, en ocasiones, al navegar en las redes, vemos perfiles de marcas o Marketplace con ofertas tentadoras, pero no siempre estos perfiles son verdaderos. Muchos ciberdelincuentes clonan perfiles de redes sociales para ofrecer ofertas que luego terminan en estafas. Por esta razón, si vemos un perfil de una red social que ofrece un producto que nos interesa a un buen precio, antes de avanzar en una compra, debemos validar su identidad, prestando atención a la cantidad de seguidores, qué tan activa está la cuenta, los comentarios de usuarios.

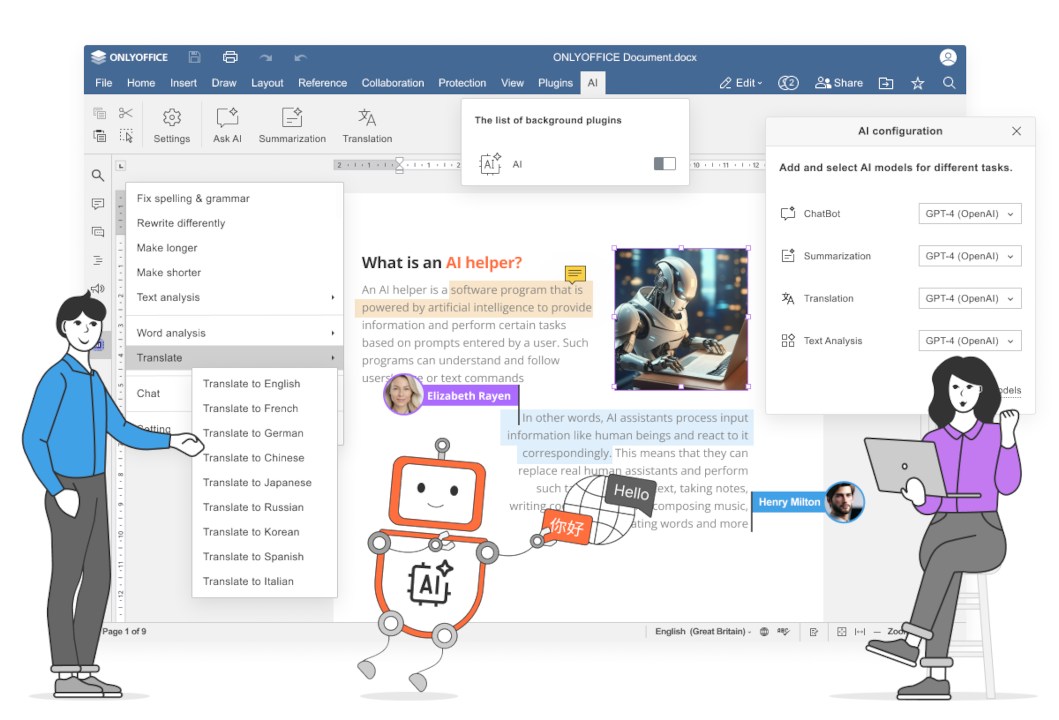

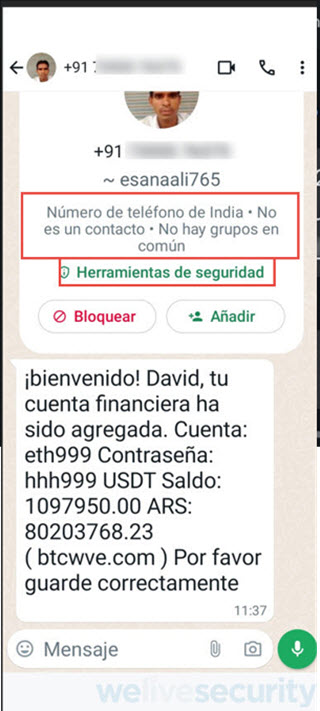

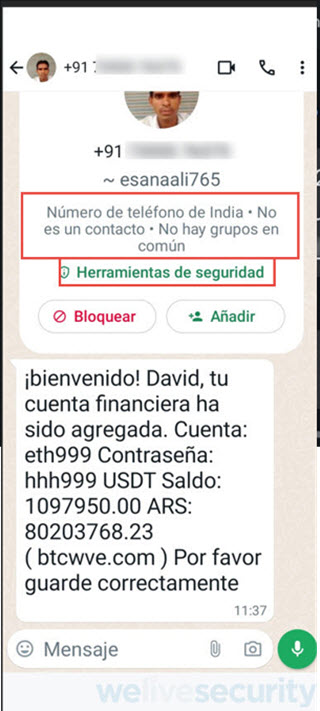

Dentro del universo de estafas en la red, no podemos dejar de mencionar los mensajes aleatorios que podemos recibir, ya sea por mensajes de texto, WhatsApp u otros medios de mensajería, que guardan el mismo espíritu del phishing, estimulando emociones y siempre induciendo a la víctima a proporcionar información confidencial o a hacer clic en enlaces maliciosos. Los objetivos pueden variar, ya que el interés puede estar puesto en robar información sensible, infectar dispositivos con fines de espionaje, o también secuestrar cuentas de usuarios como las de WhatsApp u otros servicios.

A continuación, podemos ver cómo llega, por WhatsApp, a un usuario un mensaje de un destinatario desconocido anunciando un supuesto beneficio que, desde luego, no existe, e intenta que el usuario víctima transfiera dinero a cambio del supuesto beneficio.

Caption

En cuanto al secuestro de cuentas mediante estafas, también existen casos donde cibercriminales se hacen pasar por agentes de los servicios de cuentas, como WhatsApp, y solicitan a su víctima un código de verificación que termina siendo la puerta de entrada para que el cibercriminal pueda tomar control de la cuenta de su víctima.

Secuestro de cuentas:

Uso de contraseñas débiles o repetidas en diferentes plataformas.

En muchos casos, la comodidad de utilizar las mismas contraseñas facilita a los ciberatacantes el acceso a diversas cuentas de servicios en la red. Si bien hoy en día se hace casi imposible recordar todas las contraseñas de las distintas cuentas que utilizamos en la red, es importante que estas no sean las mismas ni triviales para todos los servicios. Si un atacante logra acceder a una de nuestras cuentas, lo más probable es que intente acceder al resto de nuestras cuentas, y si las contraseñas son iguales, los ciberatacantes automáticamente tendrán acceso a todos nuestros servicios en la red.

Si bien existe software especializado como KeePass para almacenar contraseñas y no tener que recordarlas, podemos llevar a la vieja usanza un libro que contenga las distintas contraseñas, y esto es preferible a utilizar la misma contraseña en todos los servicios.

QRs en acción

Hoy en día, los códigos QR son utilizados tanto para ver menús en restaurantes, compartir contactos o incluso para realizar pagos. Es importante también estar atentos a estos códigos, ya que no debemos olvidar que los mismos siempre nos redirigirán a algún sitio y, algunas veces, no necesariamente bien intencionado. En el último tiempo se han detectado algunas estafas mediante el uso de códigos QR. Por esta razón, es muy importante estar seguros de qué estamos escaneando antes de hacerlo. Por supuesto, se trata de advertir que estos códigos pueden redirigirnos a sitios maliciosos.

Recomendaciones prácticas para estar protegidos

- No compartir datos sensibles:

Evitar brindar información bancaria o personal por teléfono, email o redes sociales.

Siempre verificar la identidad del remitente.

- Usar contraseñas seguras:

Crear contraseñas únicas y robustas (una combinación de letras, números y símbolos).

Guardarlas en un gestor de contraseñas si es necesario.

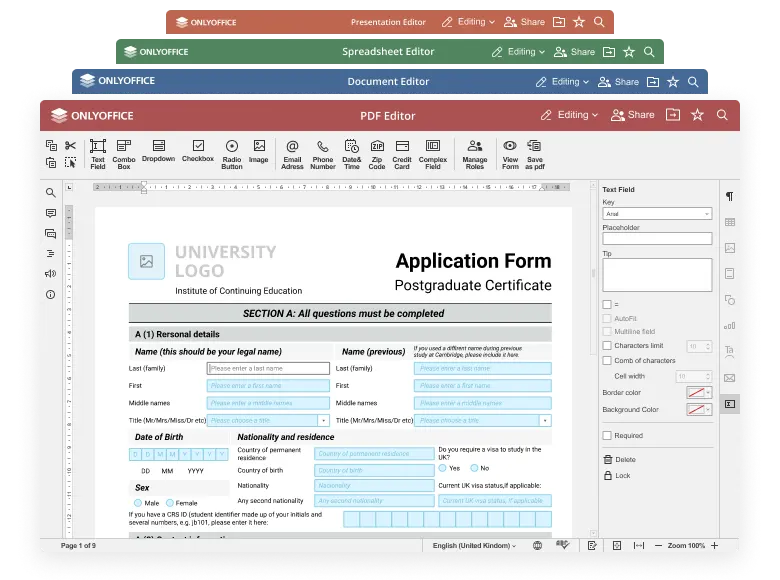

- Actualización de dispositivos:

Mantener sistemas operativos y aplicaciones actualizados para prevenir vulnerabilidades.

- Doble factor de autenticación (2FA):

Activarlo en cuentas importantes como correo electrónico y redes sociales.

No hacer clic en enlaces de origen dudoso, incluso si parecen venir de personas conocidas.

- Utilizar software de seguridad confiable:

Instalar software de seguridad y escanear periódicamente los dispositivos.

- Evitar redes Wi-Fi públicas:

No realizar transacciones bancarias o acceder a información sensible en conexiones públicas.

Mas vale prevenir que curar, asistir a talleres o charlas de ciberseguridad. Consultar siempre con familiares o personas de confianza si algo genera dudas.

Si alguno de los puntos mencionados anteriormente te sobrepasa técnicamente, que no cunda el pánico pues siempre puede haber alguien que nos ayude en los aspectos más técnicos, ya sea un familiar o allegado experimentado, o bien un típico técnico reparador de pc que nos puede ayudar

Cómo ayudar a nuestros mayores

1. Involucrarnos activamente: Acompañarlos en la configuración de sus dispositivos y enseñarles a identificar riesgos con ejemplos concretos.

2. Crear un entorno de confianza: Animarlos a que pregunten antes de tomar decisiones en línea, tal como sucede con los niños es importante tener paciencia y estimular el dialogo pues una conversación puede evitar muchos dolores de cabeza a futuro

3. Revisar juntos las plataformas: Revisar configuraciones de privacidad en redes sociales y apps., Si nosotros mismos nos encontramos limitados técnicamente es un buen punto para matar dos pájaros de un tiro y asesorarnos con nuestro técnico de confianza y al mismo tiempo transmitir el conocimiento a los más grandes

Conclusión

Con pequeños pasos, paciencia y un poco de conocimiento, podemos ayudar a que los adultos mayores disfruten de la tecnología de manera segura. La ciberseguridad no es un lujo, sino una necesidad en el mundo actual, y proteger a nuestros mayores es una responsabilidad de todos, así como alguna vez ellos nos protegieron a nosotros.

Fuente: www.welivesecurity.com