TeamViewer y los riesgos de seguridad asociados a esta popular herramienta

Este software que permite a un usuario acceder remotamente a otro equipo puede ser utilizado por atacantes como la puerta de entrada si no se asegura debidamente.

A principios de marzo, un atacante fue descubierto intentando modificar los componentes en un sistema para tratamiento del agua en una planta potabilizadora en Florida, Estados Unidos. Al parecer, el responsable detrás de este ataque logró acceder a una de las computadoras a través de la herramienta para el acceso remoto TeamViewer, que era utilizada por los operadores de esta planta que suministra agua potable a unos 15.000 habitantes para resolver problemas de forma remota o con el propósito de monitorear los sistemas. De esta manera, intentó —sin éxito— modificar los niveles de una sustancia utilizada como agente limpiador del agua, lo que podría haber provocado el envenenamiento de la misma.

Si bien este incidente no pasó a mayores gracias a restricciones lógicas en los sistemas que realizan estas mediciones, este tipo de software vuelve a estar bajo el ojo del mundo de la seguridad.

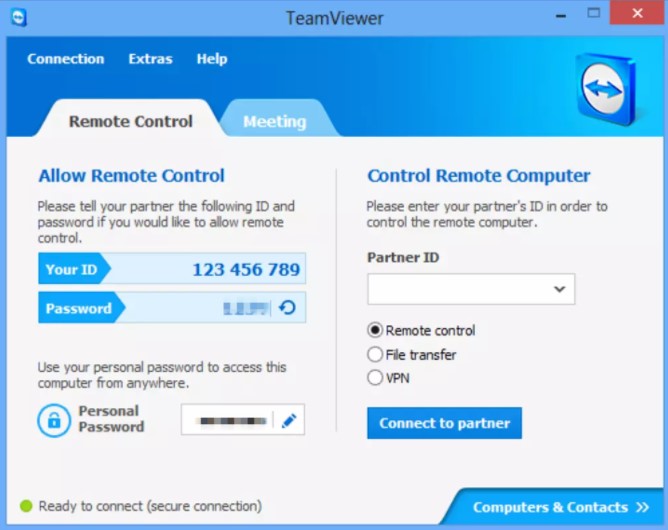

TeamViewer es uno de los software para control remoto de dispositivos más populares. Al igual que otras herramientas de similares características que ofrecen el mismo servicio, TeamViewer permite que un usuario acceda remotamente a una computadora, tablet o celular e interactúe con el equipo como si fuera un usuario que está sentado en frente a la computadora o dispositivo. Para lograr tener acceso a la computadora remota, el usuario se conecta utilizando un identificador y una contraseña única que quien está físicamente frente al equipo debe proporcionar.

Esta herramienta resulta fundamentalmente útil para brindar asistencia remota, ya sea para asistir a algún familiar con pocos conocimientos informáticos, así como también dentro de una compañía para tareas de soporte técnico en épocas de teletrabajo. Otras aplicaciones con funcionalidades similares, pero menos utilizadas, son AnyDesk, Supremo o Zoho Assist.

Estas herramientas ofrecen una variedad de funcionalidades que van más allá del control remoto del equipo, como acceder al sistema de archivos, tomar control del teclado y hasta el polémico bloqueo de pantalla, en donde el usuario que tiene el control del equipo puede dejar la pantalla del equipo en negro a la vista de quien está en frente de él.

Como mencionamos anteriormente, esta no es la primera vez que aplicaciones de asistencia remota se ven involucradas en incidentes informáticos. En 2016, usuarios particulares y empresariales de TeamViewer reportaron infecciones de ransomware que tenían algo en común: los atacantes habían establecido el primer contacto a través de una herramienta de asistencia remota. Si bien la compañía alegó que ninguna vulnerabilidad técnica había sido parte de los contactos iniciales, los orígenes del incidente quedaron inconclusos.

Y es que una vez que el atacante logra el acceso a través de una herramienta como TeamViewer puede descargar malware en el equipo de la víctima. El acceso probablemente lo obtienen mediante el uso de credenciales de acceso débiles o que fueron expuestas en Internet, permitiéndoles iniciar sesión en la aplicación.

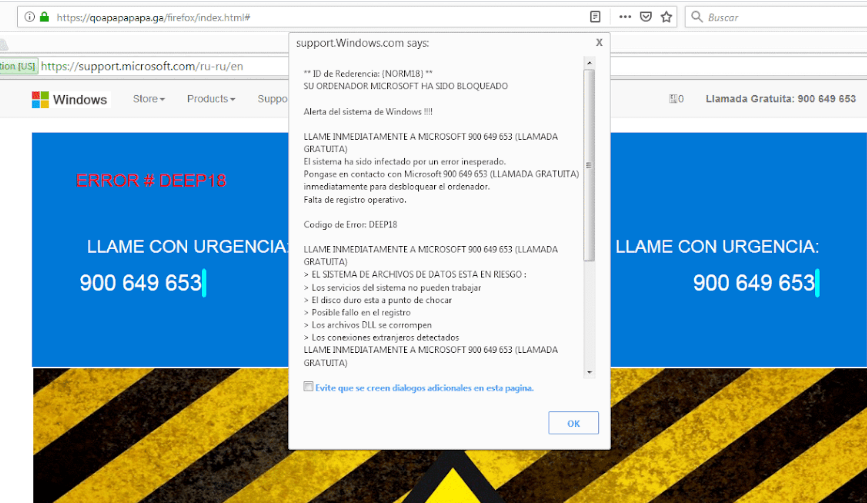

Además de ataques dirigidos, este tipo de herramientas se ven frecuentemente involucradas en las conocidas estafas telefónicas de soporte técnico o similares. En ellas, los atacantes se organizan en grupos con una estructura similar a un Call Center y realizan comunicaciones masivas con potenciales víctimas, ya sea inyectando anuncios fraudulentos en forma de ventanas emergentes que indican una infección en el equipo de la víctima y que incluyen un número de teléfono de un supuesto servicio técnico para solucionar el problema, o enviando correos electrónicos de phishing alegando un problema o compra de gran monto en supuestas cuentas de comercio electrónico de la víctima.

Una vez que el individuo se comunica con los criminales, los mismos convencen a la persona de ingresar a su cuenta bancaria para recibir una devolución de dinero y, alegando un error al ingresar el monto, la piden a la víctima un pago por la transacción ficticia. Para asegurarse persistencia en los dispositivos y tener la posibilidad de extorsionar a la víctima, los atacantes intentan convencer al usuario de descargar la herramienta y entregar el control remoto aún sin requerir la autorización del usuario, con la excusa de brindar asistencia técnica.

La facilidad de uso de estas herramientas sugiere un planteo dual: por un lado, ser asistidos por una persona de nuestra confianza es sencillo, mientras que ser infectados por un agente malicioso también lo es. Sin embargo, y a pesar de las advertencias de expertos en ciberseguridad e infraestructura, estas piezas de software siguen estando en el menú del día de compañías y usuarios desprevenidos.

Es importante tener en cuenta que las opciones de seguridad por defecto de este tipo de aplicaciones son débiles, ya que esto le facilita el uso al usuario común. Entonces, si queremos instalarlas en nuestros dispositivos, debemos tener presente algunas consideraciones en cuanto a lo que seguridad respecta:

- Descargar las versiones oficiales

Las detecciones de código malicioso disfrazadas de versiones legítimas de estas herramientas han aumentado drásticamente, al igual que ocurrió con otras aplicaciones y herramientas populares en tiempos de pandemia, como videojuegos o apps de videoconferencia. Para evitar caer en estos engaños, debemos descargar las aplicaciones desde los sitios oficiales o desde las cuentas verificados de los fabricantes en las tiendas de aplicaciones en línea para dispositivos móviles.

- Mantener el software actualizado

Este punto es importante para evitar la explotación de fallas de seguridad que deriven en el acceso indebido. En 2020, por ejemplo, TeamViewer lanzó una actualización para reparar la CVE 2020-13699, una vulnerabilidad que permitía a un atacante robar contraseñas de manera remota y casi sin necesidad de interacción por parte del usuario.

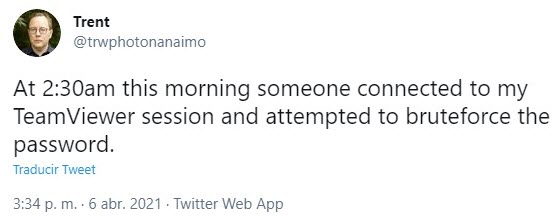

- Activar el doble factor de autenticación

Esta configuración previene el ataque más frecuente en herramientas como TeamViewer, en donde los atacantes adivinan la contraseña de la cuenta de la víctima por fuerza bruta o usando combinaciones divulgadas en otros ataques, buscan los dispositivos asociados a la misma y toman control de ellos. Estos dispositivos usualmente son protegidos con una contraseña por defecto de 4 a 5 caracteres que no cuentan con bloqueos contra ataques de fuerza bruta.

- Crear contraseñas robustas

Como mencionamos anteriormente, contraseñas débiles y aquellas ingresadas por defecto en las aplicaciones son el punto más buscado por los atacantes. Para evitarlos, debemos contar con contraseñas seguras tanto en el acceso a nuestra cuenta como al asegurar la conexión a cualquiera de nuestros dispositivos.

- Si la herramienta lo permite, configurar una lista blanca de accesos

Esta lista permitirá configurar las conexiones a dispositivos asociados a nuestra cuenta, de forma que solo las cuentas seleccionadas puedan acceder a ellos y no extraños, aun contando con el ID y contraseña del equipo.

Fuente: www.welivesecurity.com