Seguridad en Zoom: cómo configurarla de manera correcta

Explicamos cómo puede mejorar enormemente su privacidad y seguridad en Zoom con las opciones de configuración que ofrece la herramienta.

Zoom está atrayendo mucha atención en los medios debido a la aceptación masiva de los servicios de videoconferencia durante el aislamiento social casi global provocado por el COVID-19. La compañía se está adaptando a la masiva demanda global y al éxito repentino, algo con lo que la mayoría de las empresas solo pueden soñar. Muchas empresas, como Zoom, ofrecen productos y servicios gratuitos para atraer nuevos usuarios, ya que al eliminar la barrera que impone el pago del servicio, con suerte, consiguen fidelizarlos. Luego, en algún momento, el usuario puede convertirse en un cliente que pague el servicio, ya sea por la funcionalidad adicional en el servicio que utiliza o por otros productos ofrecidos por la empresa.

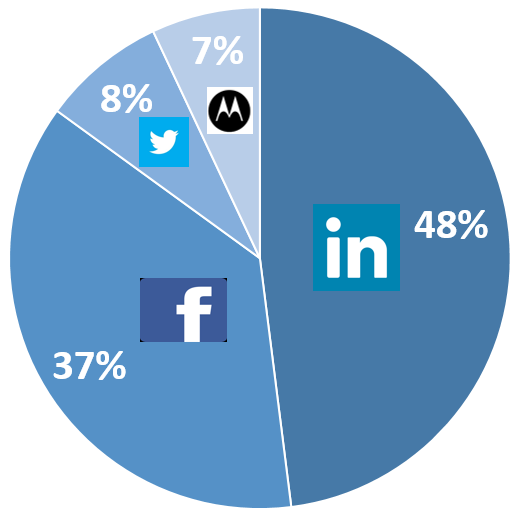

Todos utilizamos servicios gratuitos: las herramientas de búsqueda o el correo electrónico son excelentes ejemplos; sin embargo, la realidad es que nada es del todo gratuito. Las empresas necesitan monetizar su uso para poder proporcionar el servicio o producto de forma gratuita. Esto generalmente implica alguna forma de publicidad o la recopilación de datos a través del uso. Una empresa que brinda servicios gratuitos generalmente tiene un modelo comercial y una política de privacidad que refleja la forma en que ganan dinero. El éxito repentino tomo a Zoom por sorpresa: la empresa tenía un modelo de negocio y una política de privacidad para respaldar un servicio gratuito, ingenioso y sin fricciones, y de repente, se convirtieron en la herramienta predeterminada para millones de organizaciones que de un momento a otro se encontraron con la necesidad de utilizar un servicio de videoconferencias.

No estoy defendiendo a Zoom; han tenido y continúan teniendo numerosos problemas relacionados con la privacidad y la seguridad. Solo estoy brindando la perspectiva de que pueden necesitar tiempo para adaptar su modelo comercial y política de privacidad para defender su repentino éxito. Esto se puede observar en las recientes actualizaciones que lanzó la compañía para solucionar problemas y los cambios recientes realizados en su política de privacidad.

Algunas organizaciones ahora están reflexionando sobre su apresurada decisión de usar Zoom y están migrando a otros servicios de videoconferencia que se adaptan mejor a sus necesidades. Según TechCrunch, la ciudad de Nueva York prohibió a las escuelas usar Zoom, citando preocupaciones de seguridad, pero un portavoz de la ciudad tampoco descartó regresar a Zoom. La razón por la cual las organizaciones corrieron a Zoom como si fuese un estándar de facto se debe a la simplicidad o la experiencia del usuario y a que ofrece una solución gratuita. Esto permitió a las organizaciones adoptar el servicio rápidamente, sin necesidad de capacitación, y eliminó la necesidad de aumentar las órdenes de compra.

No todas las organizaciones están en condiciones de evaluar otras opciones o pueden comprometerse a pagar por un servicio, especialmente en el sector de las pequeñas empresas donde las empresas están luchando solo por sobrevivir, o sectores como la educación pública que muchas veces no cuentan con el presupuesto suficiente. Por lo tanto, si ha tomado la decisión de usar Zoom, a continuación, comparto mis recomendaciones desde el punto de vista de la seguridad a la hora de configurar esta herramienta.

Configurar una reunión en Zoom

Utilice siempre la generación automática: de esta manera cada reunión tendrá un “ID de reunión” diferente. Si el ID de una reunión se ve comprometido, solo servirá para una sola reunión y no para todas las que organice.

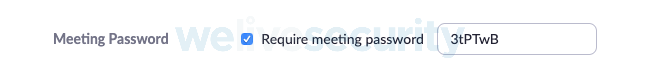

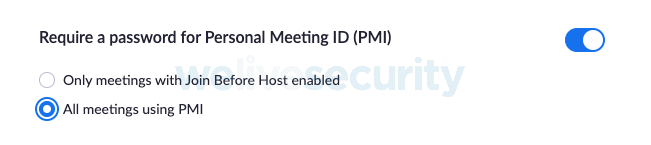

Esto no significa que se necesita una contraseña para unirse a una reunión. El requisito de una contraseña debe permanecer marcado. Sin embargo, para que sea efectiva, la opción de embeber una contraseña debe estar deshabilitada; vea abajo.

Iniciar una reunión con la cámara apagada puede ayudarlo a evitar un momento incómodo. En este sentido, será mejor que los usuarios se vean obligados a encender la cámara durante la reunión si así lo necesitan o desean.

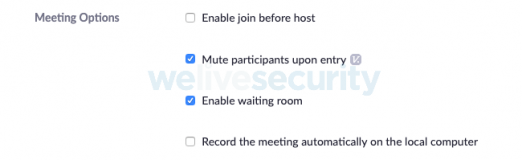

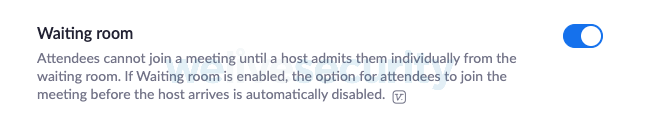

El anfitrión deberá admitir a cada participante en la sala de conferencias. De esta manera, el control total de los asistentes está en manos del anfitrión.

Con el mismo espíritu de comenzar la reunión con la cámara apagada, controlar el encendido del micrófono de los participantes al ingresar significa que no se unirán a la reunión mientras están hablando con alguien más y así se evitarán interrupciones.

Deben considerarse configuraciones adicionales que están disponibles dentro del cliente web en lugar de la aplicación. Después de iniciar sesión en el lado izquierdo, haga clic en la opción ‘Configuración’ que aparece en ‘Personal’. A continuación, detallo las configuraciones que recomiendo modificar de la opción predeterminada.

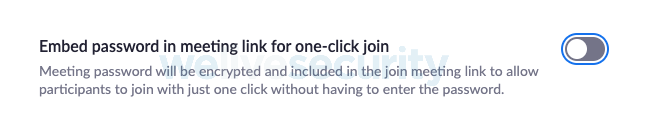

Desactivar esto elimina la opción de un solo clic y evita que se incruste la contraseña en el enlace de la reunión. Esto significa que cada participante deberá ingresar la contraseña para unirse a la reunión. Establezca esto junto con las opciones de configuración a la hora de crear una reunión que mencionamos anteriormente.

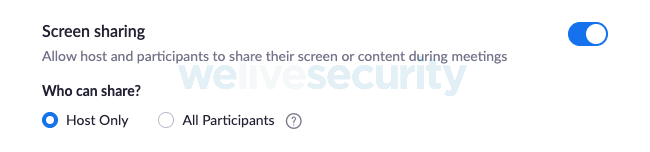

Esto impide que cualquier participante comparta su pantalla, aunque el anfitrión puede pasar el control de la reunión a otro participante al convertirlos en el anfitrión para que pueda compartir su pantalla. Esta recomendación puede no ser la ideal para todos los escenarios. Por ejemplo, para aquellos que utilicen la herramienta en el campo de la educación puede no ser deseable pasar el control de anfitrión a un estudiante. Por lo tanto, considere las consecuencias de permitir que todos los participantes puedan compartan la pantalla o si es mejor limitar esta opción solo para el anfitrión.

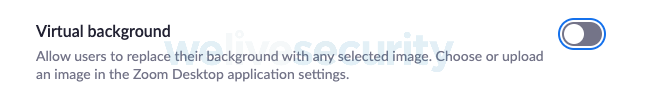

Considere desactivar esta opción, ya que permitir ver el fondo real podría funcionar también como una verificación de que el participante no comparte de forma inadvertida contenido confidencial en un lugar público, como puede ser una cafetería.

Consulte la descripción dada anteriormente en la sección ‘configuración de una reunión’.

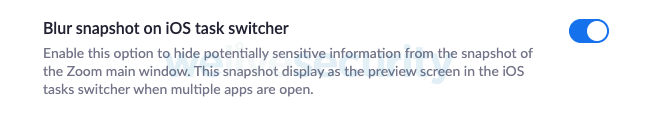

Los dispositivos iOS de Apple realizan capturas de pantalla de las aplicaciones abiertas para mostrar imágenes en el conmutador de tareas. Habilitar esta opción evita que se visualicen datos confidenciales en el conmutador de tareas.

Pensamientos finales

Las recomendaciones anteriores no reemplazan la necesidad de que el lector revise la política de privacidad de Zoom para asegurarse de que cumpla con sus requisitos. Tampoco deben considerarse estas sugerencias como una recomendación de mi parte para utilizar este servicio o sus aplicaciones. Las personas y las organizaciones deben tomar sus propias decisiones sobre estos asuntos. Las configuraciones sugeridas arriba son recomendaciones personales basadas en cómo configuraría Zoom en caso de utilizar esta herramienta para realizar una videoconferencia. Espero que sean de ayuda.

Fuente: www.welivesecurity.com