Estafas románticas: cómo suelen engañara a las personas mayores y cómo evitarlo

El tipo de fraude qué más costos genera y que afecta a personas de 60 años o más es el de las estafas de citas online, también conocido como estafas románticas. Según un informe de la Comisión Federal de Comercio de los Estados Unidos, esta población informó haber perdido casi $84 millones de dólares por estafas de citas online en 2019, dejando detrás a otros tipos de estafas comunes. Desde entonces, con la pandemia del COVID-19 las citas online se han disparado en popularidad entre personas de todas las edades.

De hecho, las personas mayores —y a menudo solas— corren un riesgo particular, entre otras cosas porque las generaciones mayores a menudo son personas confiadas por naturaleza y puede que no estén al tanto de las posibles trampas que suelen llevarse a cabo en las plataformas de citas online —así como redes sociales, aplicaciones, etc. Por eso, a continuación repasamos cuáles son algunas de las señales típicas que indican que estamos ante una posible estafa romántica y cómo las personas más jóvenes pueden ayudar a los familiares más grandes para que aprendan a detectar estas señales de alerta. Pero no se equivoque, porque estas señales de alerta también pueden ser de gran utilidad para las generaciones más jóvenes.

¡Te ves demasiado bien para ser verdad!

Los estafadores más emprendedores probarán con varios trucos conocidos para intentar robar sus ahorros o incluso engañarlos para que se unan involuntariamente a redes de lavado de dinero. Cuando se trata de plataformas de citas online, las fotos cumplen un rol clave en la experiencia del usuario, lo que significa que lo primero que observa un usuario que busca un romance es la foto de una posible pareja. Para engañar a las personas mayores que buscan una nueva aventura, los estafadores suelen utilizar imágenes de modelos o robar fotos de los perfiles de redes sociales de otras personas.

Afortunadamente, en caso de que la posible víctima sienta que algo anda mal tiene la posibilidad de realizar una búsqueda inversa utilizando Google Images, lo cual debería revelar si la foto es falsa o robada.

¿Mover la conversación a un lugar más personal?

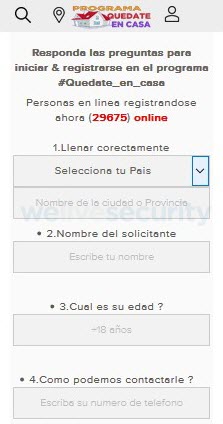

La mayoría de las plataformas de citas online conocidas tienen sistemas para descubrir a los estafadores, por eso, y para evitar activar estas medidas de seguridad, los criminales intentan alejar la conversación de los confines de la plataforma de citas desde el principio. Dichos estafadores intentarán convencer a la otra persona de que tome nota de su número de teléfono, dirección de correo electrónico o nombre de usuario de las redes sociales para poder comunicarse con ellos de una manera más personal.

Si bien el cambio a otro servicio puede parecer normal, hacerlo luego de unos pocos mensajes debería hacer sonar las alarmas internas. Además, compartir ese tipo de información personal con un extraño virtual no lo más recomendable.

¿Podemos reprogramar nuestro encuentro?

Por lo general, la culminación exitosa de una relación que comienza online es el encuentro cara a cara. Sin embargo, en el caso de los estafadores románticos que generalmente se hacen pasar por otra persona, tener un encuentro personal con la víctima expondría su verdadera identidad y pondría en riesgo sus chances de sacar provecho económico. Es por eso que muchas veces estos estafadores suelen hacerse pasar por profesionales que inspiran confianza y que tienen que viajar con frecuencia por trabajo. A menudo, asumen la apariencia de personal militar, diplomáticos o representantes de ventas porque las repetidas excusas como “Me enviarán a una nueva base” o “Tengo que volar a una conferencia” no parecerán tan sospechosas.

Cancelar planes de vez en cuando es normal; sin embargo, si un pretendiente le baja el pulgar a cada intento de concretar un encuentro, su familiar debería sospechar inmediatamente y cuestionar los motivos de las constantes negativas.

¡Hola! ¡Te amo!

Algo que debería llamar la atención de tu familiar es cuando un nuevo pretendiente online expresa muy rápidamente sus profundos sentimientos hacia él. Decir luego de unos pocos días de conversación “te amo” o llamar a tu familiar su alma gemela debería provocar el encendido de las alarmas.

La razón por la que los estafadores se mueven tan rápido es porque quieren hacerlos sentir queridos con palabras de afecto. Una vez que les han encantado con sus dulces palabras y proclamas, pueden pasar a su objetivo final: las billeteras y las cuentas bancarias.

¡Tengo un problema! ¿Puedes ayudarme?

Una vez que el estafador piensa que ha hablado con su víctima durante un tiempo suficiente y que ha logrado establecer una relación lo suficientemente fuerte, pasará a pedir dinero o incluso favores. Las primeras solicitudes generalmente serán para algo pequeño, como pagar la factura del veterinario de su animal enfermo o comprar algún medicamento. Si eso funciona, comenzarán a subir el listón pidiendo sumas de dinero más grandes para salir de un problema o para ayudar a un familiar que supuestamente se encuentra en una situación de extrema necesidad.

Estos no son solo escenarios hipotéticos: una mujer de 55 años de California fue engañada y terminó lavando cerca de $200,000 que la supuesta nueva pareja que conoció en Internet ganó a partir de varias actividades ilícitas. Otra mujer fue engañada y le robaron los ahorros de toda su vida que eran más de $55,000. Y estos ejemplos son solo la punta del iceberg. Solo basta con ver la larga lista de comentarios que dejan los usuarios contando sus historias en este artículo sobre estafas de citas online.

Últimas palabras de consejo

La pandemia del COVID-19 ha limitado seriamente las opciones de las personas que buscan una relación amorosa o compañía, provocando que muchos dependan de las plataformas de citas online. Esto no es algo malo en sí mismo, pero conlleva ciertos riesgos; por lo tanto, es aconsejable comenzar estos contactos virtuales con una dosis saludable de cuidados y sospecha. Si un miembro mayor de su familia se ha embarcado en una relación romántica en Internet y sospecha que puede estar siendo víctima de una estafa romántica, hay varias señales que pueden delatarlo:

- No quieren hablar sobre su romance online y ponen excusas para justificar porqué aún no han conocido a su “pareja” o ni siquiera han tenido una videollamada con ellos.

- Pueden mostrar un fuerte apego por alguien que han conocido recientemente en Internet.

- Es posible que se pongan a la defensiva o incluso se agiten si haces demasiadas preguntas sobre su nueva pareja virtual que no saben cómo responder.

- Dieron a entender que enviaron dinero a una persona que no habían conocido.

Si alguno de estos puntos coincide con lo que describe un familiar o amigo, probablemente debería tener una conversación sincera con ellos sobre lo que está sucediendo. Las estafas románticas representan una forma de delito que pocas veces es denunciado, ya que muchas víctimas tienden a sentirse avergonzadas por ser engañadas. Si percibe que algo anda mal y decide hablar sobre el tema, es probable que les ahorre a sus seres queridos una gran cantidad de dinero y que los ayude a evitar una desilusión mayor.

Fuente: www.welivesecurity.com