WhatsApp, Signal y Telegram: en qué se diferencian y cuál ofrece más privacidad

Mientras Signal y Telegram registran cifras récord de usuarios nuevos, WhatsApp se encuentra en el centro de la crítica por el cambio de sus términos de uso y privacidad.

La aplicación de mensajería anunció la semana pasada que compartirá diferentes datos de sus usuarios con su empresa matriz Facebook, y que esta podrá hacer lo propio con sus plataformas Instagram y Messenger.

En medio de los cuestionamientos, WhatsApp dio marcha atrás y retrasó hasta el 15 de mayo la implementación de las nuevas condiciones de uso, asegurando que fueron malinterpretadas.

«Queremos aclarar que la actualización de la política no afecta de ninguna manera la privacidad de los mensajes que los usuarios comparten con sus amigos y familiares», señaló la plataforma en un comunicado emitido el lunes.

Añadió que algunos de los cuestionamientos realizados son «rumores».

Pese a esos argumentos, el largo debate respecto a qué servicio de mensajería instantánea es más seguro, se reavivó desde el cambio en WhatsApp.

Y aunque pueden parecer similares a simple vista, las tres aplicaciones tienen algunas diferencias importantes que analizamos acá.

Los datos recopilados

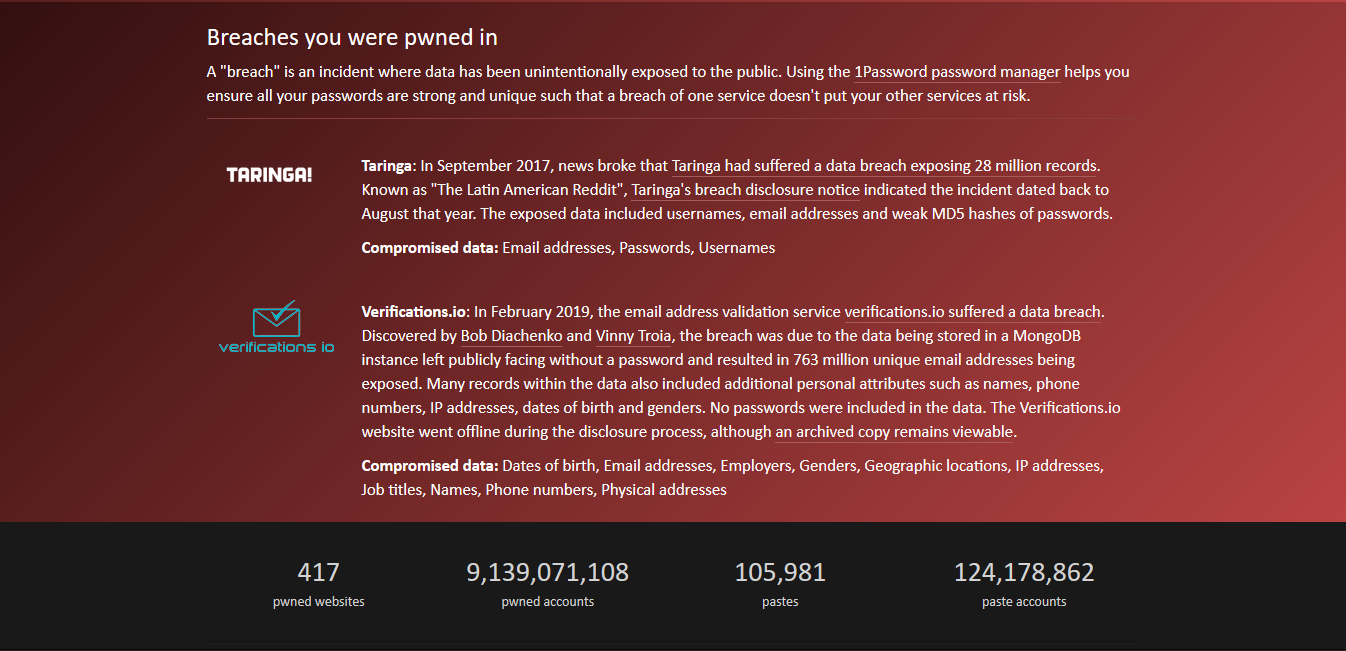

Lo primero que hay que saber es que, entre las tres plataformas de mensajería de las que más se habla en los últimos días, existen niveles distintos de datos que son recopilados.

Y es un asunto central porque esa es la información que WhatsApp puede compartir con Facebook y las otras aplicaciones que esa compañía posee.

«WhatsApp posee muchos metadatos, que es la información que se obtiene de cualquier mensaje que enviamos, como la marca del teléfono, la hora del mensaje, tu ubicación y otros. Con ello puede saber mucho de sus usuarios», explica Cristian León, responsable del programa de innovación de la organización civil Asuntos del Sur, con sede en Argentina.

El experto en derechos digitales le indica a BBC Mundo que esta aplicación de mensajería, que es la más popular en el mundo, tiene un código de programación cerrado y por ello tiene poca transparencia sobre lo que recopila.

En la página web de WhatsApp están detallados los datos que obtiene y la información que una persona le brinda al aceptar sus términos de uso. Además del nombre, número de teléfono y contactos, están detalles del uso de la plataforma (tiempo o rendimiento, por ejemplo), transacciones desde la aplicación, marca y modelo del dispositivo o tipo de conexión, entre otros.

Telegram y Signal, explica León, recopilan mucho menos datos.

La primera requiere de sus usuarios el número de teléfono, el nombre y la lista de contactos.

Por su parte Signal se limita a pedir el número de teléfono y añadir el nombre es opcional.

Las dos tienen códigos de programación abiertos, por lo que es posible escudriñar cuáles datos son obtenidos y qué se hace con ellos.

La gran preocupación: los mensajes

Desde que comenzó la expansión de las aplicaciones de mensajería móvil en todo el mundo, la gran pregunta fue y es por la seguridad de los mensajes que son intercambiados.

El cifrado de extremo a extremo es una especie de candado por el que solo el emisor y receptor del mensaje pueden acceder a él.

Las plataformas fueron evolucionando al respecto y desde hace unos años que Signal y WhatsApp establecieron el cifrado de extremo a extremo como función predeterminada para todas las conversaciones de sus usuarios.

Se trata de una especie de candado que solo el emisor y el receptor del mensaje pueden abrir.

En teoría, ni siquiera las aplicaciones en las que se realizó el intercambio pueden acceder a los contenidos de las charlas.

«Ni WhatsApp ni Facebook pueden leer tus mensajes ni escuchar las llamadas que haces con tus amigos, familiares o compañeros en WhatsApp. Todo lo que compartan quedará entre ustedes», aseguró la plataforma en su comunicado del lunes.

Telegram parece tener una desventaja en este aspecto dado que el cifrado de extremo a extremo solo se activa cuando se usa el modo «chat secreto», pero las conversaciones regulares no cuentan con esa función.

Las tres ofrecen también una modalidad cada vez más utilizada conocida como «mensajes temporales» en la que texto, fotografías, ubicaciones o documentos compartidos en una conversación se autodestruyen después de un cierto tiempo.

La diferencia es que en WhatsApp los mensajes desaparecen en los siguientes siete días, mientras que en Signal y Telegram se puede configurar el tiempo para que no quede rastro de las interacciones a los pocos segundos.

Otra diferencia es que la aplicación que es propiedad de Facebook no posee la opción de bloqueo de capturas de pantalla para las conversaciones, mientras que sus competidoras sí la incluyen.

Los usos

Si bien es lógico que la mayoría se limita a usar estas aplicaciones para mantener contacto con sus conocidos, diferentes polémicas se han producido en los últimos años.

Por ejemplo, se descubrió que Telegram era utilizado como medio de difusión de propaganda de Estado Islámico.

Se descubrió que Telegram es usado por grupos de derecha en diferentes partes del mundo para difundir su propaganda.

El grupo extremista captaba reclutas desde allí y aprovechaba los chats grupales encriptados para mantener comunicaciones y difundir videos de sus acciones.

Y desde el año pasado se conoce que es una de las plataformas que los grupos de derecha estadounidenses utilizan para divulgar sus mensajes, aunque la mayoría de ellas usan otras aplicaciones que permiten interacciones anónimas para convocar a sus actividades o divulgar teorías de conspiración.

WhatsApp también tuvo problemas y en 2019 decidió eliminar cientos de miles de cuentas sospechosas de usar su servicio para difundir pornografía infantil.

La compañía mantiene una política de tolerancia cero a la explotación sexual de menores.

La aplicación, según diferentes análisis, fue señalada de ser, junto a Facebook, uno de los mayores canales de difusión de noticias falsas en tiempos electorales en países como Bolivia, Colombia o Estados Unidos.

Signal, que tiene menos usuarios que las dos anteriores, por ahora no fue señalada de ser usado como un canal para captar reclutas o difundir información mentirosa.

Sin embargo, sí se vio en medio de algunas controversias políticas como cuando se denunció que era la aplicación que el expresidente del gobierno regional de Cataluña Carles Puigdemont usaba para comunicarse con uno de sus aliados durante su intento de declarar la independencia de esa región.

Fuente: www.bbc.com