Curso introductorio sobre contraseñas: no introduzcas tus contraseñas en cualquier lugar donde te las soliciten

Cómo evitar revelar tu contraseña a estafadores al iniciar sesión en sitios de terceros o al ver documentos “cifrados” o “confidenciales”.

Cuando se te solicita iniciar sesión en un servicio en línea, verificar tu identidad o descargar un documento a través de un enlace, generalmente se solicita que introduzcas tu nombre de usuario y contraseña. Esto es tan común que la mayoría de nosotros lo hacemos automáticamente sin pensarlo dos veces. Sin embargo, los estafadores pueden engañarte para que les des contraseñas de correo electrónico, sitios web de servicios gubernamentales, servicios bancarios o redes sociales al imitar el formulario de inicio de sesión del servicio en su propio sitio web (de terceros). No caigas en la trampa: solo el servicio de correo electrónico puede pedirte que verifiques tu contraseña, ¡nadie más! Lo mismo se aplica a los servicios gubernamentales, los bancos y las redes sociales.

Para evitar ser víctima de fraude, cada vez que introduzcas una contraseña, tómate un momento para verificar exactamente dónde estás iniciando sesión y qué ventana te está solicitando las credenciales. Aquí son posibles tres escenarios principales: dos son seguros y uno es fraudulento. Son los siguientes.

Escenarios seguros para introducir contraseñas

- Iniciar sesión en tu correo electrónico, red social o servicio en línea a través del sitio web oficial. Este es el escenario más simple, pero debes asegurarte de que realmente estés en el sitio legítimo, sin errores en la URL. Si accedes al servicio en línea haciendo clic en un enlace de un correo electrónico o de los resultados de búsqueda, revisa cuidadosamente la barra de direcciones del navegador antes de introducir la contraseña. Asegúrate de que tanto el nombre del servicio como la dirección del sitio sean correctos y coincidan entre sí.

¿Por qué es tan importante tomarnos un segundo extra para revisar? Crear copias de phishing de sitios legítimos es el truco favorito de los estafadores. La dirección de un sitio de phishing puede ser casi idéntica a la original, diferir solo en una o dos letras (por ejemplo, la letra “i” podría ser remplazada por una “I”), o usar una zona de dominio diferente.

También es bastante sencillo crear un enlace que parezca conducir a un sitio, pero que en realidad te lleve a otro lugar. Compruébalo tú mismo: este enlace parece conducir a nuestro blog latam.kaspersky.com/blog, pero en realidad te redirige a nuestro otro blog: securelist.com.

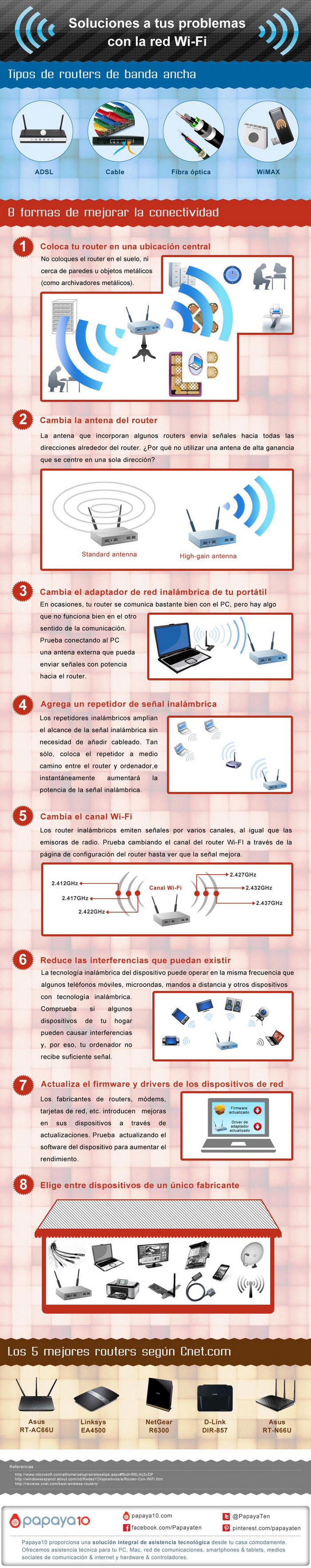

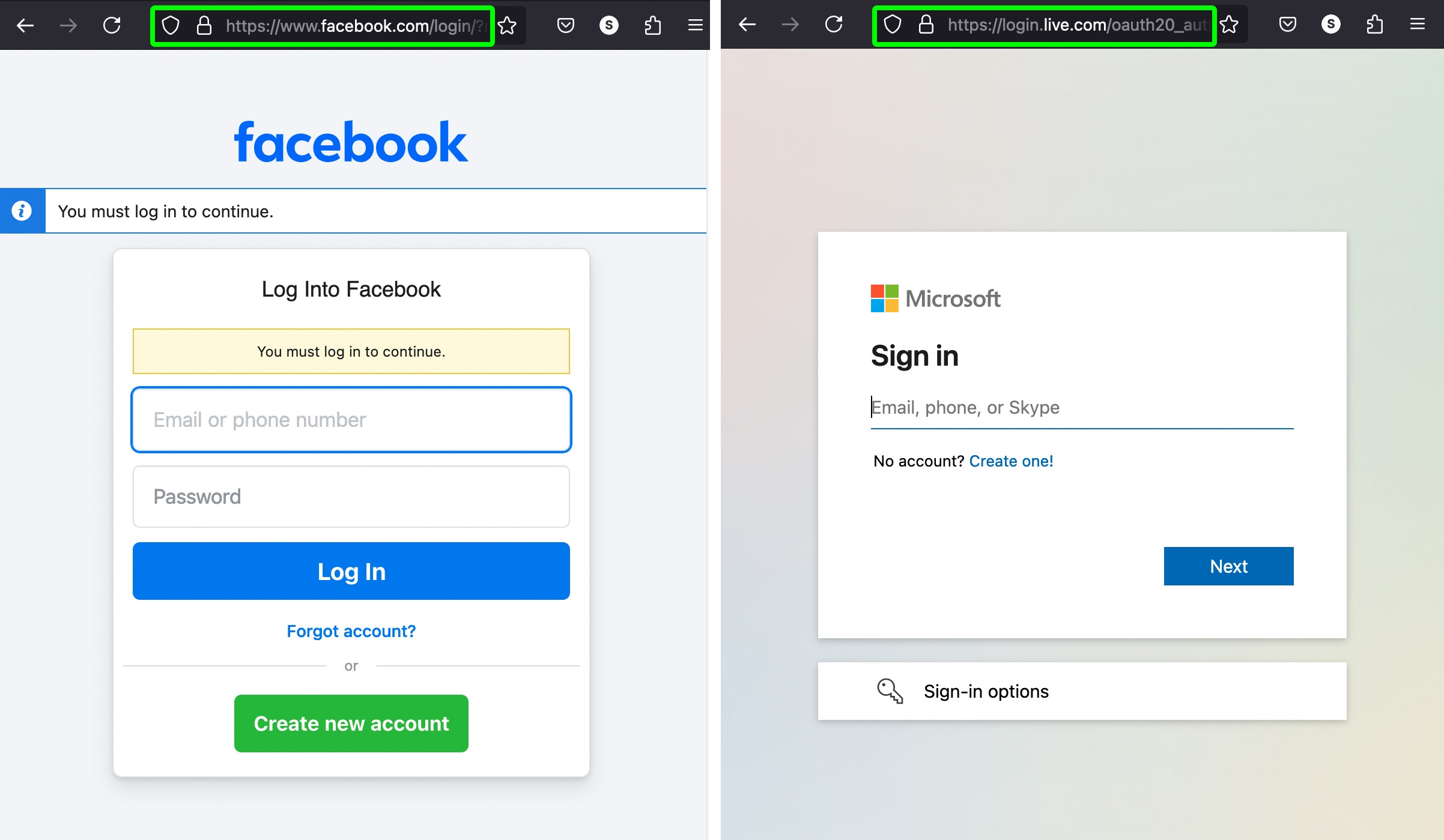

La siguiente imagen muestra ejemplos de páginas de inicio de sesión legítimas para diversos servicios en las que puedes introducir de forma segura tu nombre de usuario y contraseña.

Ejemplos de páginas de inicio de sesión legítimas para diversos servicios. Introducir tus credenciales aquí es seguro.

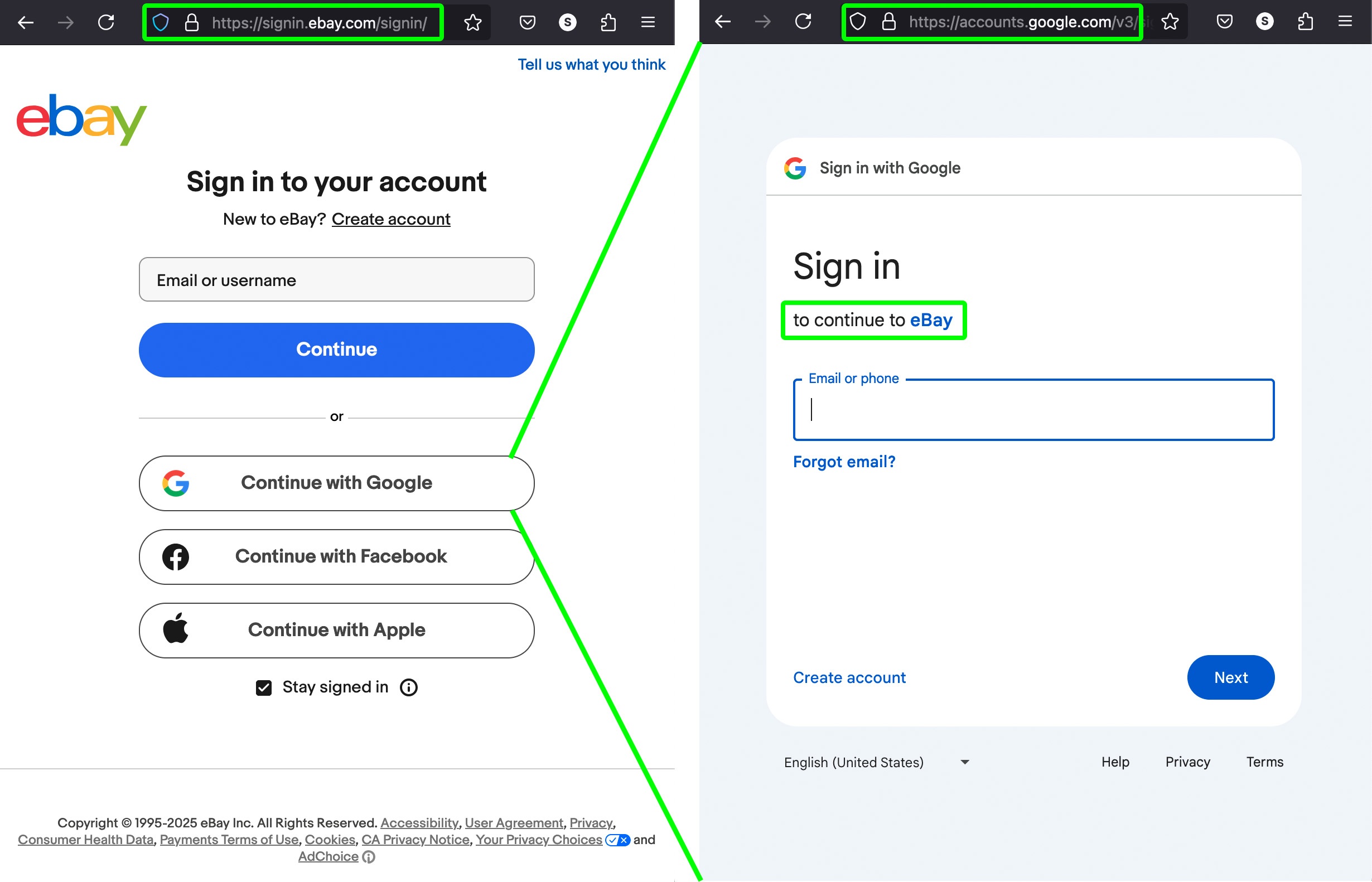

- Iniciar sesión en un sitio mediante un servicio auxiliar. Esta es una forma conveniente de iniciar sesión sin crear contraseñas adicionales, comúnmente utilizada para servicios de almacenamiento de archivos, herramientas de colaboración, etc. Los servicios auxiliares suelen ser grandes proveedores de correo electrónico, redes sociales o sitios de servicios gubernamentales. El botón de inicio de sesión puede decir algo como “Continuar con Google”, “Continuar con Facebook”, “Continuar con Apple”, etc.

Al hacer clic en el botón, se abre otra ventana que pertenece al servicio auxiliar (Google, Facebook, Apple, etc.). Funciona así: el servicio externo verifica tu identidad y la confirma al sitio en el que estás iniciando sesión. Es crucial verificar las direcciones en ambas ventanas: asegúrate de que la ventana emergente que solicita tu contraseña realmente pertenezca al servicio auxiliar que esperabas (Google, Facebook, Apple, etc.) y que la ventana principal realmente pertenezca al sitio legítimo en el que estás intentando iniciar sesión. En muchos casos, la ventana emergente también indica en qué sitio iniciarás sesión. Este mecanismo de servicio auxiliar te permite entrar al sitio deseado sin que este vea tu contraseña. La verificación de contraseña se realiza en el lado del servicio auxiliar (Google, Facebook, Apple, etc.). Los especialistas en TI denominan a este método de inicio de sesión inicio de sesión único (SSO).

Ejemplo de SSO en eBay a través de un servicio auxiliar (Google) que verifica tu contraseña. Introducir tus credenciales aquí también es seguro.

Escenario fraudulento: robo de contraseñas

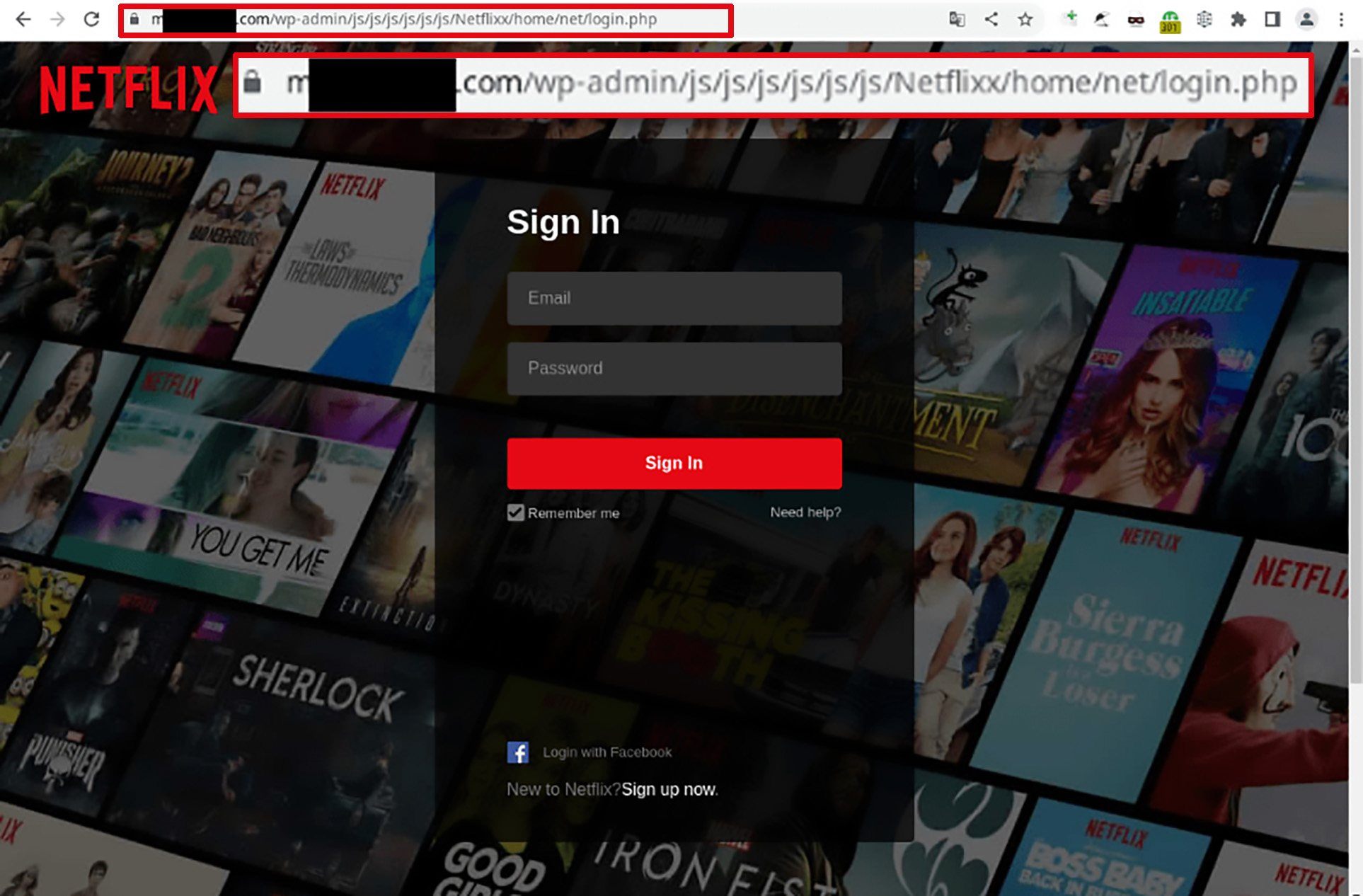

Recibes un correo electrónico o mensaje con un enlace de inicio de sesión, haces clic en él y terminas en un sitio que se parece mucho a un correo electrónico legítimo, una red social, un servicio de intercambio de archivos o un servicio de firma electrónica. El sitio solicita que inicies sesión en tu cuenta para comprobar tu identidad. Para ello, se te solicita que introduzcas tu correo electrónico y contraseña de correo electrónico, sitio de servicios gubernamentales, servicio bancario o red social directamente en este sitio.

En este escenario, o bien no hay ninguna ventana emergente de un servicio legítimo (como la del caso anterior), o la ventana adicional también pertenece a algún sitio de terceros. Esta es una estafa diseñada para robar la contraseña de tu cuenta. Recuerda que un sitio de terceros no puede verificar tu contraseña: simplemente no la conoce, y las contraseñas nunca se comparten entre sitios.

Mira la barra de direcciones: ¡definitivamente esto no es Netflix! No introduzcas tus credenciales aquí.

Cómo protegerte del robo de contraseñas

- Verifica cuidadosamente la dirección del sitio que solicita tu contraseña.

- Introduce una contraseña para un servicio únicamente en el sitio web oficial de ese servicio, en ningún otro lugar.

- A veces aparece una ventana separada para introducir una contraseña. Asegúrate de que esta ventana sea una ventana de navegador normal en la que puedas ver la barra de direcciones y verificar la dirección.

- Los estafadores pueden crear sitios similares con direcciones que son difíciles de distinguir de las reales. Para evitar caer en esta trampa, utiliza una protección antiphishing fiable en todos los dispositivos y plataformas. Te recomendamos Kaspersky Premium, el ganador de una prueba antiphishing en 2024.

- Un método de protección avanzado es utilizar un administrador de contraseñas para todas tus cuentas. Verifica la dirección real de la página y nunca introducirá tus credenciales en un sitio desconocido, sin importar cuán convincente parezca.

Fuente: latam.kaspersky.com