Facebook ahora también tendrá una moneda digital.

Se llama Libra, estará administrada de forma independiente y respaldada por activos reales, y pagar con ella será «tan fácil como enviar mensajes de texto», dijo la red social.

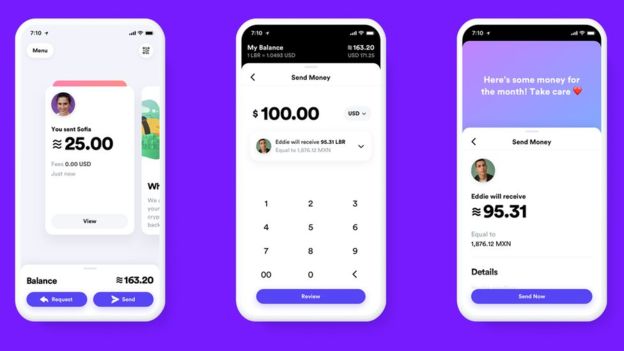

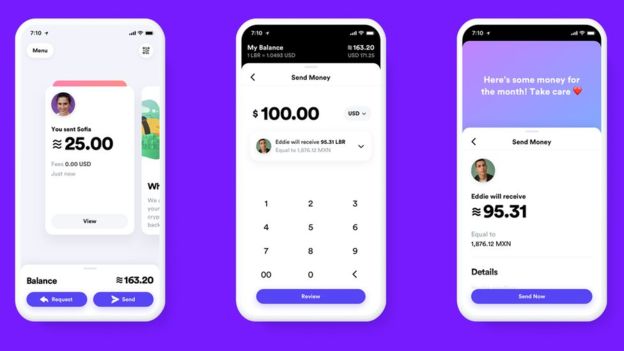

Según Facebook, que lanzó el proyecto este martes, a partir del próximo año los usuarios podrán comprar la moneda a través de sus plataformas y almacenarlo en una billetera digital llamada Calibra, así como hacer pagos con Libra a través de su propia app, y también del servicio de mensajería WhatsApp.

Pero existen dudas sobre cómo se protegerá el dinero y los datos de las personas, así como sobre la volatilidad potencial de la moneda.

Aquí te explicamos de qué se trata este proyecto de Facebook y cuáles son las principales preocupaciones que genera.

¿A quién se dirige?

Libra está especialmente dirigida a los 1.700 millones de personas que no tienen una cuenta bancaria y lo costoso que es para ellas transferir dinero a sus familiares. Pero ya hay muchas organizaciones que abordan este tema, desde el esquema Mpesa de Kenia hasta start-ups tecnológicas como WorldRemit.

Lo que no está claro es cómo Libra abordará el complejo mecanismo de verificar la identidad de estas personas para cumplir con las regulaciones contra el lavado de dinero, sin incurrir en muchos costos.

Y esto aplica no solo a los usuarios de Facebook que no tienen cuentas bancarias en Kenia, sino también a mercados lucrativos como Estados Unidos y Reino Unido, donde las tarjetas de identidad nacionales no existen para verificar de forma relativamente fácil que alguien es quien dice ser.

David Marcus es el ejecutivo a cargo del proyecto de criptomoneda de Facebook.

Si Libra permite que las personas envíen dinero desde sus teléfonos de la misma manera en que envían un mensaje de texto, eso resultará muy atractivo. Pero hacer esto de manera barata y segura será muy desafiante.

¿Quién aceptará Libra?

Facebook, quizás consciente de los problemas de reputación a los que se enfrenta, parece muy interesado en hacer hincapié en que Libra es una coalición mundial en la que solo es un pequeño jugador.

La red social destacó que la moneda será administrada de manera independiente por un grupo de compañías y organizaciones benéficas, llamada Libra Association.

El grupo incluye, actualmente:

- Empresas de pagos como Mastercard y PayPal.

- Negocios digitales como eBay, Spotify y Uber.

- Empresas de telecomunicaciones como Vodafone.

- Y organizaciones benéficas como el grupo de microfinanzas Women’s World Banking.

Facebook también dijo que esperaba que Libra fuera comprada y vendida en los mercados de divisas en el futuro.

A partir de 2020 los usuarios podrán almacenar la moneda en una billetera digital llamada Calibra.

Análisis de Rory Cellan-Jones, corresponsal de Tecnología de la BBC

Es un proyecto muy ambicioso, algunos podrían calificarlo de megalómano.

El mensaje es que no se trata de un pequeño proyecto paralelo que un pequeño equipo de la sede de Facebook probará durante unos meses antes de pasar a otra cosa.

Se trata tanto del futuro de Facebook como del futuro del dinero, una iniciativa que tiene como aliados a grandes jugadores como Paypal y Visa, otras empresas de Silicon Valley, como Uber y Lyft, y grandes firmas de capital de riesgo, una especie de Avengers: Endgame de la tecnología y los superhéroes financieros.

Pero todavía hay muchas preguntas sobre Libra. La principal es: ¿por qué?

¿Cómo saca dinero Facebook?

De lo que Facebook describe como una tasa «insignificante» por cada transacción.

A través de su filial Calibra, la red social podrá eventualmente ofrecer servicios financieros adicionales a los usuarios.

Pero el premio real es simplemente hacer que las personas pasen más tiempo en Facebook o en WhatsApp para que puedan recibir más anuncios.

¿Y qué obtienen los socios?

Se reportó que socios como Paypal, Mastercard y Visa pagaron US$10 millones cada uno por el privilegio de operar un nódulo en la red de Libra. Parece extraño que quisieran apoyar a una organización cuyo discurso es que puede hacer un mejor trabajo que ellos.

Sin embargo, tendrán acceso a los datos que fluyen a través de la red, y eso debería darles información valiosa sobre en qué se está gastando y dónde.

¿Cuáles son las preocupaciones?

Facebook se ha enfrentado a cuestiones de los políticos estadounidenses sobre cómo funcionará la moneda y qué protección ofrecerá al consumidor.

Otras monedas virtuales, como Bitcoin, han visto enormes fluctuaciones en el valor y también se han utilizado para lavar dinero.

La red social espera evitar cambios bruscos en el valor de la moneda al vincularla a una serie de monedas conocidas, como la libra británica, el dólar estadounidense, el yen japonés y el euro.

Facebook también dijo que su sistema de pagos Calibra tendría una fuerte protección para mantener seguros el dinero y la información personal.

Dijo que Calibra usaría los mismos procesos de verificación y antifraude que utilizan los bancos y las tarjetas de crédito, y que reembolsaría cualquier dinero robado.

¿Y la protección de datos?Por supuesto, es la pregunta del millón sobre Libra: ¿por qué, después del escándalo de Cambridge Analytica y otras polémicas por el uso de datos, la gente querría confiarle su dinero a Facebook o darle un papel clave en la gestión de una moneda global?

Facebook dice que su filial Calibra mantendrá los datos financieros y sociales estrictamente separados y que los usuarios no serán identificados con anuncios basados en sus hábitos de gasto.

Facebook afirma que se trata de una coalición global, no el nuevo plan de Mark Zuckerberg para gobernar el mundo.

Pero, una vez más, el principal argumento de Facebook es que se trata de una coalición global, no el nuevo plan de Mark Zuckerberg para gobernar el mundo.

«Es una iniciativa dirigida por Facebook, sí», le dijo a Rory Cellan-Jones el ejecutivo a cargo del proyecto de criptomoneda de Facebook, David Marcus.

«Pero para cuando llegue al mercado el próximo año, no será una iniciativa controlada por Facebook. Tendremos los mismos derechos de voto que todos los demás miembros».

El discurso de Facebook es: «Puede que no confíes en nosotros, pero debes confiar en Visa, Paypal, Uber y el resto».

Así que no esperes que la cara de Mark Zuckerberg esté sobre Libra, si alguna vez deciden lanzar una moneda conmemorativa.

Fuente: www.bbc.com