Qué es un honeypot y cómo implementarlo en nuestra red

Si bien muchos lectores ya saben qué es un honeypot, pensando en aquellos que no han implementado el uso de esta herramienta y lo útil que puede ser para los administradores de sistemas a la hora de mejorar la seguridad de la red, consideramos oportuno aprovechar la celebración del día del SysAdmin para explicar qué es un honeypot, qué tipos de honeypot existen y cómo recolectar información sobre los ataques que recibe este sistema para luego procesarla y tomar decisiones que permitan mejorar la seguridad de una red.

Qué es un Honeypot y cómo implementarlo en nuestra red

Un honeypot es un sistema que podemos configurar en nuestra red con el objetivo de registrar los ataques que éste recibe y que nos puede servir como una alerta temprana para prevenir otros ataques en la red, para saber si somos blanco de algún tipo de ataque o para entender mejor el panorama al que nos enfrentamos. Además, nos permite obtener la procedencia de las amenazas que existen y las técnicas a las cuales nos podemos enfrentar.

Un honeypot es un sistema de señuelo en la red, por lo tanto, no hay razón legítima para que los usuarios de una organización intenten acceder a él, lo que hace que sea mucho más fácil detectar ataques, ya que prácticamente cualquier interacción con el equipo puede ser considerada maliciosa. La idea mediante la implementación de este sistema es hacerle creer a un atacante que está apuntando a un sistema real, sin embargo, estará desplegando sus actividades maliciosas en un ambiente controlado por nosotros.

Podemos implementarlos en el interior de nuestra red (delante del firewall externo), que puede servir para indicarnos que un atacante ya obtuvo acceso a nuestra red y está intentando realizar un movimiento lateral o bien, en el exterior de nuestra red, para detectar ataques externos. Por otra parte, podemos tener varios honeypot instalados en nuestra red y conformar lo que se conoce como un honeynet.

Qué tipos de honeypot existen

- De interacción alta

Es un servidor que posee servicios reales instalados, al igual que cualquier otro servidor en la organización. Debemos tener cuidado de que esté perfectamente aislado del resto de la red para impedir que un ataque exitoso finalmente le de acceso a la red al atacante. La información que se genera en este sistema es sumamente detallada. Además, es más difícil que un atacante pueda darse cuenta de que está siendo engañado y que se dirige hacia nuestra “trampa”. En este tipo de honeypot podemos implementar nuestras propias herramientas, como podría ser un servicio HTTP que obtenga el fingerprint -o huella- del atacante para identificar de forma única al equipo del que proviene la amenaza.

- De interacción media

Tiene algunos servicios básicos, como puede ser un servidor web o FTP, que se pueden programar para dar algún tipo de respuesta al atacante; por ejemplo, devolver un banner del servicio. Más allá de la respuesta básica, los servicios no son reales —emulan servicios reales— por lo tanto, el atacante no puede obtener acceso al sistema. La información que se genera en este tipo de honeypot es considerablemente menor que en un honeypot de alta interacción, pero son más fáciles de mantener e implementar.

- De interacción baja

Simula solo algunos servicios de red básicos, como la conectividad TCP/IP, ICMP, NetBIOS, etc. La información que podemos recolectar de este tipo de Honeypot es mucho más escasa, básicamente solo podremos saber si alguien está escaneando la red, pero no podremos obtener más información sobre las técnicas o las intenciones detrás de dicha acción. Su implementación en la red es mucho más segura, aunque, por otro lado, un atacante experimentado podría darse cuenta de que el equipo es un señuelo y abandonar sus planes.

Opciones para la recolección de información valiosa

De nada serviría la implementación de un honeypot en la red si no recolectamos la información que éste genera y la utilizamos para fines productivos. Según el Reporte de Data Breaches del 2017 elaborado por Verizon, un atacante permanece, en promedio, 149 días en nuestra red antes de que su actividad sea detectada. El análisis de la información generada en un honeypot interno puede ayudarnos a reducir este tiempo. Esta información debería servirle al equipo de respuesta ante incidentes o al SOC de la organización para implementar los controles o mitigaciones apropiadas.

- Integración con él EDR corporativo: El honeypot puede estar integrado al EDR corporativo, idealmente de forma separada para no contaminar las alertas provenientes de los sistemas reales de la red. La ventaja de utilizar un EDR, como el que ofrece ESET a través de su herramienta Enterprise Inspector, es que podremos analizar la mecánica de los ataques de forma más rápida y sencilla.

- Integración con sistemas IDS: Podemos implementar un IDS como Suricata (software libre) para generar alertas automatizadas cuando nuestro honeypot sufra algún tipo de ataque.

- Análisis manual: Otra opción es recolectar la información y generar reportes de forma manual, o con herramientas desarrolladas “in-house” que sirvan a las necesidades específicas de la organización.

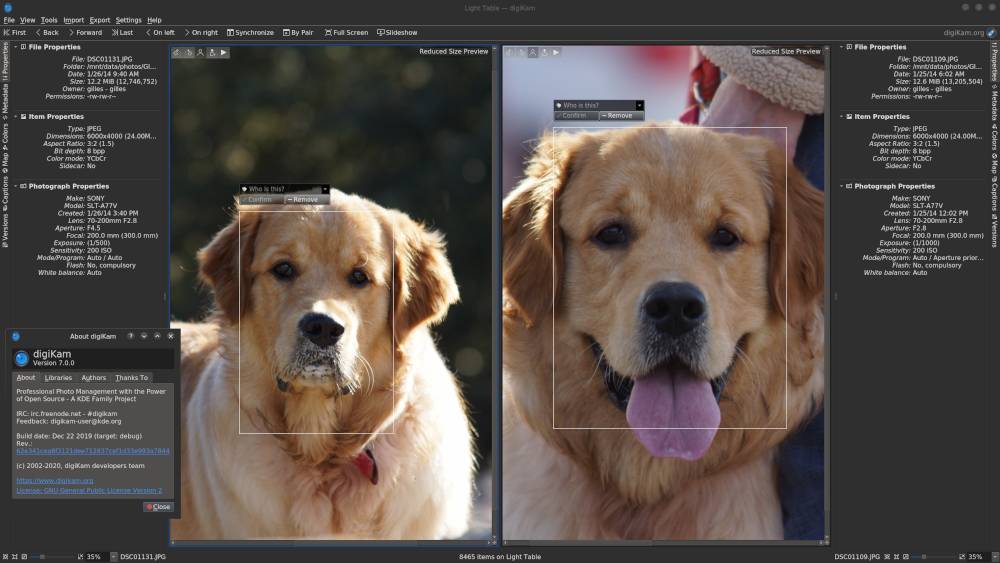

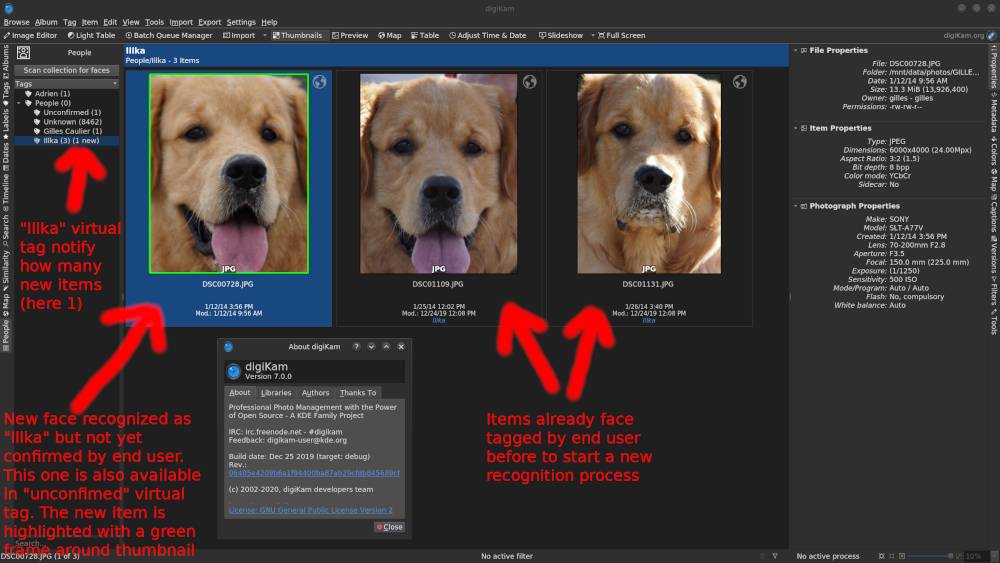

T-Pot

T-Pot es un desarrollo de código abierto que combina honeypots de baja y alta interacción en un único sistema. Su implementación es bastante sencilla (no debería tomar más de 30 minutos en desplegarse) y nos permite emular servicios de red como Android ADB, hardware de red vulnerable como routers, SCADA, SSH, Telnet, DICOM, Elasticsearch, FTP, RDP, HTTP/S, postgreSQL, MSSQL, POP3, SMTP, SMB, entre otros.

Si bien lo ideal es crear un honeypot personalizado con los mismos servicios que se prestan en nuestra red y nada más, T-Pot es una forma más rápida y sencilla de desplegar un honeypot si no poseemos el tiempo o los recursos para desarrollar uno propio. Además, puede ser configurado de acuerdo con las necesidades específicas de la organización.

Una de las ventajas es que provee una interfaz gráfica para visualizar la información generada de forma sencilla y generación de reportes. Puede ser desplegado tanto en máquinas físicas como virtuales.

Conclusión

Un honeypot es una herramienta poderosa que un administrador de red o encargado de seguridad puede implementar para descubrir posibles amenazas, capturar muestras de malware, generar una alerta temprana sobre un ataque y para conocer las técnicas que los atacantes pueden utilizar contra la organización.

Fuente : www.welivesecurity.com