Puede que te resulte imposible eliminar tu información personal de Houseparty y de otras plataformas sociales.

Mi colega Jake Moore publicó recientemente el artículo titulado “Houseparty: ¿deberías eliminar tu cuenta o solo desinstalar la app?“. La publicación me intrigó, no solo por el título, que hace referencia a la gran canción de 1982 de The Clash. Sino porque Jake, con sensatez, sugiere que cuando ya no use una aplicación, como Houseparty, elimine tanto la aplicación como la cuenta que creó para evitar que sus datos personales queden inactivos en un servidor que podría formar parte de una eventual brecha de datos.

Si cree que al eliminar tu cuenta se eliminará la Información Personal Identificable (PII, por sus siglas en inglés) de las aplicaciones de mensajería instantánea, es posible que debas pensarlo nuevamente, y esto probablemente aplique para todos los servicios que fomentan la interacción social entre amigos y que para facilitar esto solicitan permiso para acceder a los contactos en el dispositivo de un usuario. Si, como yo, nunca has utilizado Houseparty, puedes ser perdonado por asumir que el servicio no contiene ninguna información personal sobre ti; pero de nuevo, es posible que debas reconsiderar esto.

Tus datos personales, como el número de teléfono y el nombre, y tal vez incluso tu correo electrónico y la dirección física, probablemente se hayan cargado en servidores utilizados por redes sociales y empresas de mensajería instantánea cuando se concede permiso para sincronizar las listas de contactos de los dispositivos de tus amigos.

WhatsApp, que probablemente sea la que mayor cantidad de usuarios tiene entre las apps similares a Houseparty, solicita acceso a los contactos. La solicitud de permiso para acceder a los contactos es solicitada por los proveedores de la plataforma de aplicaciones, como Apple y Google, y buscan el consentimiento necesario que exija la legislación de privacidad local. La política de privacidad de WhatsApp establece que “usted nos proporciona de forma regular, en acuerdo con las leyes aplicables, los números de teléfono presentes en la libreta de direcciones de su dispositivo móvil, incluidos los de los usuarios de nuestros servicios así como sus otros contactos”.

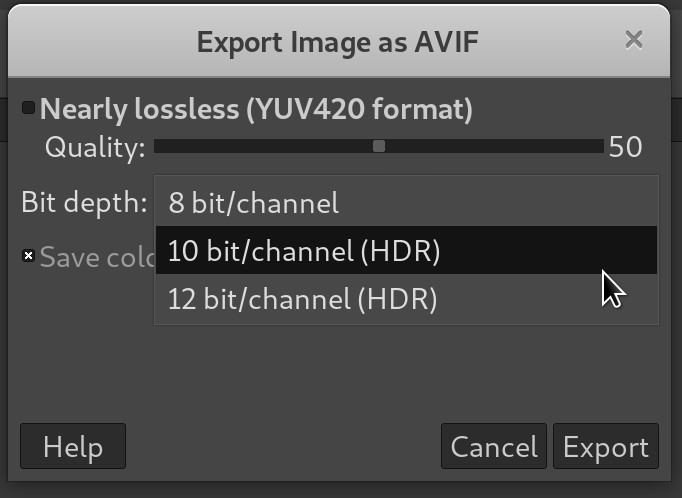

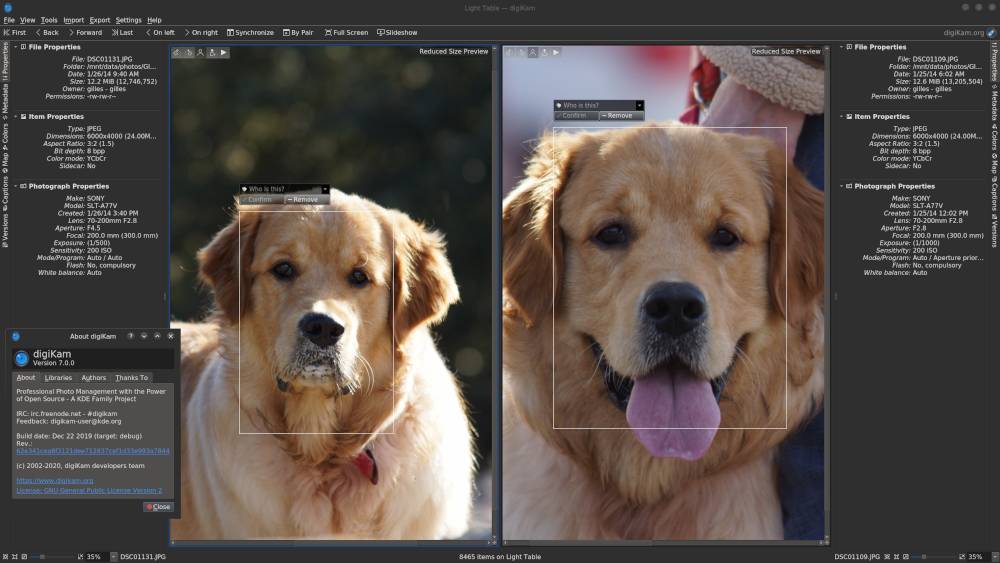

Otra aplicación que solicita permisos similares es Telegram, una popular aplicación de mensajería instantánea. La funcionalidad de esta aplicación elimina cualquier duda de que este servicio almacena la lista de contactos cargada. Después de instalar la aplicación en el teléfono y otorgar acceso a tu lista de contactos, si instalas la versión de escritorio los contactos de la lista de contactos cargada de tu teléfono que también tienen cuentas de Telegram, estarán disponibles dentro de la aplicación de escritorio. La aplicación Telegram solicita permiso para “sincronizar tus contactos” de manera similar a otras aplicaciones. La política de privacidad de Telegram también es muy clara sobre los datos que se utilizan, en este caso el número de teléfono, el nombre y el apellido. Observe la Figura 1 a continuación.

Figura 1

La Ley de Privacidad del Consumidor de California (CCPA, por sus siglas en inglés) reconoce que un nombre real o alias es información personal y que un número de teléfono es un “identificador personal único”, ya que es un identificador persistente que se puede utilizar para reconocer a un consumidor, una familia o un dispositivo que está vinculado a un consumidor o familia. El Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés) de la Unión Europea define legalmente un nombre como datos personales, pero es menos claro en el caso del número de teléfono. Existen diferencias entre la legislación GDPR y CCPA: una significativa es que la CCPA no solo protege a un individuo, sino que se extiende a los hogares, lo que hace que la definición de “personal” sea más amplia que solo un individuo.

¿Y Houseparty?

Al comienzo de la pandemia, me comuniqué con un buen amigo mío, Kent, para organizar una reunión social virtual un viernes por la noche. Sugirió utilizar Houseparty; sin embargo, usamos Facetime debido a que prefería no crear otra cuenta. A raíz de esta situación supe que Kent usaba Houseparty y tenía una cuenta. Tras una llamada rápida confirmo que todavía tiene la aplicación instalada para mantenerse en contacto con familiares y amigos, y aproveché para preguntarle a Kent si concedía permiso a Houseparty para acceder a sus contactos. Después de decir inicialmente “No, ¿por qué haría eso?”, rápidamente establecimos que lo había hecho, ya que al hacer clic para agregar un amigo a través de contactos se mostraban todos los que estaban en su lista de contactos telefónicos. Vale la pena señalar que la aplicación no funciona realmente como una herramienta social a menos que tenga acceso a tus amigos.

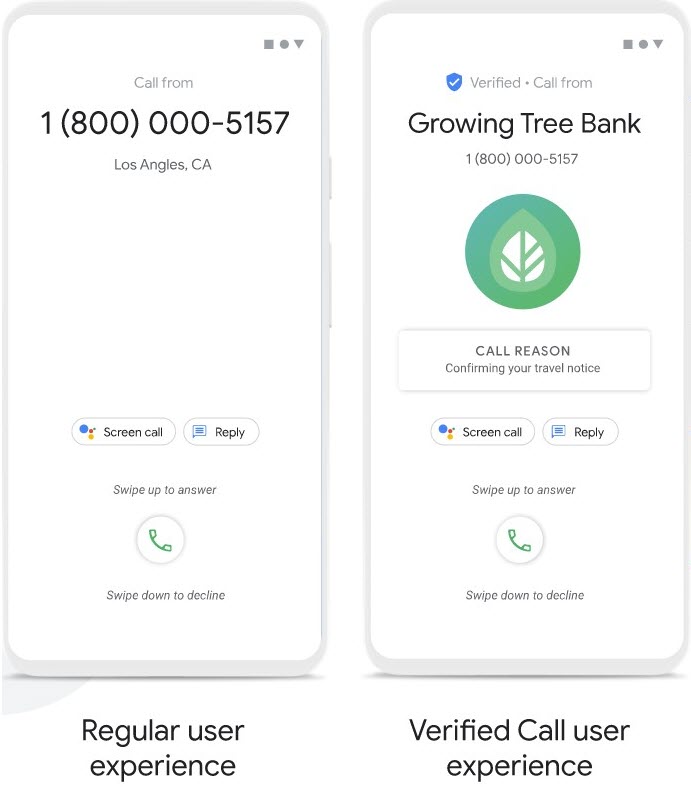

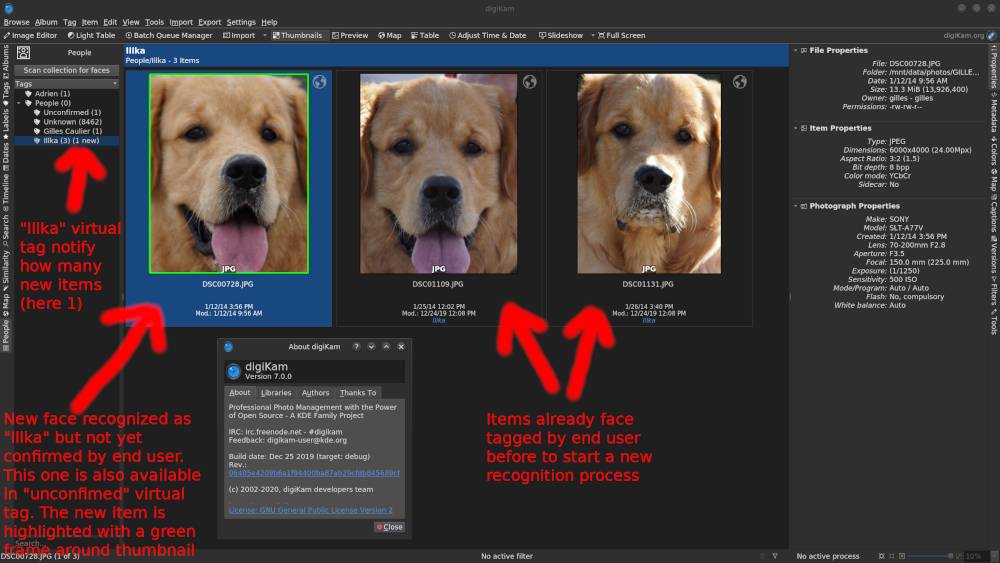

Al instalar la aplicación Houseparty se ofrece habilitar varias opciones, ya sea para encontrar amigos que ya son usuarios o para sugerir amigos e incluso amigos de amigos (consulte la Figura 2a a continuación). Las opciones principales son permitir el acceso a los contactos almacenados en tu teléfono o permitir el acceso a tu cuenta de Facebook, permitiendo a Houseparty extraer tu lista de amigos de la red social. Como se puede leer en el texto de la Figura 2a, la app dice específicamente que “tus contactos se cargarán en los servidores de Houseparty para que usted y otros puedan encontrar amigos y mejorar su experiencia”. Aquellos lectores conscientes de la importancia que tiene proteger la privacidad probablemente estén suspirando en este momento, especialmente ante la inferencia de que otros serán presentados a sus contactos.

Si omites otorgar el permiso durante la instalación, si haces clic en “contactos” cuando intentes agregar amigos la aplicación te preguntará nuevamente. Nótese en la Figura 2b el cambio en el lenguaje y la no aclaración de que la lista de contactos se cargará en los servidores de Houseparty.

- 2a

- 2b

Ahora que hemos establecido que la aplicación potencialmente exfiltra todos los datos de contacto de tu teléfono y de cualquier cuenta de Facebook conectada, echemos un vistazo a la política de privacidad de Houseparty para establecer exactamente qué recopilan y cómo se usa.

Si alguna vez has utilizado una aplicación o servicio que carga tus datos de contacto, es posible que hayas visto mensajes de tipo “X se ha unido” que se muestran en la aplicación o servicio. La opción de iniciar una conversación o conectarse con la persona es una notificación conveniente y la razón por la que las empresas solicitan permiso para cargar datos de contacto en sus servidores.

Política de privacidad de Houseparty: “Qué información recopilamos”

La recopilación de información de la cuenta incluye la aclaración de que se recopila “cierta información” sobre tus amigos si importas tus contactos, consulte la Figura 3.

Figura 3

Y si vincula una cuenta de redes sociales, se recopila “determinada información de la cuenta de la red social”, consulte la Figura 4.

Figura 4

El uso de las palabras “algunos” y “ciertos” parece vago para referirse a la recopilación de datos del tipo Información Personal Identificable; esto probablemente sea por diseño, ya que una lista detallada podría causar preocupación, o incluso alarma. Que la referencia a los “contactos” esté dividida entre dos secciones de la política que cubren “información de cuenta” y “cuentas y aplicaciones de terceros” es confusa. Sin embargo, lo que se confirma es que los números de teléfono y las direcciones de tus contactos se recopilan si se otorga permiso para cargar tus contactos. Espero que por “direcciones” se refieran a direcciones de correo electrónico … ¿o estoy siendo optimista?

Política de privacidad de Houseparty: “Por qué recopilamos información”

El concepto general de que tus datos de contacto se utilizan para ayudar a conectarse con tus amigos parece perfectamente razonable y lógico: consulte la Figura 5. La sugerencia de otras conexiones basadas en tus amigos existentes implica que los usuarios son perfilados, lo que de nuevo probablemente no es tan sorprendente para una herramienta de redes sociales.

Figura 5

Política de privacidad de Houseparty: “Cómo recopilamos información”

Al registrar una cuenta se requiere una cantidad de datos para crear la misma, pero como era de esperar, también hay beacons de navegador y cookies web, así como muchos otros métodos relativamente normales y esperados de recopilación de datos. La Figura 6 muestra la redacción de Houseparty para la sección titulada “Obtenemos información sobre usted de terceros”. ¿Se refieren por “usted” a un usuario de Houseparty o a cualquier otra persona en el mundo? Una política de privacidad debe ser aceptada por las personas a las que afecta, por lo tanto, ¿es seguro para Houseparty asumir que esto significa que solo se aplica a un usuario registrado de Houseparty?

Figura 6

Luego llegamos a que podría ser la respuesta a las preguntas que acabo de plantear: “También podemos recopilar lo información sobre usted de otros usuarios. Esto podría incluir su nombre, número de teléfono o dirección de correo electrónico si lo invitan o lo refieren a nuestra aplicación o si han vinculado sus contactos a su cuenta de Houseparty”. Esto establece que la política de privacidad de Houseparty se aplica a alguien que no es usuario de Houseparty y a alguien que nunca podría haber accedido a aceptar la política de privacidad de Houseparty. Esto confirma que, potencialmente, poseen mis datos debido a la carga de la lista de contactos de un “amigo”.

Sin embargo, el “usted” se vuelve confuso al leer la siguiente sección sobre “sus opciones”, ya que aquí se hace referencia a que un usuario registrado puede tomar decisiones en la configuración de su cuenta sobre cosas tales como preferencias de marketing.

Recuperando mi identidad

He establecido anteriormente que mi amigo Kent subió su lista de contactos y, como se indica en la política de privacidad de Houseparty, esto incluye al menos mi número de teléfono y mi nombre, ambos clasificados como PII según la Ley de Privacidad del Consumidor de California. Como residente de California, tengo el derecho de preguntar qué información de identificación personal una empresa retiene y potencialmente comparte sobre mí y, si así lo deseo, solicitar la eliminación de dichos datos. Hice tal solicitud para averiguar qué datos tienen sobre mí. Aquí hay un resumen de la conversación por correo electrónico …

Mi solicitud – Como residente de California, envíeme una copia de cualquier dato sobre mí que incluya mi nombre, dirección de correo electrónico o número de teléfono.

Respuesta de Houseparty – La dirección de correo electrónico desde la que se comunica con nosotros no refleja ninguna cuenta, por lo que solo puedo pedirle que envíe una nueva solicitud utilizando la dirección de correo electrónico correcta que utilizó para registrar la cuenta.

Hay una evidente desconexión entre mi solicitud y la respuesta; les pedí datos que pudieran tener sobre mí, pero la respuesta se refiere a que no hay una cuenta registrada para los datos que proporcioné en mi solicitud. Así que volví a preguntar …

Mi solicitud – Nunca he tenido una cuenta y solicito la confirmación de que mi información personal no se encuentra en ningún sistema de su empresa

Respuesta de Houseparty – No se preocupe, busco su información en nuestro sistema, pero no encontré ninguna cuenta con su número de teléfono o su correo electrónico, por lo tanto no tenemos ningún dato sobre usted.

La desconexión parece ser que no soy un usuario y, por lo tanto, no hay datos sobre mí, pero en realidad tienen acceso a los datos de contacto cargados por Kent, que incluyen mi información personal. Nunca en ningún momento les di mi consentimiento para que retengan mis datos personales ni acepté sus términos de negocios o política de privacidad. ¿Los datos se guardan como parte de la cuenta de mi amigo o se han fusionado en un conjunto de datos más grande? ¿Se están utilizando para perfilar usuarios que permitan la introducción de otros amigos desconocidos hasta ahora? ¿Se eliminan los datos de la lista de contactos cargados cuando el usuario que los cargó elimina su cuenta? Según el equipo de soporte de Houseparty, la respuesta es sí…

Mi solicitud – ¿Si doy mi permiso para cargar mis contactos desde mi teléfono, puede usted [Houseparty] confirmar qué se cargará información como nombre, correo electrónico, número de teléfono, etc.? ¿Y si luego decido eliminar mi cuenta, todos estos datos de contacto cargados serán eliminados con mi cuenta?

Respuesta de Houseparty – Primero, la aplicación solicita permiso para leer sus contactos desde su dispositivo para verificar quién de sus contactos ya está usando Houseparty, por lo tanto, podrá comunicarse con ellos, ya que el contacto existe en su dispositivo y esto hace que sea más rápido invitarlos para que puedan comunicarse con usted. Básicamente, la aplicación lee el nombre, el correo electrónico y el número de teléfono para que puedan ser contactados por usted de forma más rápida. Una vez que solicita la eliminación de una cuenta, toda la información se elimina de la cuenta de Houseparty, todos los nombres, correos electrónicos y números de teléfono de sus contactos, así como la información que utilizó para crear su propia cuenta

Mi solicitud – ¿confirmación de que se cargan las listas de contactos y que si solicito la eliminación de la cuenta se eliminarán también mis datos de contacto de todas las cuentas de mis amigos?

Respuesta de Houseparty – no se copia ni se almacena en un servidor una copia de toda su lista de contactos, pero el servicio sí puede acceder a ella a través de la aplicación, una vez que otorga permiso para esto

Mi solicitud – aclaración de que la pantalla de carga (ver figura 2a) al conceder el permiso es incorrecta y que la política de privacidad no es precisa

Respuesta de Houseparty – nosotros, como Soporte al Usuario, no tenemos los detalles técnicos de lo que se guarda o se carga en los servidores, pero lo que puedo hacer por usted es proporcionar el enlace a nuestra Política de privacidad: luego continúa Entonces, si la pantalla de instalación menciona que la lista de contactos está cargada, no puedo garantizar si existe una copia exacta de sus contactos creados y guardados en un servidor, y si se actualiza constantemente, o simplemente se otorga acceso para leer constantemente los contactos de un usuario.

Confirmar que no se cargan datos y luego confesar que en realidad el equipo de soporte no sabe que es lo que se carga es malo. Si no conoce los hechos, ¡no proporcione una respuesta!

En defensa de Houseparty, y como vimos al comienzo de esta publicación, es probable que el problema no sea solo de ellos. Cualquier aplicación que cargue listas de contactos desde el dispositivo de alguien a sus propios sistemas o conserve el acceso a las listas de contactos sufre potencialmente el mismo problema. Y si Houseparty no está cargando ni almacenando listas de contactos de los dispositivos de los usuarios registrados, entonces la empresa debe cambiar la redacción de su política de privacidad y actualizar el mensaje que se muestra en la aplicación. En mi experiencia, las empresas rara vez afirman que almacenan datos de PII a menos que realmente lo hagan; ¿Por qué afirmar que tiene o hacer algo si no es así, especialmente teniendo en cuenta las responsabilidades legales que genera la retención de PII en estos días?

¿Quién es el propietario de los datos de contacto almacenados en el teléfono de alguien? ¿El propietario del dispositivo tiene derecho a compartirlos con terceros, como Houseparty o Telegram? ¿Y debería una tercera parte solicitar el consentimiento del contacto, yo en este caso, para retener el acceso o el almacenamiento de los datos de identificación personal en sus sistemas?

Entonces, cuando mi colega Jake sugirió eliminar las cuentas y aplicaciones no utilizadas, estaba brindando un buen consejo, algo que yo defiendo y con lo que estoy totalmente de acuerdo. Sin embargo, como se detalla anteriormente, esto no significa necesariamente que se evite el riesgo de ser parte de cualquier violación de datos que pueda sufrir una empresa, en este escenario Houseparty, Telegram o WhatsApp. Es probable que su información de identificación personal permanezca en los servidores de las empresas de mensajería instantánea y redes sociales y continúe siendo accesible para ellos a través de cuentas de redes sociales vinculadas o listas de contactos de sus amigos.

En caso de que ocurriera una brecha de seguridad, ¿se les exige que envíen un aviso de infracción no solo a los titulares de cuentas registrados, sino a todas las personas sobre las que tienen datos o cuyos datos tienen o tuvieron acceso? Desafortunadamente, hasta donde yo sé, la notificación de incumplimiento es solo un requisito que se aplica a los titulares de cuentas. La legislación de privacidad y las notificaciones de incumplimiento probablemente deberían extenderse a todos los datos de PII almacenados, no solo a los de los titulares de cuentas.

Conclusión

Mi conclusión es que algunos servicios de mensajería instantánea y redes sociales almacenan mi información de identificación personal no solo sin mi consentimiento, sino sin mi conocimiento, y probablemente sin ningún mecanismo (o incluso sin voluntad deliberada) que me permita descubrir si ese es el caso.

Fuente: www.welivesecurity.com