Los 8 engaños más comunes en Facebook Marketplace durante 2023

Los tipos de engaños más frecuentes en la plataforma y una serie de recomendaciones para ser víctima de los ciberdelincuentes.

Ecuador – Las modalidades de estafa más comunes que se observaron en Facebook Marketplace durante este año y a qué señales deberían prestar atención los usuarios para poder identificarlas y no caer en los engaños de los cibercriminales.

“Marketplace se convirtió en una de las plataformas preferidas para las compras y ventas online. Y, como sucede en tantos otros casos, cuando hay algo que llama la atención y es usado masivamente también atrae a los ciberdelincuentes. Es por esta razón que cada vez son más las estafas y engaños que circulan en esta plataforma.”, señala Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

ESTAFAS MÁS COMUNES

– Artículos defectuosos: puede suceder que un vendedor publique un producto con fotos que lo presentan en perfectas condiciones, pero que una vez entregado en realidad esté roto. Esto es particularmente complicado cuando se compran artículos electrónicos, porque por lo general no se pueden evaluar todas sus funciones antes de la compra. Lamentablemente, existen posibilidades de que esto suceda, ya sea por parte a un vendedor sin escrúpulos como por un estafador profesional.

– Artículos falsos: hay casos en los que el producto puede que sea una falsificación. La ropa de diseñador, los perfumes, las joyas y los cosméticos son blancos comunes de falsificación. Todos están buscando una buena oferta, pero cuando parecen demasiado buenas para ser verdad, por lo general se trata de un engaño.

– Estafas de Google Voice: Marketplace también es aprovechado para realizar fraudes en otras plataformas. Un engaño muy común es intentar robar cuentas de Google Voice o crearlas con el número de teléfono de la víctima. Los estafadores se contactan con un vendedor por el supuesto interés en un artículo para intentar llevar la conversación a una plataforma no monitoreada, como puede ser WhatsApp. Allí le solicitan que comparta un código que le enviarán a su teléfono para verificar que es una persona legítima. Ese código es el de la verificación en dos pasos (2FA) de Google Voice, que una vez en poder de los estafadores pueden crear una cuenta asociada a ese número de teléfono.

– Sobrepago: el estafador se hace pasar por un comprador y reclama a un vendedor que pagó demás por un artículo que compró. Enviará una captura de pantalla donde muestra la supuesta transacción por la compra y solicitará que reintegren la diferencia. Obviamente, en ningún momento se realizó un pago y si el vendedor cayó en la trampa habrá perdido el dinero sin posibilidad de reembolso.

– Compra que nunca llega: otro engaño consiste en vender un artículo, cobrar el dinero pero no entregarlo al comprador. Esto solo se aplica a los artículos enviados desde fuera del área local del comprador.

– Phishing y Falsos sorteos: una forma de obtener información de las víctimas es enviar correos de phishing con supuestas ofertas y sorteos en la plataforma. La víctima, desprevenida, hará clic en el enlace y completará un formulario con información personal creyendo que así estará participando por artículos de lujo u otras ofertas especiales. Por supuesto, los estafadores solo quieren información personal para cometer fraude de suplantación o robo de identidad.

– Estafa de los seguros: quienes venden artículos muy costosos en Facebook Marketplace pueden ser contactados por estafadores que se hacen pasar por compradores dispuestos a pagar el costo por el envío del artículo, y hasta envían una factura falsa como prueba. Solo hay un problema: piden que el vendedor pague un pequeño cargo por un supuesto seguro, que generalmente es un monto pequeño en comparación con el precio del artículo, lo que persuade al vendedor de aceptarlo.

– Ofertas engañosas: los estafadores anuncian un producto de alta calidad a un precio tentador, pero en el momento que una persona cree haber sido beneficiada le avisan que el producto ya no está disponible, aunque nunca lo haya estado, y le ofrecerán al comprador un artículo similar por un precio mucho más elevado o una alternativa inferior.

CÓMO DETECTAR ESTE TIPO DE ESTAFAS

Al igual que en ante otras modalidades de engaños en línea, la clave es mantenerse escépticos y en alerta. Para ello, ESET comparte 10 consejos muy útiles a la hora de navegar y/o comprar por Facebook Marketplace:

- Inspeccionar los artículos antes, y comprar solo a vendedores locales.

- Establecer como punto de encuentro un lugar público, bien iluminado y en lo posible durante el día.

- Revisar los perfiles de compradores/vendedores para conocer las calificaciones y mantenerse alerta si los perfiles se han creado recientemente.

- Verificar el precio de mercado de los artículos y, si hay una diferencia significativa entre este y el precio de venta, estarse atento al hecho de que puede ser falsificado, robado, defectuoso, etc.

- Tener cuidado con las ofertas y obsequios, y nunca ingresar datos personales para acceder a ellos.

- Solo usar métodos de pago confiables a través de Facebook Messenger (PayPal, Facebook Checkout), ya que ofrecen una forma de disputar un pago. Los estafadores suelen solicitar tarjetas de regalo (gift cards) así como transferencias bancarias y pagos a través de diferentes servicios.

- Mantener la conversación en Facebook: a los estafadores les gusta mudar la charla a otra plataforma donde resulta más fácil estafar a las personas, porque allí no habrá nada que respalde a la víctima.

- En caso de ser vendedor, nunca enviar artículos antes de que se haya realizado el pago.

- Cuidado con los cambios en el precio de cotización.

- No enviar códigos de verificación (2FA) a posibles compradores.

- Si sucede lo peor y hay sospechas de que ser víctima de un fraude, se debe denunciar al vendedor y reportarlo de inmediato en Facebook Marketplace.

“Por todo lo mencionado anteriormente es necesario adoptar buenas prácticas de seguridad, prestar atención a los indicios de que una oferta puede tratarse de una estafa, e informarse sobre las metodologías que utilizan los cibercriminales para perpetrar sus ataques. Así, es posible que los usuarios eviten comprarse un problema”, concluye Gutiérrez Amaya, de ESET Latinoamérica.

Fuente: Departamento de Comunicación ESET, Ecuador

Tuxedo Sirius 16, un potente portátil «full» AMD dirigido al Linux Gaming

Tuxedo ha anunciado su portátil nuevo Sirius 16 orientado al Linux Gaming y con una configuración totalmente basada en AMD compuesta por un procesador Ryzen 7 7840HS y una gráfica Radeon RX 7600M XT.

Desde Tuxedo reconocen lo evidente, que el Sirius 16 es un producto bastante esperado por parte de ciertos usuarios, en especial aquellos que quieran un portátil para jugar desde Linux, pero sin pasar por el duro peaje que puede llegar a ser NVIDIA y su torticero driver privativo. La presencia de una APU Ryzen como procesador es una cuestión más prescindible, pero no es menos cierto que Radeon es la opción más cómoda para jugar desde Linux, a pesar de que el gigante rojo todavía cojea en sus soluciones orientadas al sector profesional.

Profundizando en las características básicas, el AMD Ryzen 7 7840HS es una APU cuya CPU se basa en la arquitectura Zen 4, está compuesta por ocho núcleos físicos que suministran dieciséis hilos mediante SMT, trabaja a 3,8GHz como frecuencia base, alcanza hasta los 5,1GHz en modo turbo y cuenta con 16MB de caché de nivel 3 y 8MB de caché de nivel de 2. La gráfica integrada es una Radeon 780M basada en RDNA 3, por lo que en teoría la gráfica dedicada no debería ser necesaria para la ejecución de una gran cantidad de juegos, sobre todo aquellos cuya carga gráfica es baja (la mayoría de los juegos 2D hechos con Unity serían buenos candidatos).

Por su parte, la Radeon RX 7600M XT es una gráfica dedicada para portátiles basada en la arquitectura RDNA 3, con 8GB de memoria GDDR6, una interfaz de memoria de 128-bit, que funciona a una frecuencia máxima de 2300MHz, una velocidad de memoria efectiva de 18 gigabits por segundo y un TDP de 120 vatios. Linux soporta esta GPU prácticamente desde el día de lanzamiento, así que cualquier sistema que tenga el kernel y Mesa actualizados debería ofrecer una rendimiento apto para videojuegos.

La pantalla del Tuxedo Sirius 16 tiene un tamaño de 16,1 pulgadas, se basa en tecnología LED y soporta una resolución nativa de 2.560×1.440 píxeles, una tasa de refresco máxima de 165Hz, el 100% del espectro de color sRGB, un ratio de constrate de 1.000:1 y un brillo de 300 nits. Continuando con las partes externas, las dimensiones son de 36,8cm de ancho, 2,2cm de alto y 26,6cm de profundidad, el peso es de 2,3 kilogramos, el chasis es de aluminio y el marco de la pantalla es de plástico.

En lo que respecta a la memoria, el portátil soporta dos módulos de memoria RAM DDR5 a 5.600MHz y dos unidades SSD por interfaz PCIe 4 y en factor de forma M.2. Para lo primero se soporta una capacidad máxima de 96 gigabytes, mientras que para lo segundo lo máximo son 8TB.

El portátil cuenta como conexiones de red con un puerto RJ45 con soporte para Gigabit Ethernet, Bluetooth 5.2 y da a elegir para la Wi-Fi entre un módulo AMD RZ608 802.11a/b/g/n/ac/ax capaz de llegar hasta los 1.200 megabits por segundo y un Intel Wi-Fi 6 AX210 802.11a/b/g/n/ac/ax que alcanza los 2.400MHz. Siendo Tuxedo, a buen seguro que ambos módulos han sido probado a conciencia para asegurarse de que funcionan con Linux.

A nivel de puertos en el lado izquierdo hay un USB 3.2 Gen 2 Type-A, un puerto jack de 3,5mm para auriculares y altavoces y otros puerto jack para micrófonos. En el lateral derecho hay un lector de huellas dactilares que solo funciona con Windows, un USB 4.0 Gen 3×2 Type-C con soporte de DiaplayPort 1.4 y de suministro de energía y en la parte trasera están el conector RJ45, un HDMI 2.1 y un USB 3.2 Gen 2×1 Type-C.

La batería de 80Wh proporciona hasta seis horas de autonomía en trabajo de oficina y con el brillo configurado a la mitad, mientras que como salida de audio el portátil tiene implementados cuatro altavoces. Como mecanismos y módulos de seguridad están una cerradura Kensington, TPM 2.0 y la opción de inhabilitar la webcam, el audio, al Wi-Fi y el Bluetooth desde la BIOS.

El Tuxedo Sirius 16 puede ser adquirido, de manera opcional, con arranque dual con Windows o una máquina virtual con el sistema operativo de Microsoft, además de recomendarse la preinstalación de Tuxedo OS. El precio base del portátil es de 1.699 euros, que obviamente subirá conforme se mejoran las características de la unidad a comprar.

Fuente: www.muylinux.com

¿Son seguros los ordenadores Mac? Amenazas para los usuarios de macOS

¿Son los ordenadores Mac tan seguros como sus propietarios creen que son? Algunas historias recientes sobre malware dirigidos a usuarios de macOS.

Muchos usuarios de Apple creen que el sistema operativo macOS es tan seguro que ninguna ciberamenaza puede hacerles daño, por lo que no deben preocuparse por proteger sus dispositivos. Sin embargo, esto está lejos de ser el caso: si bien hay menos malware para macOS, sigue siendo mucho más común de lo que los propietarios de dispositivos Apple piensan.

En esta publicación, analizamos las amenazas actuales que enfrentan los usuarios de macOS y cómo proteger de manera efectiva tu Mac. Para ilustrar el hecho de que los virus para macOS existen, veremos tres estudios recientes sobre varias familias de malware que se han publicado durante las últimas semanas.

BlueNoroff ataca a los usuarios de macOS y roba criptomonedas

A finales de octubre de 2023, nuestros investigadores descubrieron un nuevo troyano para macOS que se cree que está asociado con BlueNoroff, el “área comercial” del grupo de APT Lazarus que trabaja para Corea del Norte. Este subgrupo se especializa en ataques financieros y se centra específicamente en dos cosas: en primer lugar, los ataques al sistema SWIFT, incluido el notorio atraco al Banco Central de Bangladesh, y, en segundo lugar, el robo de criptomonedas a organizaciones e individuos.

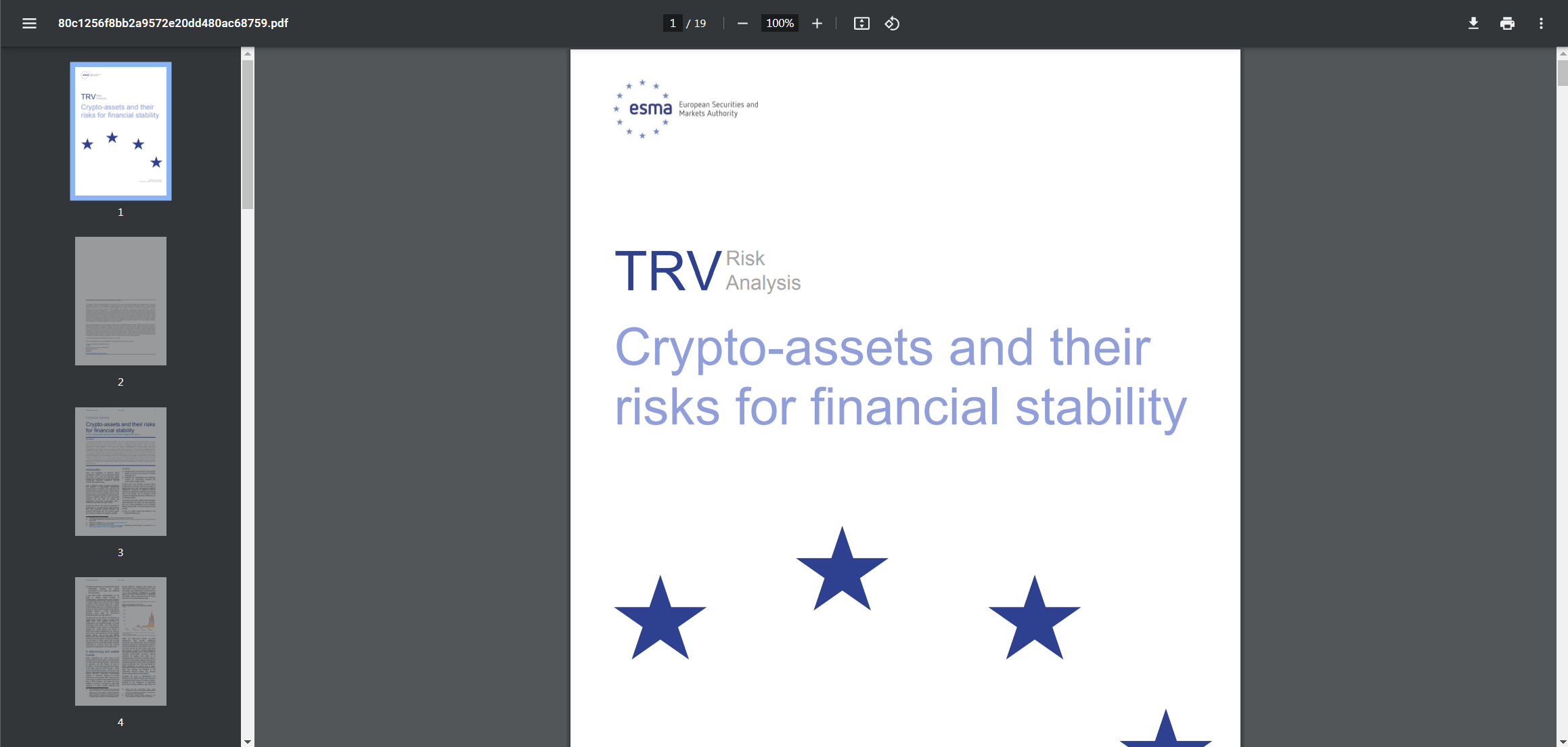

El descargador de troyanos para macOS descubierto se distribuye dentro de archivos comprimidos maliciosos. Está disfrazado como un documento PDF titulado “Criptoactivos y sus riesgos para la estabilidad financiera”, con un icono que imita una vista previa de este documento.

Portada del PDF engañoso que el troyano descarga y muestra al usuario al abrir el archivo desde un archivo comprimido infectado.Fuente

Una vez que el usuario hace clic en el troyano (disfrazado de PDF), se ejecuta un script que descarga el documento PDF correspondiente de Internet y lo abre. Pero, por supuesto, eso no es todo lo que sucede. La principal tarea del troyano es descargar otro virus, que recopila información sobre el sistema infectado, la envía al C2 y luego espera un comando para realizar una de dos acciones posibles: autoeliminarse o guardarse en un archivo y ejecutar un código malicioso enviado en respuesta desde el servidor.

Troyano proxy en software pirateado para macOS

A fines de noviembre de 2023, nuestros investigadores descubrieron otra instancia de malware que amenaza a los usuarios de Mac: un troyano proxy, distribuido junto con el software pirateado para macOS. Específicamente, este troyano se añadió a los archivos PKG de programas de edición de video, herramientas de recuperación de datos, utilidades de red, convertidores de archivos y varios otros programas de software. La lista completa de instaladores infectados descubiertos por nuestros expertos se puede encontrar al final del informe publicado en Securelist.

Como se mencionó anteriormente, este malware pertenece a la categoría de troyanos proxy: malware que configura un servidor proxy en el ordenador infectado, esencialmente creando un host para redirigir el tráfico de Internet. Posteriormente, los ciberdelincuentes pueden usar esos dispositivos infectados para construir una red de pago de servidores proxy y ganar dinero de aquellos que buscan tales servicios.

Alternativamente, los propietarios del troyano podrían usar directamente los equipos infectados para llevar a cabo actividades delictivas en nombre de la víctima, ya sea atacando sitios web, empresas u otros usuarios, o comprando armas, drogas u otros productos ilegales.

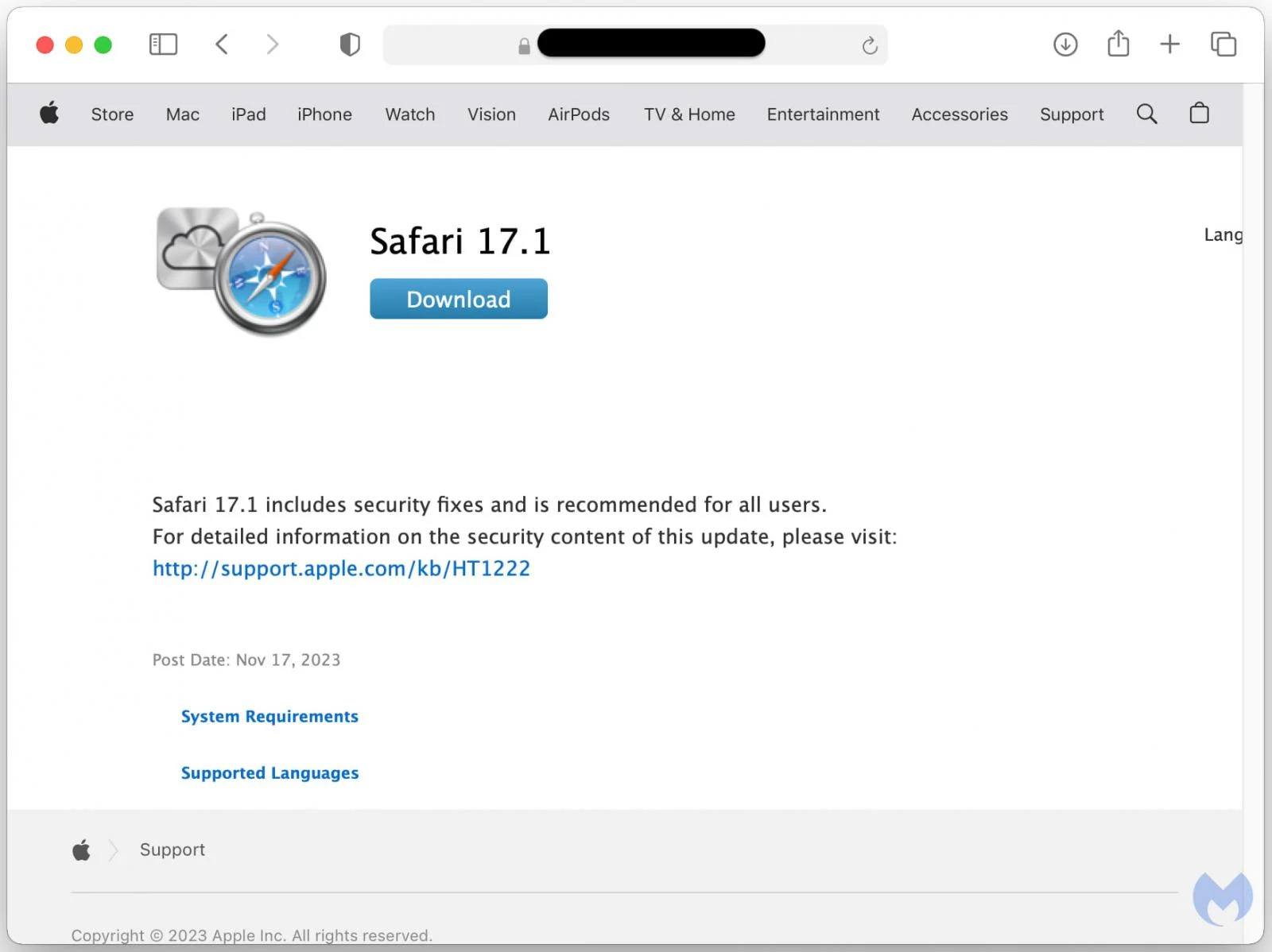

Programa de robo Atomic en actualizaciones falsas del navegador Safari

También en noviembre de 2023, se descubrió una nueva campaña maliciosa para propagar otro troyano para macOS, conocido como Atomic y perteneciente a la categoría de programas de robo. Este tipo de malware busca, extrae y envía a sus creadores todo tipo de información valiosa que se encuentra en el ordenador de la víctima, en particular, los datos guardados en los navegadores. Los inicios de sesión y las contraseñas, los datos de la tarjeta bancaria, las claves de la billetera criptográfica, y otra información confidencial similar son de particular valor para los programas de robo.

El troyano Atomic se descubrió y describió por primera vez en marzo de 2023. Lo nuevo es que ahora los atacantes han comenzado a usar actualizaciones falsas para los navegadores Safari y Chrome con el fin de propagar el troyano Atomic. Estas actualizaciones se descargan de páginas maliciosas que imitan de manera muy convincente los sitios web originales de Apple y Google.

Un sitio con actualizaciones falsas del navegador Safari que en realidad contienen el programa de robo Atomic.Fuente

Una vez que se ejecuta en un sistema, el troyano Atomic intenta robar la siguiente información del ordenador de la víctima:

- Cookies

- Inicios de sesión, contraseñas y datos de la tarjeta bancaria almacenados en el navegador

- Contraseñas del sistema de almacenamiento de contraseñas de macOS (llavero)

- Archivos almacenados en el disco duro

- Datos almacenados de más de 50 extensiones de criptomonedas populares

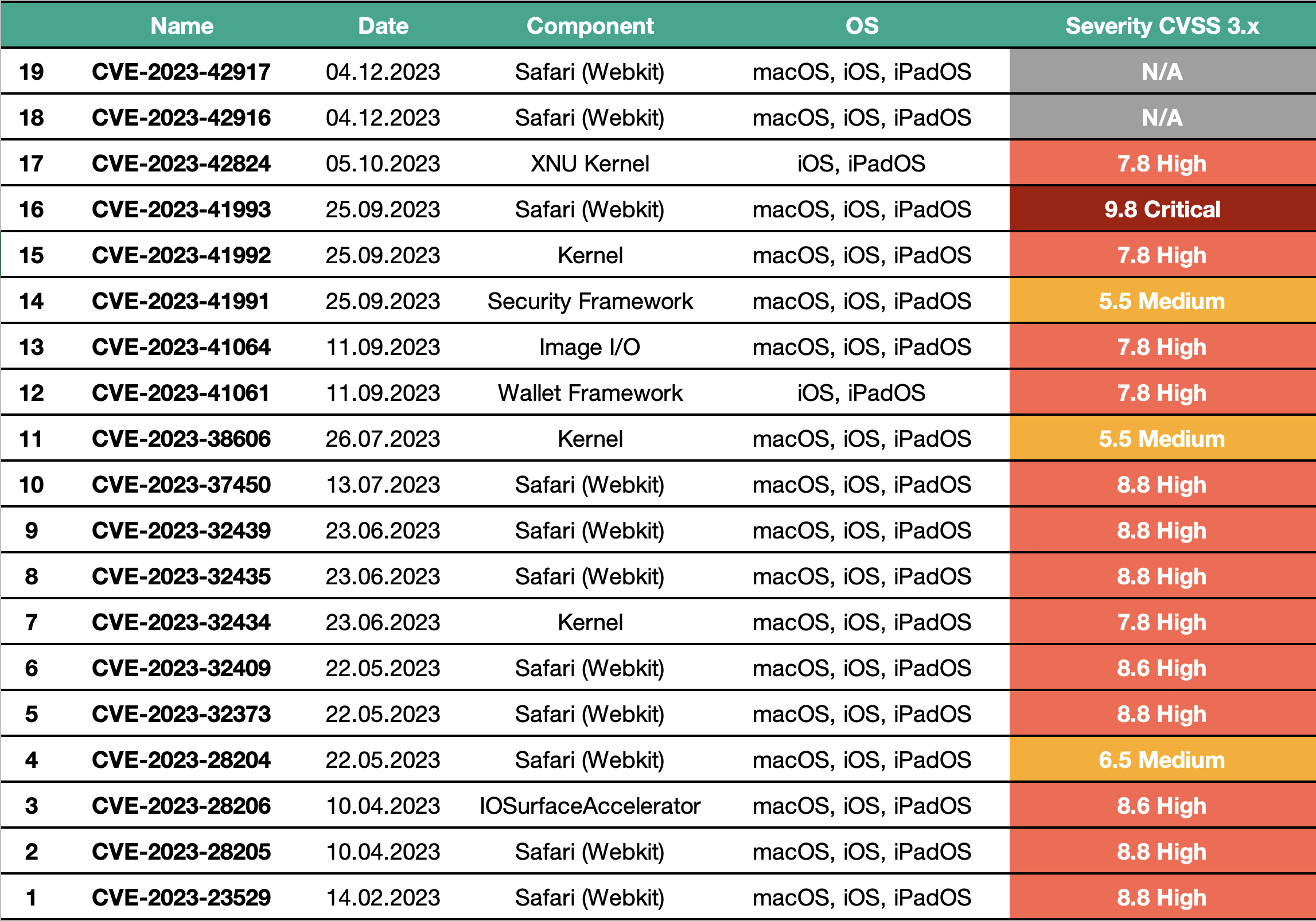

Vulnerabilidades de día cero en macOS

Desafortunadamente, incluso si no descargas ningún archivo sospechoso, evitas abrir archivos adjuntos de fuentes desconocidas y, en general, te abstienes de hacer clic en nada sospechoso, esto no garantiza tu seguridad. Es importante recordar que cualquier software siempre tiene vulnerabilidades que los atacantes pueden aprovechar para infectar un dispositivo y que requieren poca o ninguna acción del usuario. Y el sistema operativo macOS no es una excepción a esta regla.

Recientemente, se descubrieron dos vulnerabilidades de día cero en el navegador Safari y, según el anuncio de Apple, los ciberdelincuentes ya las estaban aprovechando cuando las descubrieron. Simplemente atrayendo a la víctima a una página web maliciosa, los atacantes pueden infectar su dispositivo sin ninguna acción adicional del usuario, y obtener así el control sobre el dispositivo y la capacidad de robar datos de este. Estas vulnerabilidades son relevantes para todos los dispositivos que utilizan el navegador Safari y suponen una amenaza tanto para los usuarios de iOS y iPadOS como para los propietarios de Mac.

Este es un escenario común: como los sistemas operativos de Apple comparten muchos componentes, las vulnerabilidades a menudo se aplican no solo a uno de los sistemas operativos de la empresa, sino a todos ellos. Por lo tanto, se trata de un caso de Mac que es traicionado por la popularidad del iPhone: los usuarios de iOS son los principales objetivos, pero estas vulnerabilidades se pueden usar con la misma facilidad para atacar a macOS.

En 2023 se descubrieron un total de 19 vulnerabilidades de día cero en los sistemas operativos de Apple que se sabe que han sido aprovechadas activamente por los atacantes. De estos, 17 eran usuarios afectados de macOS, incluidos más de una docena con estado de alto riesgo y uno clasificado como crítico.

Vulnerabilidades de día cero en macOS, iOS y iPadOS descubiertas en 2023, que fueron aprovechadas activamente por los ciberdelincuentes.

Otras amenazas y cómo proteger tu Mac

Lo que es importante recordar es que existen numerosas ciberamenazas que no dependen del sistema operativo pero que no pueden ser menos peligrosas que el malware. En particular, presta atención a las siguientes amenazas:

- Sitios web falsos y de phishing . Los correos electrónicos y los sitios web de phishing funcionan de la misma manera tanto para los usuarios de Windows como para los propietarios de Mac. Lamentablemente, no todos los correos electrónicos y sitios web falsos son fácilmente reconocibles, por lo que incluso los usuarios experimentados a menudo se enfrentan al riesgo de que les roben sus credenciales de inicio de sesión.

- Amenazas web, incluidos los skimmers web. El malware puede infectar no solo el dispositivo del usuario, sino también el servidor con el que se comunica. Por ejemplo, los atacantes a menudo piratean sitios web mal protegidos, especialmente tiendas en línea, e instalan skimmers web en ellos. Estos pequeños módulos de software están diseñados para interceptar y robar datos de tarjetas bancarias introducidos por los visitantes.

- Extensiones de navegador maliciosas. Estos pequeños módulos de software se instalan directamente en el navegador y funcionan dentro de él, por lo que no dependen del sistema operativo que se utilice. A pesar de ser aparentemente inofensivas, las extensiones pueden hacer mucho: leer el contenido de todas las páginas visitadas, interceptar la información ingresada por el usuario (contraseñas, números de tarjeta, claves de billeteras criptográficas) e incluso reemplazar el contenido de la página que se muestra.

- Interceptación de tráfico y ataques de intermediario(MITM). La mayoría de los sitios web modernos utilizan conexiones cifradas (HTTPS), pero, a veces, puedes encontrarte con sitios HTTP donde el intercambio de datos puede ser interceptado. Los ciberdelincuentes utilizan dicha interceptación para lanzar ataques MITM, lo que presenta a los usuarios páginas falsas o infectadas en lugar de legítimas.

Para proteger tu dispositivo, las cuentas de servicio en línea y, lo que es más importante, la información valiosa que contienen, es fundamental utilizar una protección integral tanto para ordenadores Mac como para iPhone y iPad. Dicha protección debe poder contrarrestar toda la gama de amenazas, por ejemplo, soluciones como nuestra [placeholder Kaspersky Premium], cuya eficacia ha sido confirmada por numerosos premios de laboratorios de pruebas independientes.

Fuente: www.latam.kaspersky.com

Chile aprueba Política Nacional de Ciberseguridad

La Política Nacional de Ciberseguridad 2023-2028 entró en vigencia como medida para robustecer la ciberseguridad en el país y abordar los desafíos actuales en seguridad de la información.

El lunes 4 de diciembre se publicó en el Diario Oficial de la República de Chile la aprobación y entrada en vigencia de la Política Nacional de Ciberseguridad 2023-2028. Como señala el documento, la ley busca realizar mejoras para hacer frente a los crecientes desafíos que supone la ciberseguridad y protección de datos en el mundo actual.

En los últimos años, se han producido varios ataques de ransomware que afectaron a sectores privados como públicos en Chile. Sin ir más lejos, en la segunda mitad de 2023 un ataque de ransomware al grupo GTD afectó a más de 3000 clientes en Chile y Perú, pero si repasamos lo que ocurrió en 2022 encontramos casos similares, con ataques que afectaron al Poder Judicial o al Sernac, por poner algunos ejemplos.

Según explica el documento, Chile tiene un nivel medio de madurez en ciberseguridad y los desafíos más importantes a los que se enfrenta son: la insuficiente resiliencia de las organizaciones y de su infraestructura; poca conciencia de las personas y a nivel organizacional acerca de la importancia de la ciberseguridad; la falta de profesionales especializados en ciberseguridad; la falta de sofisticación de la demanda de ciberseguridad en el país, y el aumento de ciberdelitos.

Objetivos de la Política Nacional de Ciberseguridad

En respuesta a los desafíos que enfrenta el país en materia de ciberseguridad, la nueva Política propone cinco objetivos fundamentales y que están relacionados entre sí.

Por un lado, lograr una infraestructura resiliente bajo una perspectiva de gestión de riesgos que permita a las organizaciones estar preparadas para hacer frente y recuperarse de incidentes de seguridad y sus consecuencias. En segundo lugar, proteger los derechos de las personas promoviendo la protección de los derechos en Internet. El tercer objetivo es desarrollar una cultura de la ciberseguridad a través de la educación y promoción de buenas prácticas en el manejo de tecnologías. El cuarto objetivo tiene que ver con la coordinación tanto a nivel nacional como internacional para que se creen instancias de cooperación entre el sector público y privado para comunicar y difundir actividades en la materia. Y por último, incentivar a la industria y la investigación científica aplicada a temas de ciberseguridad. Esto quiere decir que el país “promoverá el desarrollo de una industria de la ciberseguridad, que proteja a las personas y las organizaciones y que sirva a sus objetivos estratégicos”.

Asimismo, para avanzar en el objetivo de lograr una infraestructura resiliente, se hace hincapié en la necesidad de impulsar la tramitación del proyecto de ley marco sobre ciberseguridad e infraestructura crítica de la información, el cual creará la Agencia Nacional de Ciberseguridad para que opere como el órgano rector de la ciberseguridad en Chile.

Fuente: www.welivesecurity.com

Malware que roba cuentas de Facebook

Cómo los atacantes usan archivos infectados y extensiones de navegadores maliciosas para robar cuentas de Facebook Business.

Nuestros investigadores han descubierto una nueva versión de la familia del malware Ducktail que está especializada en el robo de cuentas de Facebook Business. Los cibercriminales la están utilizando para atacar a empleados de compañías que ocupan o puestos importantes en la compañía o trabajan en las áreas de Recursos Humanos, marketing digital o marketing en redes sociales. Y tiene sentido ya que su objetivo final es secuestrar las cuentas corporativas de Facebook, así que los atacantes están interesados en las personas que con más probabilidad pueden tener acceso a ellas. Vamos a explicar cómo los atacantes ejecutan estos ataques, por qué son inusuales y, por supuesto, cómo protegerse de ellos.

Cebo y carga maliciosa

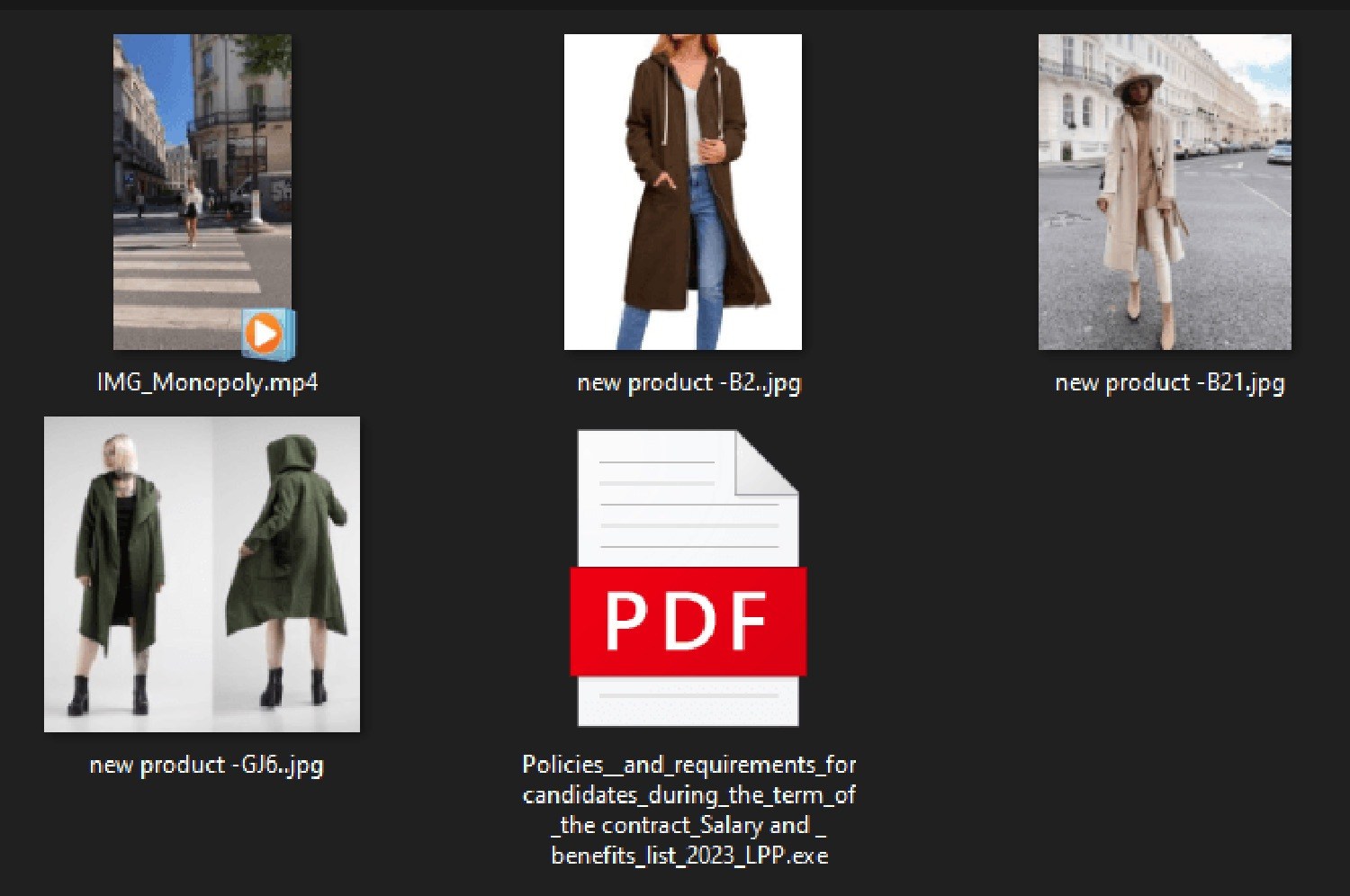

Los cibercriminales detrás de Ducktail mandan archivos maliciosos a sus víctimas. Para bajar la vigilancia del destinatario, los archivos contienen cebos en forma de imágenes o archivos de vídeo sobre un tema común. Por ejemplo, en la campaña más reciente, de marzo a principios de octubre de 2023, la temática era la moda: enviaban correos electrónicos en nombre de grandes marcas de la industria con archivos que contenían fotos de modelos de ropa.

Sin embargo, dentro de estos archivos se encontraban otros ejecutables disfrazados de archivos PDF. Estos archivos tenían un icono de PDF y unos nombres muy largos para desviar la atención de la víctima de la extensión EXE e incitar al destinatario a abrir el falso PDF para ver el contenido de este. En esta campaña temática sobre moda, los nombres hacían referencia a “guías y requisitos para candidatos”, pero otros cebos tipo eran listas de precios, ofertas comerciales y etc.

Los archivos maliciosos Ducktail parecen contener un fichero PDF cuando realmente se trata de una extensión EXE.

Al hacer clic en el archivo con la extensión EXE camuflada, se ejecuta un script malicioso en el dispositivo de destino. En primer lugar, muestra el contenido de un PDF, incrustado en el código de malware, para que la víctima no sea consciente de lo que está ocurriendo. Al mismo tiempo, el malware escanea todos los accesos directos del escritorio, el menú Inicio y la barra de Inicio rápido. El objetivo de la búsqueda son los accesos directos a navegadores basados en Chromium, como Google Chrome, Microsoft Edge, Vivaldi, Brave… Cuando encuentra uno de ellos, el malware lo altera añadiendo un comando para instalar una extensión en el navegador, que está incluido también en el archivo ejecutable. Cinco minutos después de ser ejecutado, el script malicioso termina el proceso del navegador, solicitando al usuario que reinicie utilizando el acceso directo ya modificado.

Extensión maliciosa en el navegador

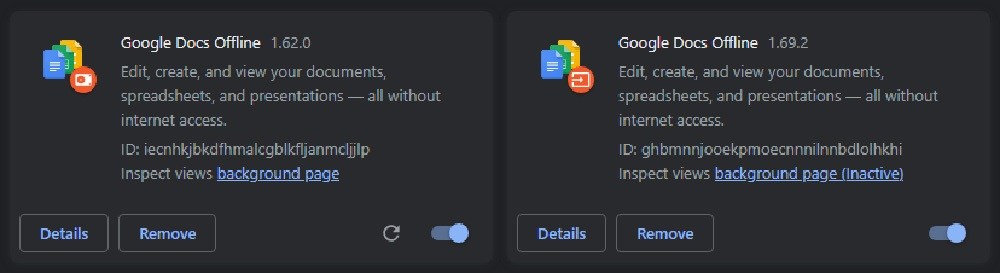

Cuando el usuario hace clic en el acceso directo, la extensión maliciosa se instala en el navegador, donde se disfraza de Documentos de Google sin Conexión, usando el mismo icono y la misma descripción. Aunque esto último solo en inglés, lo que puede desvelar el engaño.

La extensión maliciosa se disfraza de Documentos de Google sin Conexión (izquierda) y la verdadera extensión de Documentos de Google sin Conexión en el navegador de Google Chrome.

Una vez instalados y en ejecución, la extensión maliciosa empieza a monitorizar todas las pestañas que vaya abriendo el usuario en el navegador y a enviar información sobre ellas al servidor C2 de los atacantes. Si encuentra una dirección asociada a Facebook en una de las pestañas abiertas, la extensión maliciosa comprueba si se trata de una cuenta publicitaria o de un Business Manager para intentar secuestrarlas.

La extensión roba información de las cuentas de Facebook en las que se ha iniciado sesión en el dispositivo de la víctima, así como de las cookies de las sesiones activas en el navegador, que pueden usare para iniciar sesión en las cuentas sin autenticación.

El grupo detrás de este malware parece estar activo desde 2018. Diversos equipos de investigación creen que es de origen vietnamita. La distribución de Ducktail por parte de este grupo se remonta a 2021.

Cómo protegerse Ducktail

Para protegerse de Ducktail y de amenazas similares, los empleados deben tener buenos hábitos de ciberhigiene. En concreto:

- Nunca deben descargar archivos sospechosos en los ordenadores de trabajo cuando estos provengan de fuentes no fiables.

- Antes de abrir cualquier archivo, revisar con atención las extensiones de los que se hayan descargado de internet o de correos electrónicos.

- No hacer clic en archivos que parezcan inofensivos pero que tengan la extensión EXE. Y es que ésta es una clara señal de que se trata de un malware.

- Y siempre instalar protección fiable en todos los dispositivos de trabajo. Esto le avisará de amenazas potenciales y le protegerá de cualquier ataque. Nuestras soluciones detectan esta amenaza en el veredictoWin64.Ducktail.gen.

Fuente: latam.kaspersky.com

China ha empezado a construir un colosal centro de datos en una ubicación completamente inusual: el fondo del océano

-

El proyecto está siendo desarrollado por Beijing Highlander Digital Technology

-

La firma asegura que, cuando esté listo, entrará en operaciones comerciales

Sabemos que uno de los desafíos a los que se enfrentan los centros de datos es mantener la temperatura bajo control. Esta necesidad ha impulsado distintas propuestas que buscan abordarla sin disparar el consumo energético, una característica clave en estos tiempos donde el mundo intenta ser más eficiente para luchar contra el cambio climático.

En los últimos años hemos visto a empresas como Meta mudar parte de su infraestructura de cómputo a lugares fríos como Luleå, en Suecia, y a Microsoft hacer pruebas en un entorno mucho más ambicioso: el fondo marino de las Islas Orkney, en Escocia. Ahora es el turno de China. El gigante asiático está apostando por centros de datos submarinos.

China incursiona en los centros de datos submarinos

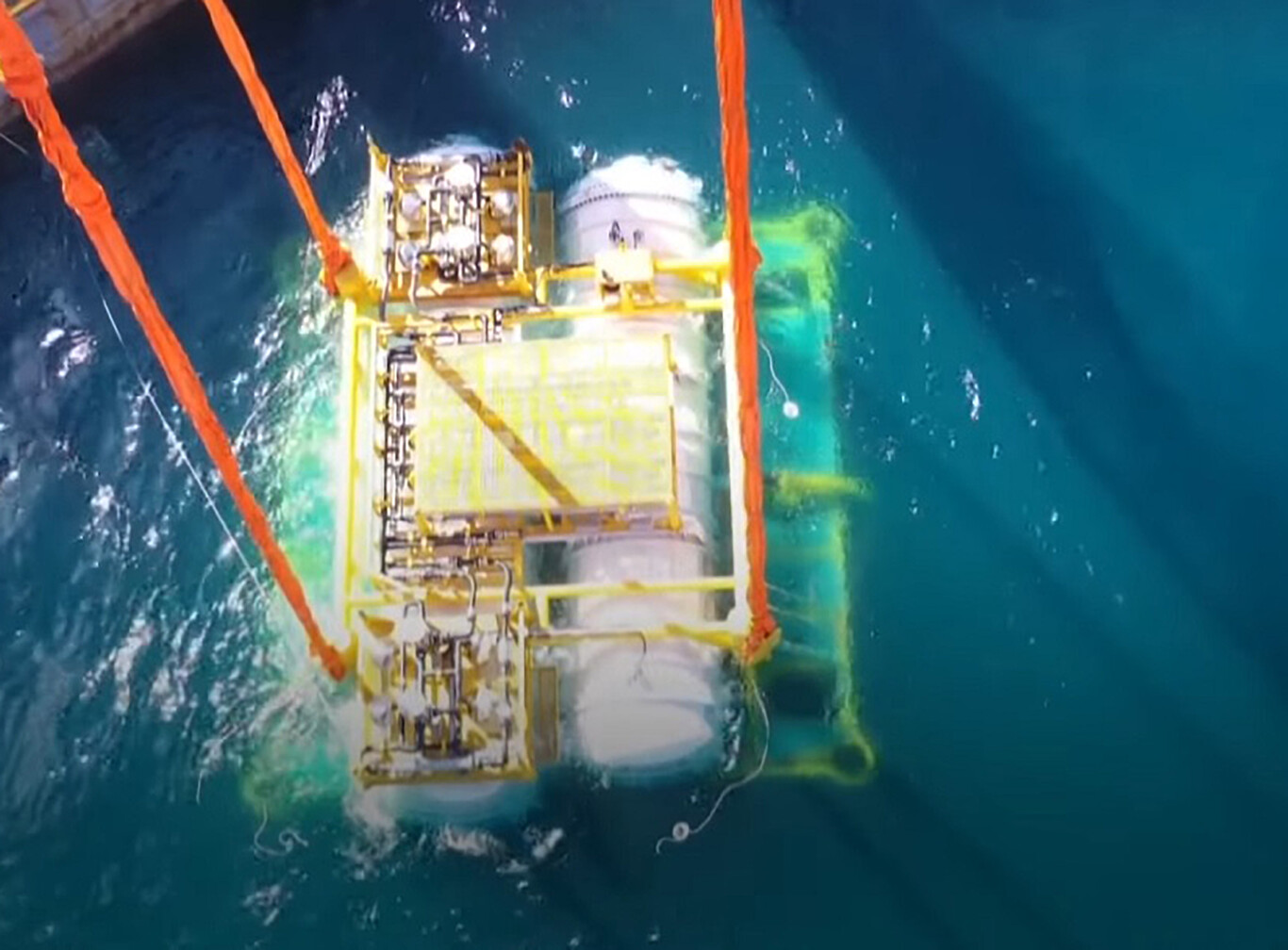

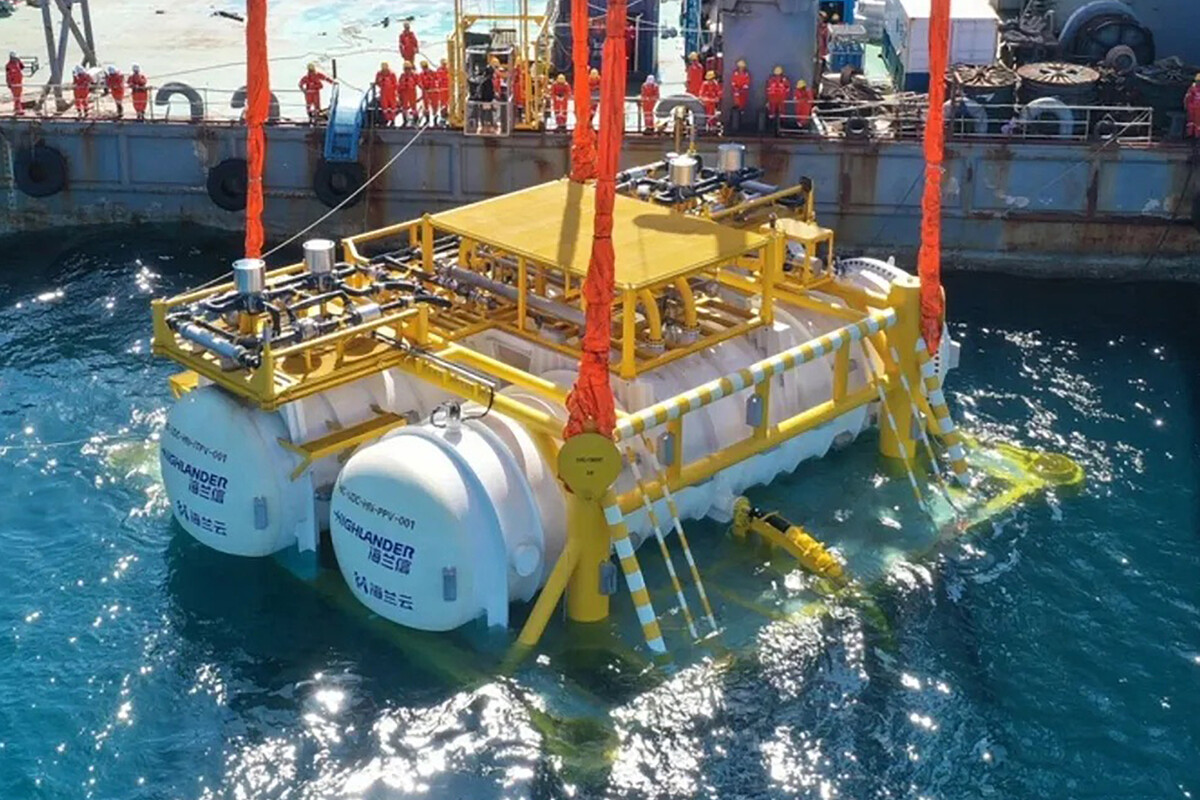

Según recoge CGTN, Beijing Highlander Digital Technology está cerca de finalizar la construcción de la primera etapa del “primer centro de datos comercial submarino del mundo”. Se trata de una estructura que, en total, constará de 100 cabinas con varias unidades de cómputo cada una y que se beneficiarán de las bondades del clima oceánico.

En concreto, el centro de datos está tomando forma en las proximidades de la isla de Hainan, en el Mar de China Meridional. Para el máximo responsable del proyecto, Pu Ding, dice que los equipos “se enfriarán de forma natural” y serán entre un 40 y un 60% más eficientes a nivel energético que su funcionasen en instalaciones convencionales en la superficie.

Poner centros de datos en el agua se traduce en varios beneficios, según Pu Ding. La densidad de los servidores puede ser mayor, lo que aumenta la potencia de cómputo y, al operar preservados del polvo y del oxígeno, tendrán mayor durabilidad. El experto no lo menciona, pero creemos que hacer cualquier tipo de reparación no será tan fácil en las profundidades.

Los ingenieros necesitaron casi 3 horas para colocar adecuadamente la primera cabina del proyecto, cuyo peso es de 1.300 toneladas, a 35 metros bajo el agua. Recordemos que cada unidad está perfectamente sellada para evitar que cualquier tipo de filtración que pueda afectar a los componentes que, cabe señalar, no están exentos de presentar fallos.

Microsoft, que no está relacionado al proyecto chino, comprobó en sus pruebas que los centros de datos submarinos son viables, aunque también dejó una serie de aprendizaje para una implementación a escala futura. El acceso a las unidades submarinas no es sencillo, requiere de “mares con una calma atípica y de una danza coreografiada de robots”.

Después de las pruebas, la compañía de Redmond ha contemplado llevar sus centros de datos de Microsoft Azure a las profundidades, aunque esto no se ha concretado. La firma china, por su parte, asegura que su centro de datos submarino está destinado a funcionar comercialmente y que no se trata de una prueba, sino que servirá a clientes mientras esté en uso.

Fuente: www.xataka.com

Manual para padres para el primer dispositivo de los niños

Una lista detallada sobre cómo prepararse y manejar la primera experiencia de tu hijo con un dispositivo.

En esta publicación, revisamos una lista de verificación completa sobre nuestras recomendaciones acerca de cómo prepararse y qué hacer con el primer dispositivo de tu hijo, que fueron desarrolladas por Kaspersky en colaboración con la Dra. Saliha Afridi, psicóloga clínica. Para facilitar este desafío, hemos incluido un enlace para descargar el manual en formato PDF al final de esta publicación.

¿Qué debo hacer antes de regalarle un dispositivo a mi hijo?

- Crear una cuenta para niños

- Desactivar las compras dentro de la aplicación

- Instalar aplicaciones esenciales

- Ajustar la privacidad de la aplicación

- Usar una aplicación digital para padres (como Kaspersky Safe Kids)

- Establecer filtros apropiados para la edad

- Bloquear llamadas desconocidas

¿Cómo introducir correctamente un dispositivo en la vida de los niños?

- Establece reglas familiares y buenos hábitos tecnológicos

- Crea zonas y horarios libres de tecnología

- Promueve actividades no tecnológicas

- Limita el uso del teléfono de tu hijo durante los siguientes momentos:

- Comidas

- Hora de dormir

- Salidas y reuniones familiares

- Tarea y estudio

- Organización de reuniones sociales

- Participación en actividades al aire libre

- Rutinas de la mañana

¿Qué reglas de seguridad en línea debe conocer mi hijo?

- Establece reglas básicas claras acerca de lo que pueden y no pueden hacer en línea

- Enséñale los conceptos básicos de privacidad y háblale acerca de los riesgos de compartir en exceso

- Enfatiza que nunca deben compartir información personal o datos de inicio de sesión

- Adviérteles de no crear usuarios y nicks con sus nombres o datos reales.

¿Cuáles son los principales riesgos en línea que debería informar a mi hijo?

- Ten cuidado con las estafas de phishing

- Evita las descargas de juegos no autorizadas

- Ignora encuestas y anuncios intrusivos

- Ten cuidado con los enlaces y los archivos adjuntos de correo electrónico

- Busca ayuda si te sientes incómodo o sospechas de algo en línea

- Utiliza contraseñas únicas y considera usar Kaspersky Password Manager por seguridad

¿Cómo ayudo a mis hijos a eludir a los extraños en línea?

- Diles que no acepten solicitudes de amistad desconocidas

- Diles que sospechen si alguien les hace preguntas personales

- Mantén una comunicación abierta acerca de las actividades en línea de tus hijos

¿Qué consejo de seguridad debería darle a mi hijo con respecto a los juegos en línea?

- Juega con amigos que conoces

- Activa un “modo de juego” por seguridad

- Descarga juegos solo de fuentes confiables

- Ignora los enlaces de las salas de chat

- Nunca compartas contraseñas, incluso con amigos

Mi hijo está siendo acosado en Internet. ¿Qué debo hacer?

- Mantén la calma, deja que tu hijo comparta sus sentimientos y los detalles del incidente sin interrumpirle.

- Asegúrate de que tu hijo se siente comprendido y a salvo. Antes de borrar los mensajes y bloquear al acosador, haz capturas de

pantallas de todo el contenido. - Avisa a tu hijo de que no debe contestar, sobre todo retando o con mensajes negativos.

- Plantéate actualizar la configuración de privacidad, las contraseñas y bloquea y reporta al acosador

- Reporta el incidente a la escuela en caso de que sea un compañero o a las autoridades.

- Si tu hijo muestra signos de estrés, considera la posibilidad de pedir ayuda profesional.

Mi hijo acosa a otros en Internet. ¿Qué debería hacer?

- Mantén la calma, reúne pruebas y comprende el contexto en su conjunto.

- Habla de la situación con tu hijo para conocer su versión de los hechos.

- Ayúdales a entender el impacto de sus acciones. Pregúntales cómo sevsentirían si estuvieran en el lugar de la víctima.

- Anímale a disculparse, ya sea directamente o a través de la mediación.

- Monitoriza el uso de la tecnología. Sin ser demasiado invasivo, controla sus interacciones online. Las aplicaciones digitales para padres pueden permiten monitorizar el historial de búsqueda.

- Reedúcale para que comprenda la importancia del comportamiento responsable online.

- Involucra a la escuela, consejero escolar, psicólogo o terapeuta para verificar si existen problemas subyacentes o factores estresantes que conduzcan a este comportamiento.

¿Qué preguntas debo hacerle a mi hijo para garantizar que su experiencia en línea sea segura?

- ¿Qué es lo más interesante que has visto o leído hoy en Internet?

- ¿Has encontrado algo que te resulte confuso o no hayas entendido

mientras estabas en Internet? - ¿Has jugado o chateado con gente que no conoces en persona? ¿Cómo ha sido?

- ¿Cómo decides qué compartir y qué mantener privado online?

- ¿Alguna vez te has sentido incómodo con algo mientras navegabas o interactuabas online?

- ¿Hay alguna nueva aplicación o web que hayas descubierto y que te guste usar? ¡Probémosla juntos!

- ¿Sabes qué hacer si alguien te envía un mensaje o una solicitud que te parezca extraña o inapropiada?

- ¿Qué opinas sobre los límites de tiempo frente a la pantalla? ¿Alguna vez has sentido que necesitas un descanso de tus dispositivos?

- ¿Alguna vez has visto a alguien siendo cruel online? ¿Cómo te sentiste y qué hiciste?

¿Cómo debo monitorizar la actividad de mis hijos en Internet, sin invadir su privacidad?

- Habla con tus hijos de su experiencia online de forma regular.

- Pasa tiempo con ellos en Internet: ver vídeos juntos, jugar online o explorar nuevos canales y apps con ellos.

- Instala apps digitales para padres centradas principalmente en su seguridad.

- Explícales que hay ciertos controles instalados en sus dispositivos y el porqué.

- A medida que vayan creciendo, pasa de una monitorización estricta a un concepto más orientado al tutelaje o asesoramiento, guiándoles en el uso y comportamiento responsable de Internet.

- Mantente actualizado con las últimas tendencias y amenazas digitales. Comparte con ellos esta información de una manera que la entienda.

¿Qué signos podrían indicar que el uso de sus dispositivos está creando efectos negativos en mi hijo?

- Deterioro del rendimiento académico.

- Reducción de la actividad física o social.

- Síntomas físicos como fatiga visual, alteraciones del sueño o mala postura.

- Cambios de comportamiento como mayor irritabilidad, aislamiento de amigos y familia.

- Descuido de responsabilidades y pérdida de interés en pasatiempos que antes disfrutaba.

- Indicadores emocionales como cambios de humor, aumento de la ansiedad, signos de depresión, baja autoestima, problemas de imagen y baja motivación.

- Problemas cognitivos como disminución de la capacidad de atención y pérdidas de memoria.

Hemos explorado los pasos más importantes para empoderarte a ti y a tu hijo en el ámbito digital. Para una mayor comodidad, descarga el manual en pdf, es un recurso práctico que te ayudará a transitar con confianza el viaje tecnológico de tu hijo.

Fuente: latam.kaspersky.com

Tendencias de Seguridad Informática que dominarán en América Latina en 2024

Desde el Laboratorio de ESET Latinoamérica analizamos las tendencias en ciberseguridad que consideramos que tendrán impacto en el escenario de la región en 2024, un año que será desafiante para la seguridad informática.

En el vertiginoso paisaje digital de América Latina, el próximo será un año desafiante para la seguridad informática. Mientras la tecnología avanza, también lo hacen las amenazas cibernéticas, lo que exigirá respuestas estratégicas para proteger la integridad de datos y sistemas.

Desde el Laboratorio de ESET Latinoamérica hemos analizado el panorama completo de la ciberseguridad en la región y, en este artículo, te presentamos las tendencias que consideramos que tendrán impacto en el escenario de la región durante 2024.

Impacto de las IA en la ciberseguridad

Con el avance de ChatGPT y otras aplicaciones que incorporan tecnologías de inteligencia artificial generativa, se abre una ventana de oportunidad para fortalecer la ciberseguridad.

Un aspecto positivo es que la implementación de modelos de lenguaje avanzados podría potenciar significativamente la capacidad de la ciberseguridad: la inteligencia artificial permitiría mejorar la detección de amenazas, mediante sistemas que aprendan patrones de comportamiento y logren identificar anomalías de forma más precisa.

Sin embargo, la misma tecnología podría ser aprovechada por actores malintencionados para orquestar ataques basados en la ingeniería social aún más sofisticados. Con los algoritmos de inteligencia artificial generativa se ha demostrado lo sencillo que puede ser generar correos electrónicos, mensajes o llamadas automatizadas que imiten de manera convincente a usuarios legítimos, por lo que se podría esperar para 2024 un incremento en este tipo de ataques

Cibercrimen en aplicaciones de mensajería: de la oscuridad a la superficie

Se espera que la monitorización de actividades sospechosas se intensifique en aplicaciones de mensajería como Telegram y plataformas similares, ya que el cibercrimen ha ampliado su alcance desde la dark web hasta aplicaciones de mensajería de uso generalizado. Esta expansión subraya la necesidad de ajustar las estrategias de seguridad para abordar el dinámico panorama del cibercrimen.

El principal reto radicará en encontrar un enfoque que logre armonizar la seguridad digital con la preservación de la libertad individual. La búsqueda de este equilibrio se convierte en un elemento central para las estrategias de ciberseguridad, donde se busca garantizar la protección contra amenazas cibernéticas emergentes sin comprometer la privacidad y libertad de los usuarios.

Commodity malware y su uso en campañas de espionaje en la región

En los últimos meses, se ha observado un aumento significativo de campañas maliciosas que emplean commodity malware en la región, principalmente el uso de amenazas tipo RAT, con el objetivo de obtener información valiosa y generar beneficios económicos.

En este contexto, las estrategias de seguridad se ven desafiadas a ir más allá de simplemente contar con tecnologías para identificar amenazas conocidas. Se requiere una capacidad extendida para ampliar la visibilidad sobre comportamientos sospechosos que puedan indicar posibles intrusiones en un sistema. La adaptabilidad y la capacidad de aprendizaje de los equipos de seguridad emergen como elementos cruciales para mantenerse a la par de la continua evolución de los cibercriminales.

Crecimiento de los ataques a la cadena de suministro en América Latina

Con el aumento de casos en los últimos años, los ataques a la cadena de suministro representan una amenaza en crecimiento también para Latinoamérica. Esta evolución en la estrategia de los atacantes podría permitirles dirigirse de manera más específica a eslabones críticos de la cadena, interrumpiendo operaciones vitales en países de la región si no se implementan medidas de protección adecuadas.

La necesidad de implementar medidas preventivas se vuelve imperativa a lo largo de toda la cadena de suministro en la región, desde las grandes corporaciones hasta los proveedores más pequeños. La adopción de prácticas y tecnologías de seguridad sólidas en cada etapa se vuelve esencial para fortalecer la resiliencia frente a posibles ataques.

Las empresas deberán verificar la seguridad de los proveedores de servicios tecnológicos, especialmente en aquellas asociadas con infraestructuras críticas en Latinoamérica. Concentrarse en consolidar la confianza en toda la cadena de suministro, reconocer la interdependencia entre cada eslabón y proteger la integridad del sistema en su conjunto.

Este enfoque se convierte en un elemento clave para salvaguardar la continuidad y seguridad de las operaciones en la región frente a las complejidades y riesgos asociados con los ataques a la cadena de suministro.

Troyanos bancarios de América Latina

Los cambios vistos durante este año en la forma de propagarse y el diseño de los troyanos bancarios nos hacen pensar que este tipo de amenazas seguirán vigentes y evolucionarán. Se espera una mayor sofisticación en técnicas de evasión, como el uso de técnicas de camuflaje y la exploración de vulnerabilidades específicas de la región.

En este panorama, la ciberseguridad enfrenta la tarea crucial de no solo reaccionar, sino también prevenir. La educación continua de los usuarios se vuelve esencial para fortalecer la primera línea de defensa contra los troyanos bancarios.

Fomentar la conciencia sobre prácticas seguras en línea y la identificación de posibles riesgos son elementos fundamentales para empoderar a los usuarios y reducir la efectividad de los ataques.

Estas proyecciones destacan la necesidad de una ciberseguridad dinámica y adaptable. La colaboración entre diversos actores, la implementación de tecnologías de seguridad y la concienciación continua serán esenciales para hacer frente a los desafíos emergentes en el panorama de la seguridad informática en 2024.

Fuente: www.welivesecurity.com

El webmail de código abierto Roundcube se «fusiona» con Nextcloud

Nextcloud suma una nuevo activo a su oferta de soluciones de productividad y no es algo nuevo, precisamente: el veterano cliente de correo electrónico Roundcube se fusiona con Nextcloud con el mismo objetivo de «responder a los desafíos que plantea la centralización tecnológica, tanto para el sector público como el privado, pero también para el usuario doméstico».

Lo que se describe como una fusión, no obstante, es más bien una adopción, pues Roundcube pasa a formar parte de los proyectos bajo el ala de Nextcloud, aun cuando conservará la capacidad todoterreno que lo ha hecho tan popular entre los proveedores de servicios de Internet. Es decir, Roundcube seguirá operando como hasta ahora, pero su integración con Nextcloud irá acrecentándose paulatinamente.

A modo de recordatorio para quien lo necesite, Nextcloud es una suite de aplicaciones de productividad en la nube similar a alternativas privativas como las que ofrecen Google o Microsoft, pero de código abierto y disponible e implementable bajo demanda, tanto a modo personal como empresarial. Nextcloud cuenta con aplicaciones de almacenamiento y sincronización de archivos, contactos, calendario, tareas, videoconferencia, edición colaborativa de documentos en línea y muchas otras funciones.

Nextcloud es posiblemente la solución más popular y extendida de su categoría con implementaciones a nivel local, regional e incluso nacional en diferentes lugares de Europa. Y va camino de tener presencia transnacional: este mismo año está siendo puesta a prueba por la Unión Europea. Asimismo, es también cada vez más común encontrar a Nextcloud en la oferta de los proveedores de servicios de Internet.

Por su parte, Roundcube es un veterano cliente de correo electrónico de código abierto de tipo webmail, esto es, para acceder con el navegador web, con una gran implantación a sus espaldas. Se trata de software de servidor, al igual que Nextcloud, y es una de las alternativas más extendidas en la oferta de los proveedores de servicios de Internet. Si contratas un servicio de correo ligado a tu dominio, es probable que Roundcube sea la interfaz elegida.

De hecho, hace mucho tiempo que era posible integrar Roundcube en Nextcloud, si bien este último desarrolló su propia aplicación de correo electrónico, más sencilla -y limitada- y moderna que Roundcube. ¿En qué quedará, entonces, Nextcloud Mail? No está claro, Lo que sí lo está es que los fatuos intentos de renovación de Roundcube vuelven a tener una oportunidad, gracias a la inversión de que proveera Nextcloud al proyecto.

Mientras tanto, seas usuario de uno, del otro o de los dos, no tienes de qué preocuparte, porque todo seguirá funcionando como lo ha hecho hasta el momento. Con todo, desde Nextcloud califican este anuncio como «un nuevo hito para la descentralización global de TI». Si te interesa adentrarte un poco en los detalles de este movimiento, en el blog de Nextcloud han publicado una entrevista con los fundadores de ambos proyectos.

Fuente: www.muylinux.com