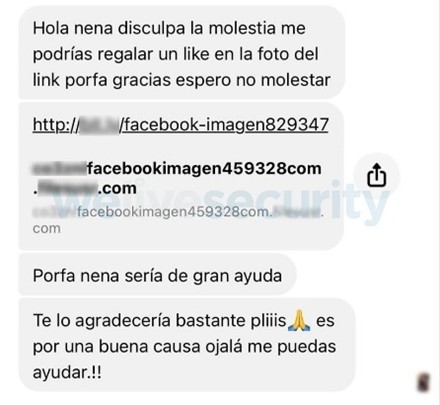

Una docena de consejos breves y sencillos sobre cómo utilizar WhatsApp, Telegram, Signal, iMessage, WeChat y otras aplicaciones de mensajería de forma segura y sin complicaciones.

¿Cómo mantener la privacidad de tus chats y proteger tu cuenta de mensajería de robos o pirateos? Aquí tenemos 12 reglas sencillas con breves explicaciones de por qué cada una es importante.

Activa la autentificación de dos factores

Por qué esto es importante Evita que tu cuenta sea pirateada o secuestrada a través del intercambio de SIM o alguna otra técnica. Si activas esta opción, tendrás que introducir tu contraseña secreta además del código de verificación por SMS al iniciar sesión en la aplicación de mensajería con tu cuenta en un dispositivo nuevo.

Qué hacer Abre la configuración de seguridad y privacidad de tu aplicación de mensajería, introduce una contraseña secreta y memorízala. Solo tendrás que introducirla cuando vincules un nuevo dispositivo a tu cuenta. Para facilitar las cosas, puedes generarla y almacenarla en un administrador de contraseñas fiables, o probar su nivel de seguridad con nuestro Verificador de contraseñas de Kaspersky gratuito.

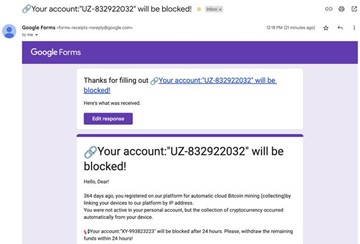

No compartas contraseñas de un solo uso

Por qué esto es importante Si los estafadores quieren robar tu cuenta, intentarán engañarte para que les des el código de verificación después de que lo recibas en tu aplicación de mensajería.

Qué hacer No envíes ni dictes a nadie contraseñas de un solo uso para iniciar sesión en aplicaciones de chat. Tus amigos, agentes de soporte, empresas o bancos nunca necesitarán estos códigos. Si alguien te pide un código, es un estafador.

Nunca escanees códigos QR fuera de la aplicación de mensajería

Por qué esto es importante Algunos sistemas de pirateo de cuentas se presentan como invitaciones para unirse a un grupo o chat. Escaneas un código QR en un anuncio, pero en lugar de unirte a un chat de barrio o de clase, permites que un estafador vincule su dispositivo a tu cuenta.

Qué hacer Si alguien te pide que escanees un código QR, busca el escáner en la aplicación de mensajería, normalmente en Configuración. No utilices la cámara ni ninguna otra aplicación para escanear códigos QR. Lee atentamente las indicaciones de la aplicación de mensajería: te dirá si vas a unirte a un grupo o canal, o si vas a vincular un nuevo dispositivo a tu cuenta.

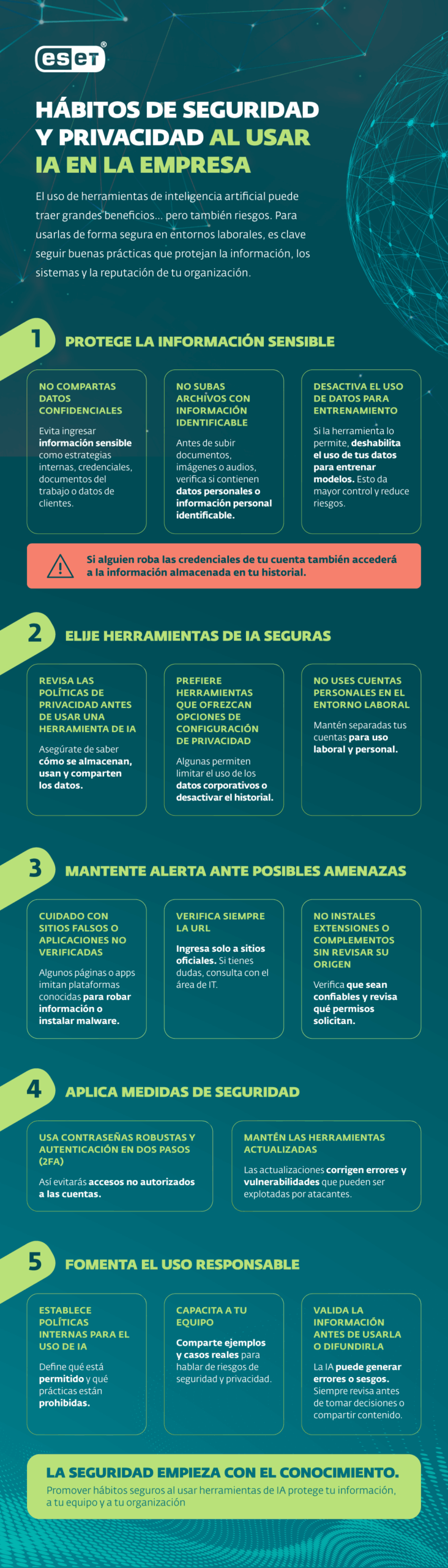

Comprueba cuidadosamente las nuevas solicitudes de contactos

Por qué esto es importante Los estafadores suelen imitar a personas que conoces: “¡Hola! Soy yo de nuevo. Tengo un nuevo número de teléfono”. Es posible que incluso sepan quién es tu jefe. Muchas estafas que provocan importantes pérdidas económicas comienzan con solicitudes de “amigos” o “colegas”. Otro tipo de ataque es la estafa de “llamada errónea”. “¿Hablo con Hannah? ¿No? ¡Oh, lo siento! He marcado mal el número. Por cierto, ¿cómo va todo?”

Qué hacer Si ves un nuevo chat, pero no hay historial, ¡mantente alerta! Si se trata supuestamente de alguien conocido, pregúntale por algo que solo esa persona pueda saber. Si tu jefe te envía un mensaje de texto, antes de continuar es mejor confirmarlo con esa persona directamente a través de otro canal, como el teléfono de la oficina, el correo electrónico del trabajo o en persona. Si recibes un mensaje de alguien que afirma que se ha enviado por error, ignora cualquier oferta tentadora, sobre todo si va acompañada de enlaces o archivos.

Utiliza la función de bloqueo

Por qué esto es importante Es la mejor manera de deshacerse de acosadores, estafadores y exparejas insistentes.

Qué hacer No ignores a los emisores de spam o estafadores del consejo anterior. Todas las aplicaciones de chat tienen un botón de “Bloquear usuario”: ¡no dudes en pulsarlo! Esto evitará que el estafador vuelva a escribirte a ti o, tras varias denuncias, a cualquier otra persona. Este botón también es una buena forma de minimizar los recordatorios de esas personas desagradables de tu pasado.

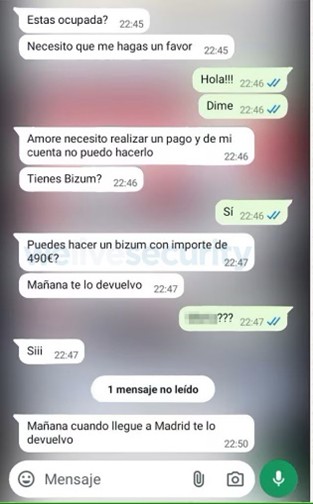

Piensa antes de abrir un enlace, aunque sea de un amigo

Por qué esto es importante Tus amigos también son vulnerables. Los estafadores pueden comprometer sus cuentas y, a continuación, utilizarlas para enviar mensajes manipuladores (solicitudes de ayuda o provocaciones) a todas las personas de su lista de contactos, con el objetivo de extorsionarles o piratear más cuentas.

Qué hacer Evita los enlaces a sitios web sospechosos, archivos adjuntos desconocidos, peticiones de dinero, solicitudes para votar en concursos dudosos, mensajes del tipo “¿De verdad eres tú en esa fotografía?” y ofertas inesperadas que parecen demasiado buenas para ser verdad, como suscripciones premium gratuitas. Para evitar caer en estas trampas, elimina estos mensajes en cuanto los veas. Si parecen proceder de alguien que conoces, ponte en contacto con esa persona a través de otro canal y alértale de la actividad sospechosa que se está realizando a su nombre. Si actúas rápidamente, es posible que puedas ayudar a tus amigos a recuperar sus cuentas, ya que a menudo 24 horas es el plazo que tienen para hacerlo.

Restringe el acceso a tu teléfono inteligente y a tu aplicación de mensajería

Por qué esto es importante Si te roban el teléfono o se lo das a un amigo, colega o familiar, el control de acceso impedirá que alguien espíe tus chats.

Qué hacer Activa el bloqueo de pantalla: huella dactilar, Face ID o un PIN largo. Además, activa el bloqueo de aplicaciones en la configuración del teléfono o en la aplicación de mensajería. Se requerirá tu huella dactilar o PIN para abrir la aplicación cada vez. Incluso si le das a alguien el teléfono desbloqueado, no podrá utilizar la aplicación de chat.

Desactiva la vista previa de los mensajes

Por qué esto es importante En la pantalla de un teléfono bloqueado se pueden mostrar datos muy confidenciales: desde mensajes privados hasta códigos de verificación del banco.

Qué hacer Desactiva la vista previa de mensajes en la pantalla de bloqueo. Puedes hacerlo en la sección “Notificaciones” de la configuración del teléfono.

Utiliza mensajes que desaparezcan o que se vean una sola vez

Por qué esto es importante Si compartes información como contraseñas de Wi-Fi, detalles de reservas o la dirección de tu casa, que solo se necesitan un momento, no las dejes en el historial de chat para que te atormenten más tarde. ¿Y si uno de vosotros es pirateado?

Qué hacer Cuando compartas datos confidenciales, aplica un temporizador de borrado automático de mensajes o la opción “ver una vez”, según la situación. Si ninguna de las dos opciones es adecuada, establece un recordatorio para volver a visitar el chat y borrar el mensaje para ambos usuarios al cabo de una hora, un día o una semana.

Un extra. Queda muy bien y ayuda a mantener el chat ordenado.

¡No envíes desnudos!

Por qué esto es importante Incluso si se trata de un mensaje de una sola visualización, la imagen podría mostrarse a la gente de alrededor o ser objeto de una captura de pantalla y luego utilizarse en tu contra.

Qué hacer Evita compartir cualquier cosa que te pueda disgustar, avergonzar, poner en peligro o exponer al chantaje si se publica. Esto aplica a cualquier información privada, no solo a los desnudos. Si tus desnudos ya se filtraron en línea, aún podría haber una posibilidad de eliminarlos.

Ten cuidado con los chats grupales

Por qué esto es importante Probablemente confías en tus amigos. Pero ¿conoces bien a las personas que tus amigos añaden a los grupos?

Qué no hacer. No compartas tus números de teléfono, direcciones u otra información personal confidencial (tanto tuya como de los demás) en chats grandes.

Limita la visibilidad de tu perfil

Por qué esto es importante Ni los estafadores ni los desconocidos necesitan ver tu fotografía de perfil ni saber cuándo te vieron por última vez en Internet.

Qué hacer Abre la sección Privacidad en la configuración de la aplicación de chat y escoge quién puede ver tu “Hora de última vez”, “Foto del perfil”, “Estados”, etc. De manera predeterminada, estos datos son visibles para todos. Ajusta la configuración según tus preferencias y escoge “Mis contactos” o “Nadie”.

Fuente: www.latam.kaspersky.com