Los convertidores en línea son una forma tentadora pero peligrosa de cambiar el formato de los archivos. Te contamos cómo convertir archivos y mantener los troyanos bien lejos.

Seguramente alguna vez un amigo o compañero te ha enviado archivos en un formato que no puedes abrir. Por ejemplo, puedes haberle pedido unas fotos, esperando que te las envíe en archivos JPEG o PNG, pero en lugar de eso te llegan en formato HEIC. ¿Qué hace la mayoría de la gente en este caso? Efectivamente, buscan un convertidor de archivos en línea gratuito.

Si eres un lector habitual de nuestro blog, probablemente ya sepas que el método más popular para hacer la mayoría de las cosas casi nunca es el más seguro. Con la conversión de archivos también se cumple esa máxima. Descubramos juntos qué amenazas se esconden en el interior de los convertidores en línea gratuitos y veamos cómo cambiar el formato de los archivos de forma segura.

¿Por qué es importante? Porque convertir un archivo no consiste simplemente en cambiar su extensión; de lo contrario, sería tan sencillo como cambiar el nombre de un archivo, por ejemplo, de EPUB a MP3. En realidad, el programa de conversión debe leer el archivo, comprender lo que contiene, convertir los datos y volver a guardarlos en un formato diferente, y cada una de estas etapas implica sus propias amenazas.

Fuga de datos personales, malware y otras amenazas

El primer riesgo que nos viene a la mente es la fuga de datos personales. Incluso si eres de las personas que piensan “¿a quién le van a interesar mis datos?”, debes tener cuidado: las fotos de tus vacaciones pueden no serle de utilidad a nadie, pero los documentos confidenciales del trabajo son harina de otro costal. Cuando subes un archivo a un convertidor en línea, nunca puedes sabes con seguridad si el sitio no guardará una copia de tu archivo para sus propios fines. Los datos subidos pueden terminar fácilmente en manos de estafadores, e incluso usarse para lanzar un ataque a tu empresa. Y si te identifican como el punto de entrada de los intrusos a la red corporativa, el equipo de seguridad informática de tu empresa no te tendrá en muy buena estima.

Si crees que esta amenaza se aplica únicamente a documentos de texto u hojas de cálculo, y que una foto de algún estado contable se puede subir y convertir a PDF de forma segura, es mejor que lo pienses dos veces. El reconocimiento óptico de caracteres (OCR) se inventó el siglo pasado y ahora, con la IA, incluso los troyanos móviles han aprendido a extraer datos de interés para los atacantes de las fotos de la galería de tu teléfono.

Otro riesgo común es la infección de malware. Algunos sitios de convertidores dudosos pueden modificar tus archivos o añadir código malicioso al archivo convertido, y sin una protección fiable, no lo sabrás hasta que sea demasiado tarde. Los archivos convertidos pueden contener scripts, troyanos, macros y otras cosas desagradables que ya hemos tratado en detalle muchas veces.

Los sitios de conversión también pueden ser de phishing. Así pues, los servicios que te piden que te registres, introduzcas un montón de datos personales y compres una suscripción solo para convertir un archivo de PDF a DOC, por ejemplo, deben ser vistos con cautela. Si aun así quieres usar un convertidor en línea, busca uno que no requiera registrarse y nunca introduzcas tus datos de pago.

Cómo convertir archivos localmente

La forma más segura es convertir los archivos localmente, es decir, en tu propio dispositivo sin utilizar sitios de terceros. Así tendrás la garantía de que los datos seguirán siendo confidenciales, al menos hasta que te conectes a Internet. Puedes cambiar el formato de un archivo utilizando herramientas del sistema o programas populares.

Para archivos de texto, hojas de cálculo y presentaciones, Microsoft Office puede serte de ayuda. Puede leer muchos formatos de archivos con los comandos Archivo → Abrir o Archivo → Importar (en función de la versión de Office y el sistema operativo) y guárdalos en diferentes formatos usando los comandos Archivo → Guardar como → Guardar como tipo (o Formato de archivo) o Archivo → Exportar. La lista de formatos disponibles es larga: desde PDF y HTML al estándar OpenDocument.

Si no tienes acceso a los productos de Microsoft, puedes utilizar las alternativas gratuitas LibreOffice y OpenOffice, que también admiten varios formatos de archivos de texto y tablas. En Windows, los documentos de texto también se pueden convertir en un editor integrado de WordPad, aunque es compatible con muchos menos tipos de archivos.

Para los usuarios de macOS, las aplicaciones ofimáticas de Apple (Pages, Numbers, Keynote) reconocen y guardan documentos en muchos formatos diferentes.

En cuanto a los archivos gráficos, las cosas son incluso más sencillas. Las herramientas integradas del sistema operativo pueden convertir imágenes de PNG a JPEG. En Windows, simplemente tienes que usar este comando en Paint: Archivo → Guardar como. Los usuarios de macOS ni siquiera necesitan abrir ningún programa: simplemente hay que hacer clic derecho en la imagen en el Finder y seleccionar Acciones rápidas → Convertir imagen. La ventana que se abre te permite elegir el formato (PNG, JPEG, HEIF) y el tamaño de la imagen convertida.

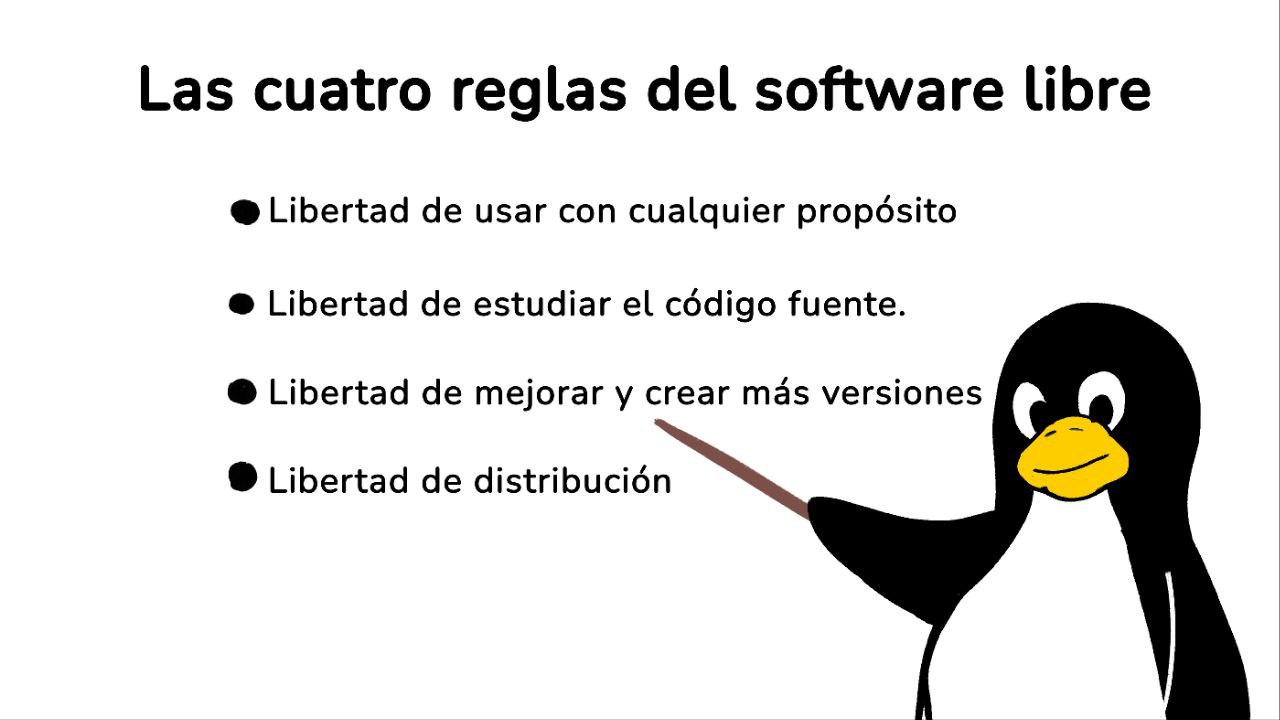

Si las opciones de conversión anteriores no son suficientes (por ejemplo, si trabajas con archivos de audio/vídeo o formatos de archivos específicos), busca herramientas sin conexión que tengan una buena reputación como software libre y de código abierto (FOSS).

Para formatos de vídeo (y muchos de audio), echa un vistazo a HandBrake (Windows, macOS, Linux) y Shutter Encoder (Windows, macOS, Linux); para audio, prueba Audacity, y para imágenes, ImageMagick (Windows, macOS, Linux).

La mayoría de los convertidores multimedia simplemente añaden una interfaz gráfica a FFmpeg, tal vez la mejor herramienta para convertir formatos multimedia. Su único inconveniente (que para algunos es una ventaja) es que solo funciona desde la línea de comandos.

Si te manejas bien con la línea de comandos, FFmpeg es la elección obvia (aunque si te manejas bien, probablemente ya lo tengas instalado). Otra gran opción para los entusiastas de la línea de comandos es Pandoc, un versátil convertidor de formatos de texto y marcado. Por cierto, en la sección Extras del sitio web de Pandoc, puedes encontrar muchas utilidades de terceros para añadir una interfaz gráfica a este convertidor, o para incrustarlo en otros editores, servicios o incluso sistemas operativos.

Todos los convertidores anteriores son software libre y de código abierto (FOSS) y admiten al menos los sistemas operativos más populares: Windows, macOS y Linux.

Al elegir otros convertidores sin conexión, asegúrate de que la conversión realmente se realice localmente: muchas herramientas simplemente proporcionan una interfaz para los convertidores en línea, pero siguen enviando tus archivos de origen a un servidor. Es muy fácil comprobarlo deshabilitando la conexión a Internet antes de hacer la conversión. Si la herramienta no funciona, no es un convertidor sin conexión.

Cómo convertir archivos en línea de la forma más segura posible

A veces no es posible evitar los convertidores en línea; por ejemplo, si te envían un archivo en un formato muy extraño u obsoleto. En la siguiente sección analizamos cómo minimizar las amenazas cuando se convierten archivos en línea.

Lamentablemente, es imposible garantizar la confidencialidad cuando se utiliza un convertidor en línea. Sus creadores pueden escribir lo que quieran en las políticas del sitio, pero nunca sabrás qué sucede realmente con los datos que subes. Así pues, la regla de oro es no convertir nunca información confidencial en línea.

Si tienes una cuenta de Google (¿hay alguien que no?), puedes subir el archivo que quieras convertir a Google Drive (acepta la mayoría de los formatos de Office), hacer clic con el botón derecho, abrirlo en Documentos/Hojas de cálculo/Presentaciones de Google y descargarlo a continuación en un formato diferente. Una de las ventajas es que este método también funciona en dispositivos móviles, aunque en este caso es más cómodo abrir el archivo en la herramienta de edición de Google correspondiente.

Otra forma bastante segura de convertir archivos de texto o gráficos es el convertidor en línea de Adobe. Incluso puedes usarlo gratis en el teléfono, pero hay un inconveniente: todos los datos subidos se almacenan en los servidores de Adobe, lo que hace que este método no sea adecuado para archivos confidenciales. Es importante mencionar al lector pdf okular que es multiplataforma.

Sigue estas reglas para garantizar la máxima seguridad al convertir archivos en línea:

- Emplea convertidores en línea fiables.

- Abre el sitio del convertidor en una ventana nueva del navegador en modo incógnito; esto reducirá la cantidad de información que recopilan sobre ti, aunque no al 100 %.

- Usa una VPN fiable para ocultar tu dirección IP real del sitio del convertidor.

- Revisa la política de privacidad del convertidor en línea para comprender cómo se tratarán tus datos. Asegúrate de que el servicio no recopile, almacene ni transfiera información sin tu consentimiento, o al menos de que afirme no hacerlo.

- Comprueba que los archivos que vas a convertir no contengan información confidencial.

- Analiza los archivos convertidos con un antivirus. Desconfía si el sitio del convertidor te pide que descargues el resultado en un archivo comprimido, especialmente si está protegido con una contraseña, ya que esta es la forma más común de ocultar un virus al software de seguridad. Si no tienes ningún software de protección en tu dispositivo (¡deberías tenerlo!), puedes analizar el archivo descargado con nuestro verificador de archivos en línea.

- Evita los sitios no verificados que requieren registrarse e introducir los datos de pago.

Descomprime esto

Por último, un pequeño truco que poca gente conoce. A veces no es necesario convertir un archivo a otro formato, sino simplemente extraer información de él; por ejemplo, extraer imágenes de un documento de texto o una presentación en su formato original. Hacer esto, incluso con editores nativos, suele llevar mucho tiempo y resultar incómodo: hay que exportar las imágenes una por una, y los editores pueden cambiar su tamaño o comprimirlas, lo que reduce su calidad.

Pero hay una forma de evitar esto. El secreto es que los archivos de muchos formatos no son más que una carpeta comprimida con subcarpetas que almacenan “piezas del rompecabezas”: texto, imágenes, vídeos incrustados y similares. Y todo está en un archivo comprimido. Esto significa que casi todos los archivos de suites ofimáticas son archivos ZIP con la extensión cambiada a DOCX, PPTX, PAGES, etc.

Para extraer todo el contenido de este “archivo comprimido”, solo tienes que renombrar el archivo para cambiar su extensión a ZIP y, a continuación, descomprimirlo. El resultado será una carpeta con subcarpetas en las que estarán ordenados todos los “ingredientes” del documento original.

Por lo tanto, si te encuentras con un formato de archivo desconocido, primero analízalo en busca de virus con un solución de seguridad fiable, después haz una copia del archivo, cambia la extensión a ZIP (en macOS, si la extensión del archivo está oculta, es posible que tengas que pulsar ⌘ +I para cambiarla) e intenta descomprimir el archivo; en muchos casos, funcionará. A continuación, adéntrate en la carpeta resultante; ¡seguro que encuentras cosas interesantes!

Fuente: www.latam.kaspersky.com