Enviar mensajes a otras plataformas a través de WhatsApp: ventajas y desventajas

En respuesta a las regulaciones de la UE, WhatsApp pronto ofrecerá interoperabilidad con otros servicios de mensajería instantánea. ¿Lo necesitamos? ¿Es seguro?

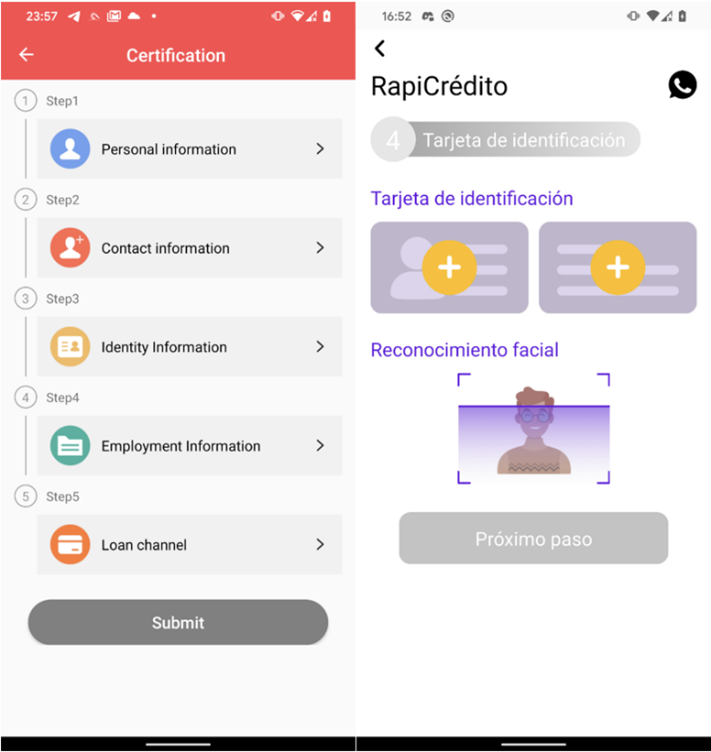

La Ley de Mercados Digitales (DMA) de la UE requiere que las principales empresas de tecnología ofrezcan productos más abiertos e interoperables para aumentar la competencia. Gracias a la DMA, iOS pronto permitirá que se instalen tiendas de aplicaciones de terceros, y las principales plataformas de mensajería instantánea deberán permitir la comunicación con otras aplicaciones similares, lo que crea una compatibilidad entre plataformas. Los ingenieros de Meta (Facebook) detallaron recientemente cómo se implementará esta compatibilidad en WhatsApp y Messenger. Los beneficios de la interoperabilidad son evidentes para cualquiera que alguna vez haya enviado mensajes de texto o correos electrónicos. Podrás enviar o recibir mensajes sin preocuparte por el teléfono, el ordenador o la aplicación que usa la otra persona, o en qué país se encuentra. Sin embargo, hay desventajas. En primer lugar, los terceros (desde agencias de inteligencia hasta piratas informáticos) a menudo tienen acceso a tu correspondencia; en segundo lugar, estos mensajes son los principales objetivos del correo no deseado y del phishing. Entonces, ¿podrá la DMA garantizar la provisión de interoperabilidad y sus beneficios, y al mismo tiempo eliminar sus defectos?

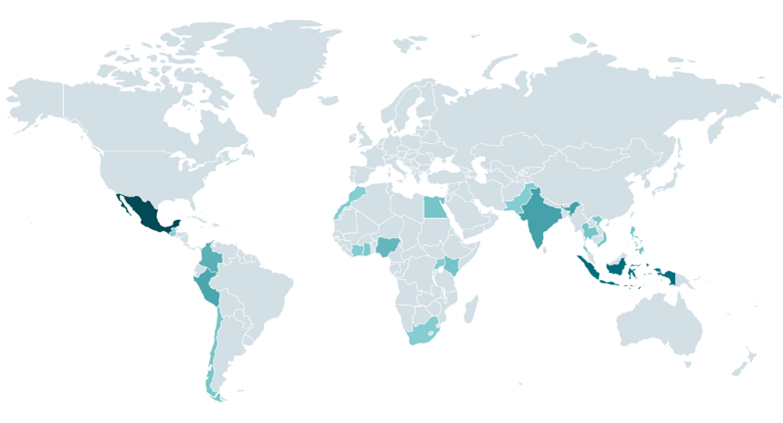

Es importante tener en cuenta que, si bien el impacto de la DMA en la App Store de iOS solo afectará a los usuarios de la UE, la mensajería entre plataformas probablemente afectará a todos, incluso si solo los partners de la UE se conectarán a la infraestructura de WhatsApp.

¿Puedes chatear por WhatsApp con usuarios de otras plataformas?

En teoría, sí, pero aún no en la práctica. Meta ha publicado especificaciones y requisitos técnicos para los partners que desean que sus aplicaciones sean interoperables con WhatsApp o Messenger. Ahora depende de estos partners subirse a bordo y desarrollar un puente entre su servicio y WhatsApp. Hasta la fecha, no se han anunciado asociaciones de este tipo.

Es posible que los propietarios y desarrolladores de otros servicios de mensajería instantánea estén reacios a implementar dicha funcionalidad. Algunos lo consideran inseguro; otros no están dispuestos a invertir recursos en una integración bastante compleja. Meta requiere que los partners potenciales implementen un cifrado de extremo a extremo (E2EE) con al menos el mismo nivel de cifrado de WhatsApp, lo cual es un desafío importante para muchas plataformas

Incluso si aparecen servicios de terceros, solo aquellos usuarios de WhatsApp que se suscriban explícitamente podrán enviar mensajes entre las plataformas. No se activará de manera predeterminada.

¿Cómo serán esos mensajes?

Sobre la base de las versiones beta de WhatsApp, los mensajes con usuarios de otras plataformas se alojarán en una sección independiente de la aplicación a fin de distinguirlos de los chats con usuarios de WhatsApp.

Inicialmente, solo se admitirán mensajes entre dos individuos y el intercambio de archivos, imágenes o vídeos. Las llamadas y los chats grupales no estarán disponibles durante al menos un año.

La identificación del usuario sigue siendo una cuestión no resuelta. En WhatsApp, los usuarios se buscan por número de teléfono, mientras que en Facebook, lo hacen por nombre, lugar de trabajo, escuela, amigos de amigos u otros identificadores similares (y en última instancia por un ID único). Otras plataformas pueden usar identificadores incompatibles, como nombres de usuario cortos en Discord o ID alfanuméricos en Threema. Es probable que esto impida la búsqueda automática y la coincidencia de usuarios y, al mismo tiempo, facilite los ataques de suplantación de identidad por parte de los estafadores.

Desafíos en torno al cifrado

Uno de los desafíos clave de la integración de diferentes plataformas de mensajería es la implementación de un cifrado confiable. Incluso si dos plataformas usan el mismo protocolo de cifrado, surgen problemas técnicos con respecto al almacenamiento y el acuerdo de claves, la autenticación del usuario y más.

Si el método de cifrado difiere considerablemente, es probable que se necesite un puente, es decir, un servidor intermediario que descifre los mensajes de un protocolo y los vuelva a cifrar en otro. Si consideras que esto te convierte en el objetivo de un ataque de intermediarios (MITM), en el que la piratería de este servidor facilitaría las escuchas, tu desconfianza estaría fundada. La aplicación fallida Nothing Chats, que utilizaba un esquema similar para activar iMessage en Android, demostró recientemente esta vulnerabilidad. Incluso los propios esfuerzos de Meta son ilustrativos: la mensajería cifrada entre Messenger e Instagram se anunció hace más de cinco años, pero el cifrado a gran escala en Messenger recién llegó en diciembre pasado, y el E2EE de Instagram sigue sin estar completamente funcional hasta el día de hoy. Como se explica en este artículo detallado, no se trata de pereza o falta de tiempo, sino de la significativa complejidad técnica del proyecto.

Los criptógrafos por lo general son muy escépticos sobre la idea de del E2EE entre plataformas. Algunos expertos creen que el problema se puede resolver, por ejemplo, creando el puente directamente en el ordenador del usuario o haciendo que todas las plataformas adopten un protocolo de mensajería único y descentralizado. Sin embargo, los peces gordos del mercado de la mensajería instantánea no nadan en esa dirección. Es difícil acusarlos de inactividad o inercia; toda la experiencia práctica demuestra que el cifrado de mensajes confiable y fácil de usar dentro de ecosistemas abiertos es difícil de implementar. Basta con mirar la saga del cifrado PGP en el correo electrónico y las confesiones de los principales expertos en criptografía.

Hemos recopilado información sobre los planes de integración de WhatsApp y Messenger de las principales plataformas de comunicación, y hemos evaluado la viabilidad técnica de la funcionalidad entre plataformas:

| Servicio | Declaración sobre compatibilidad con WhatsApp | Compatibilidad de cifrado |

| Discord | Ninguno | Sin compatibilidad con el E2EE, integración poco probable |

| iMessage | Ninguno | Utiliza su propio cifrado, con una potencia comparable a la de WhatsApp |

| Matrix | Interesado en la integración técnica con WhatsApp, y admite la DMA en general | Utiliza su propio cifrado, con una potencia comparable a la de WhatsApp |

| Signal | Ninguno | Utiliza el protocolo de Signal, al igual que WhatsApp |

| Skype | Ninguno | Utiliza el protocolo de Signal, al igual que WhatsApp, pero solo para conversaciones privadas |

| Telegram | Ninguno | La mayoría de los chats no están cifrados y las conversaciones privadas se cifran con un algoritmo no confiable |

| Threema | Están preocupados por los riesgos de privacidad asociados con la integración de WhatsApp. Integración poco probable | Utiliza su propio cifrado, con una potencia comparable a la de WhatsApp |

| Viber | Ninguno | Utiliza su propio cifrado, con una potencia comparable a la de WhatsApp |

Dilemas de seguridad

Más allá de los problemas de cifrado, la integración de varios servicios presenta desafíos adicionales en la protección contra el correo no deseado, el phishing y otras ciberamenazas. Si recibes mensajes no deseados en WhatsApp, puedes bloquear al emisor en ese momento. Después de que varios usuarios lo bloquean, el emisor de spam tendrá una capacidad limitada para enviar mensajes a extraños. Queda por ver en qué medida estas técnicas antispam funcionarán con servicios de terceros.

Otro problema es la moderación del contenido no deseado, desde pornografía hasta sorteos falsos. Cuando se involucran algoritmos y expertos no de una sino de dos empresas, la velocidad de respuesta y la calidad están destinadas a sufrir.

Las preocupaciones sobre la privacidad también se volverán más complejas. Supongamos que instalas la aplicación Skype; al hacerlo, compartes datos con Microsoft, que los almacenará. Sin embargo, tan pronto como le envíes un mensaje a alguien en WhatsApp desde Skype, cierta información sobre ti y tu actividad llegará a los servidores de Meta. Por cierto, WhatsApp ya tiene un acuerdo de invitado para este caso. Esto es lo que el equipo suizo detrás de Threema encuentra inquietante; temen que los mensajes con los usuarios de WhatsApp puedan llevar a la desanonimización de los usuarios de Threema.

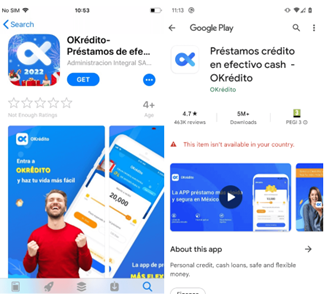

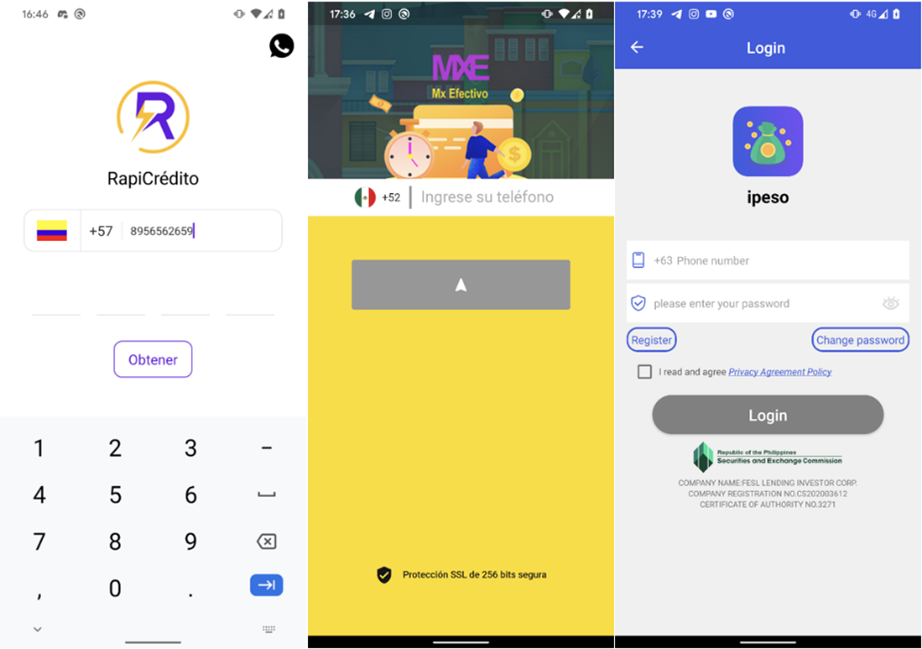

Y no olvidemos que la noticia de la compatibilidad entre plataformas es música para los oídos de los autores de malware: será mucho más fácil atraer a las víctimas con “mods de WhatsApp para enviar mensajes a Telegram” u otras ofertas ficticias. Sin embargo, de todos los problemas, este es el más fácil de resolver: debes instalar solo aplicaciones de tiendas oficiales y usar una protección confiable en tus teléfonos inteligentes y ordenadores.

¿Qué debes hacer?

Si usas WhatsApp y deseas enviar mensajes a usuarios de otros servicios

Cuenta aproximadamente cuántas personas de tu círculo no usan WhatsApp pero usan otras plataformas que han anunciado la interoperabilidad con WhatsApp. Si no hay muchas, es mejor no activar la compatibilidad para los servicios de mensajería instantánea de terceros: los riesgos de correos y mensajes no deseados superan los beneficios potenciales.

Si conoces muchas de esas personas, analiza si hablan sobre temas confidenciales. Incluso con los requisitos de cifrado de Meta, la mensajería entre plataformas a través de un puente debe considerarse vulnerable a la interceptación y la modificación no autorizada. Por lo tanto, se recomienda usar el mismo servicio de mensajería instantánea seguro (como Signal) para la comunicación confidencial.

Si decides que WhatsApp + servicio de mensajería instantánea de terceros es la fórmula ganadora, asegúrate de maximizar la configuración de privacidad en WhatsApp y ten cuidado con los mensajes extraños, especialmente de personas que no conoces, pero también de amigos sobre temas inusuales. Trata de verificar que esa persona sea quien dice ser, y no un estafador que te envía mensajes a través de un servicio de terceros.

Si usas otro servicio de mensajería instantánea que ha anunciado interoperabilidad con WhatsApp

Si bien es atractivo obtener acceso a todos los usuarios de WhatsApp dentro de tu servicio de mensajería instantánea favorito, si usas un servicio de mensajería instantánea diferente para obtener mayor privacidad, es probable que la conexión a WhatsApp la disminuya. Los servicios de Meta recopilarán ciertos metadatos durante las conversaciones, lo que podría llevar a la desanonimización de la cuenta, y el puente de cifrado puede ser vulnerable a las escuchas. En general, no recomendamos activar esta función en servicios de mensajería instantánea seguros, en caso de que alguna vez esté disponible.

Consejos para todos

Ten cuidado con las “modificaciones” y las aplicaciones poco conocidas que prometen mensajería entre plataformas y otras maravillas. Es probable que haya malware al acecho detrás de la interfaz seductora. Asegúrate de instalar protección en tu ordenador y teléfono inteligente para evitar que los atacantes roben tu correspondencia dentro de servicios de mensajería instantánea legítimos.

Fuente: latam.kaspersky.com