Dominios similares y cómo detectarlos

Las páginas web y direcciones de correo electrónico falsas son bastante usadas en ataques de phishing y dirigidos. ¿Sabes cómo se crean los dominios engañosos y cómo detectarlos?

Recibes en tu correo electrónico del trabajo uno que te pide que modifiques la contraseña del mismo, que confirmes tu periodo de vacaciones o que realices una urgente transferencia de dinero solicitada por el CEO. Este tipo de inesperadas peticiones pueden ser el inicio de un ciberataque para la compañía en la que trabajas, por lo que tienes que asegurarte de que no se trata de una estafa. ¿Cómo puedes, por tanto, comprobar las direcciones de correo electrónico y los enlaces a las páginas web?

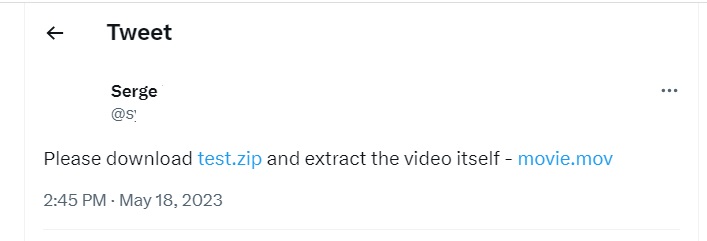

La pieza central de una falsificación es por lo general el nombre del domino; eso es, la parte siguiente al @, o el inicio del enlace. Su objetivo es que inspire confianza a la víctima. Claro, a los ciberdelincuentes les encantaría secuestrar un dominio oficial de la empresa objetivo, o de alguno de sus proveedores o socios comerciales, pero en las primeras etapas de un ataque no existe esa opción. En su lugar, antes de atacar, registran un dominio que sea similar al de la organización donde trabaja la víctima – y esperan que no note la diferencia. Este tipo de ataques se denomina ataques similares. El siguiente paso es alojar una página web falsa en el dominio o enviar correos electrónicos engañosos desde los buzones asociados a él.

En este artículo vamos a explorar los diferentes trucos que utilizan los atacantes para evitar que se descubra la suplantación del dominio.

Homoglifos: diferentes letras, misma ortografía

Un truco es usar una letra que visualmente sea muy similar o sea casi indistinguible. Por ejemplos, una “L” minúscula (l) en muchas fuentes es prácticamente idéntica a la letra capital “i” (I), por ello enviado desde el correo electrónico JOHN@MlCROSOFT.COM engañaría incluso a los más avispados. ¡Por supuesto que la dirección real del remitente es john@mLcrosoft.com!

El número de dobles diabólicos aumentó después de que sea posible registrar dominios en diferentes idiomas, incluidos aquellos que no usan el alfabeto latino. La “ο” griega, la “о” rusa y la “o” latina son totalmente indistinguibles para el ojo humano, pero para los ojos de un ordenador se trata de tres letras distintas. Esto hace posible que sea posible registrar un gran número de dominios que son parecidos a microsоft.cοm utilizando diferentes combinaciones de os. Esta técnica de incluir caracteres visualmente similares es conocida como homógrafos o ataques homográficos.

Combosquatting: un poco más

Combosquatting se ha hecho muy popular entre los cibercriminales en los últimos años. Para imitar un correo electrónico o una página web de la compañía objetivo, se crea un dominio que combina su nombre con una palabra clave relevante, como Microsoft-login.com o SkypeSupport.com. El asunto del correo electrónico y el final del dominio deben coincidir: por ejemplo, una advertencia de acceso no autorizado a una cuenta de correo electrónico que podría vincular a un sitio con la alerta de Outlook de dominio.

La situación ha empeorado por el hecho de que las compañías realmente tienen dominios con palabras clave. Por ejemplo, login.microsoftonline.com es un ejemplo real y legítimo de la página web de Microsof.

De acuerdo con Akamai, la combinación de combosquatting más habitual es utilizar combinaciones con alguna de estas palabras: support, com, login, help, secure, www, account, app, verify y service. Dos de estos – www y com – merecen una mención aparte. La razón es que se encuentran a menudo en los nombres de sitios web y es posible que un usuario distraído no detecte el punto que falta: wwwmicrosoft.com, microsoftcom.au.

Suplantación de dominio de nivel superior

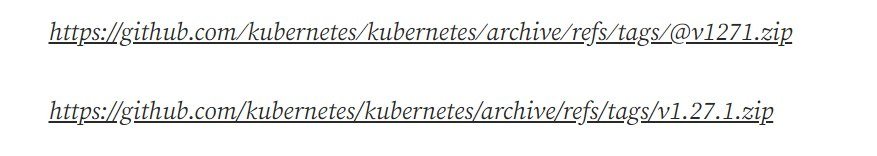

A veces, los cibercriminales logran registrar un doppelganger en un dominio de nivel superior (TLD) diferente, como microsoft.co en vez de microsoft.com, o office.pro en lugar de office.com. En este caso, el nombre de la empresa suplantada puede seguir siendo el mismo. Esta técnica se conoce como TLD Squatting.

Una sustitución como esta puede ser muy efectiva. Recientemente se informó que, durante más de una década, varios contratistas y socios del Departamento de Defensa de Estados Unidos han estado enviando por error correos electrónicos al dominio .ML que pertenece a la República de Malí en lugar de al dominio .MIL del ejército estadounidense. Solo en 2023, un contratista holandés interceptó más de 117.000 correos electrónicos enviados por error a Malí en lugar de al Departamento de Defensa.

Typosquatting: dominios mal escritos

La manera más simple (y más temprana) de producir dominios doppelganger es explotar varios errores tipográficos que sean fáciles de hacer y difíciles de detectar. Aquí hay varios tipos de variación: añadir o eliminar dobles (ofice.com en vez de office.com), añadir o eliminar signos de puntuación (cloud-flare o c.loudflare en lugar de cloudflare), reemplazar letras con sonido similar (savebank en vez de safebank), etcétera.

Los errores tipográficos fueron por primera vez utilizados como armas por los spammers y estafadores publicitarios, pero hoy en día estos trucos se usan junto a contenido de páginas webs falsas para sentar las bases del phishing y el compromiso de correo electrónico comercial (BEC).

Cómo protegerse de ataques contra dominios doppelganger y similares

Los homoglifos son los más difíciles de detectar y casi nunca se usan con fines legítimos. Por ello, los desarrolladores de navegadores y, en parte, los registradores de dominio intentan defenderse de tales ataques. En algunas zonas de dominio, por ejemplo, está prohibido registrar nombres con letras de diferentes alfabetos. Pero en otro muchos TLDs no existe tal protección, por lo que debes de confiar en las herramientas de seguridad. Es cierto que muchos navegadores tienen una forma especial de mostrar los nombres de dominio que contienen una combinación de diferentes alfabetos. Lo que sucede es que representan el enlace en punycode, por lo que se parece a esto: xn--micrsoft-qbh.xn--cm-fmc (esta es la página web de microsoft.com con dos os rusas).

La mejor manera de defenderse de los typosquatting y combosquatting es prestar atención. Para poder hacerlo recomendamos que todos los empleados reciban formación básica en ciberseguridad para aprender sobre las principales técnicas de phishing.

Desafortunadamente, el arsenal de los ciberdelincuentes es amplio y no hay manera de limitar los ataques similares. Cuando uno de ellos está muy bien ejecutado para dirigirse a una empresa específica, no es suficiente con que el personal esté atento. Por ejemplo, este año se han creado ataques, al clonar la puerta de enlace de la intranet de Reddit, que redirigía a sus empleados a una página web falsa que comprometía la seguridad de la empresa. Por lo tanto, los equipos de seguridad de la información deben pensar no solo en la capacidad de sus empleados, sino también en importantes herramientas de protección:

- Protección especializada de servidores correo de spam y spear phishing. Por ejemplo, Kaspersky Security for Mail Server que detecta correos electrónicos maliciosos usando el machine learning y bases de datos de spam actualizadas en tiempo real. Este sistema es, además, capaz de “detonar” correos electrónicos sospechosos poniéndolos en sandbox o en cuarentena.

- Protección para todos los dispositivos de los empleados – incluyendo sus teléfonos y ordenadores personales que usan para trabajar. Esto aumenta la seguridad en general y es clave para interceptar enlaces y archivos maliciosos que no se envían a través del correo electrónico, pero sí a través de otras vías como pueden ser las redes sociales.

Fuente: www.latam.kaspersky.com/