Estafas de soporte técnico siguen vigentes: a qué debemos prestar atención en 2023

A continuación repasamos cómo los estafadores intentan ayudar a las víctimas a reparar un problema en su computadora que en realidad nunca existió.

Los delincuentes detrás de fraude conocido como la “estafa del soporte técnico” han estado durante años ofreciendo a las personas un falso servicio de soporte técnico y “resolviendo” problemas inexistentes. Utilizando un amplio repertorio de estrategias de ingeniería social que han sido probadas una y otra vez, estos delincuentes han logrado engañar exitosamente a una gran cantidad de personas para que entreguen su dinero o datos confidenciales, como contraseñas y detalles financieros. Por lo tanto, no es extraño que aún sigan sacándole jugo a este modelo de fraude, aunque utilizando técnicas más sofisticadas y no solo apelando a las llamadas telefónicas y las falsas ventanas emergentes que utilizan para engañar a sus víctimas y hacerles creer que hay un problema.

En los Estados Unidos casi 24.000 personas informaron haber perdido casi $348 millones debido a las estafas de soporte técnico en 2021, lo que representa un aumento del 137% en las pérdidas con respecto al año anterior, afirma el FBI. Sin embargo, es casi seguro que esto no capta la magnitud del problema, ya que muchas víctimas son reacias a realizar la denuncia correspondiente. Mientras tanto, una investigación aparte realizada por Microsoft en 2021 afirma que tres quintas partes de los consumidores globales se habían encontrado con este tipo de estafa en los 12 meses previos y “uno de cada seis cayó en la trampa”, a menudo perdiendo dinero en el proceso.

El lado positivo de todo esto es que se trata de un delito cibernético que se puede prevenir con una buena dosis de conciencia del usuario. Al detectar las primeras señales de advertencia, las personas pueden evitar ser víctimas de este esquema, ahorrando mucho tiempo, dinero y posiblemente lágrimas en el proceso.

¿Cómo funcionan las (últimas) estafas de soporte técnico?

Las estafas de soporte técnico han evolucionado significativamente durante la última década. Los primeros casos involucraron llamadas en frío de falsos agentes de soporte técnico que generalmente tenían su sede en India y afirmaban trabajar para Microsoft, Dell, Cisco u otra compañía de tecnología, incluidos proveedores de seguridad conocidos.

El investigador Jim Browning a través de su canal de YouTube comparte ejemplos claros de cómo funcionan estos call center desde los que llaman a las víctimas simulando ser representantes de soporte técnico de una empresa conocida.

De esta manera, los estafadores llamaban a las personas de la nada y, de una manera más o menos aleatoria, intentaban convencerlas de que su computadora tenía un problema que debía solucionarse de inmediato a cambio de una tarifa. El éxito de estos intentos se basaron en gran medida en encontrar víctimas con poco conocimiento de cómo funcionan realmente las computadoras y llegaron a ser respaldados por sitios web y páginas de Facebook que ofrecen “ayuda” a los usuarios de productos específicos.

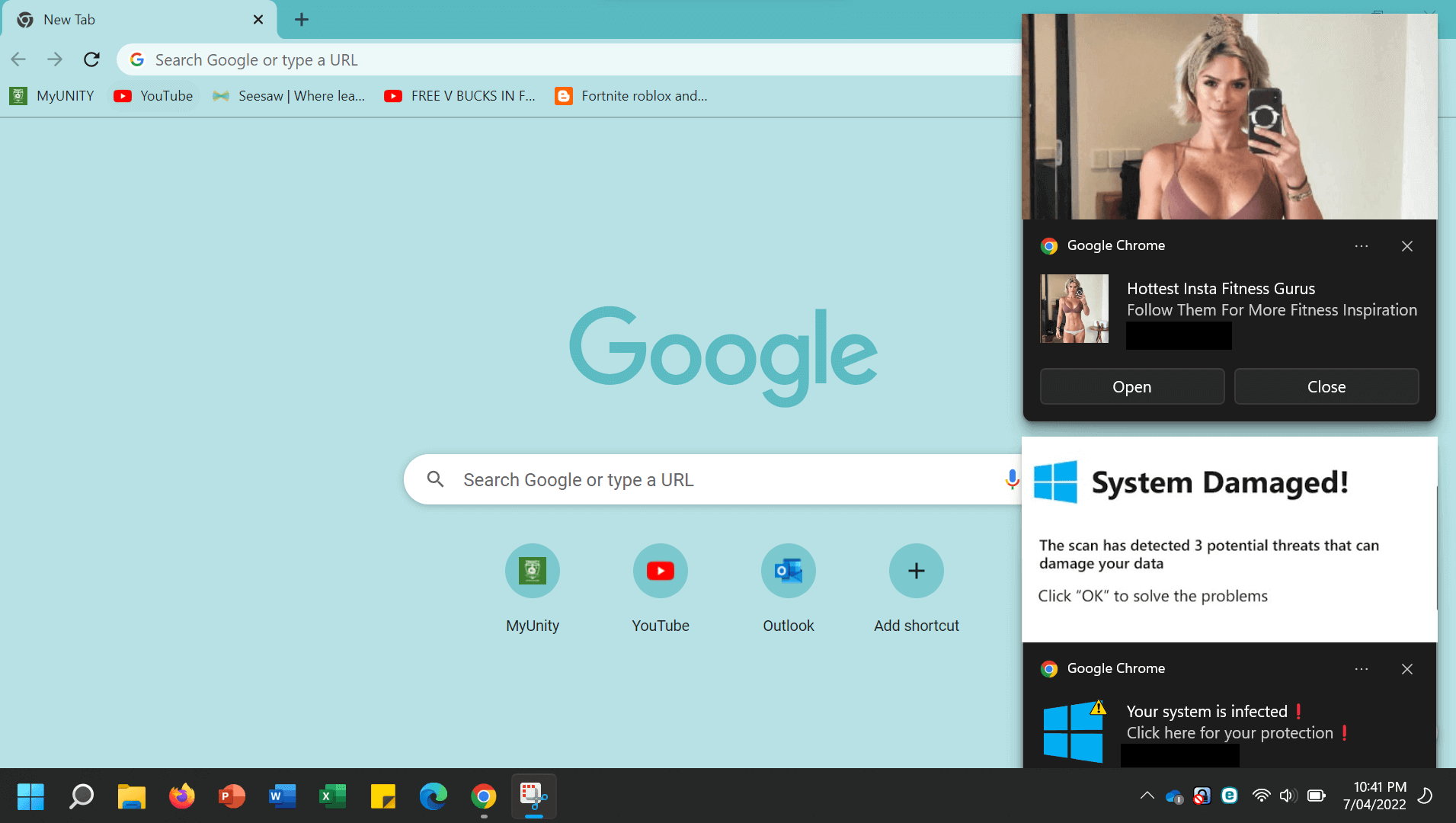

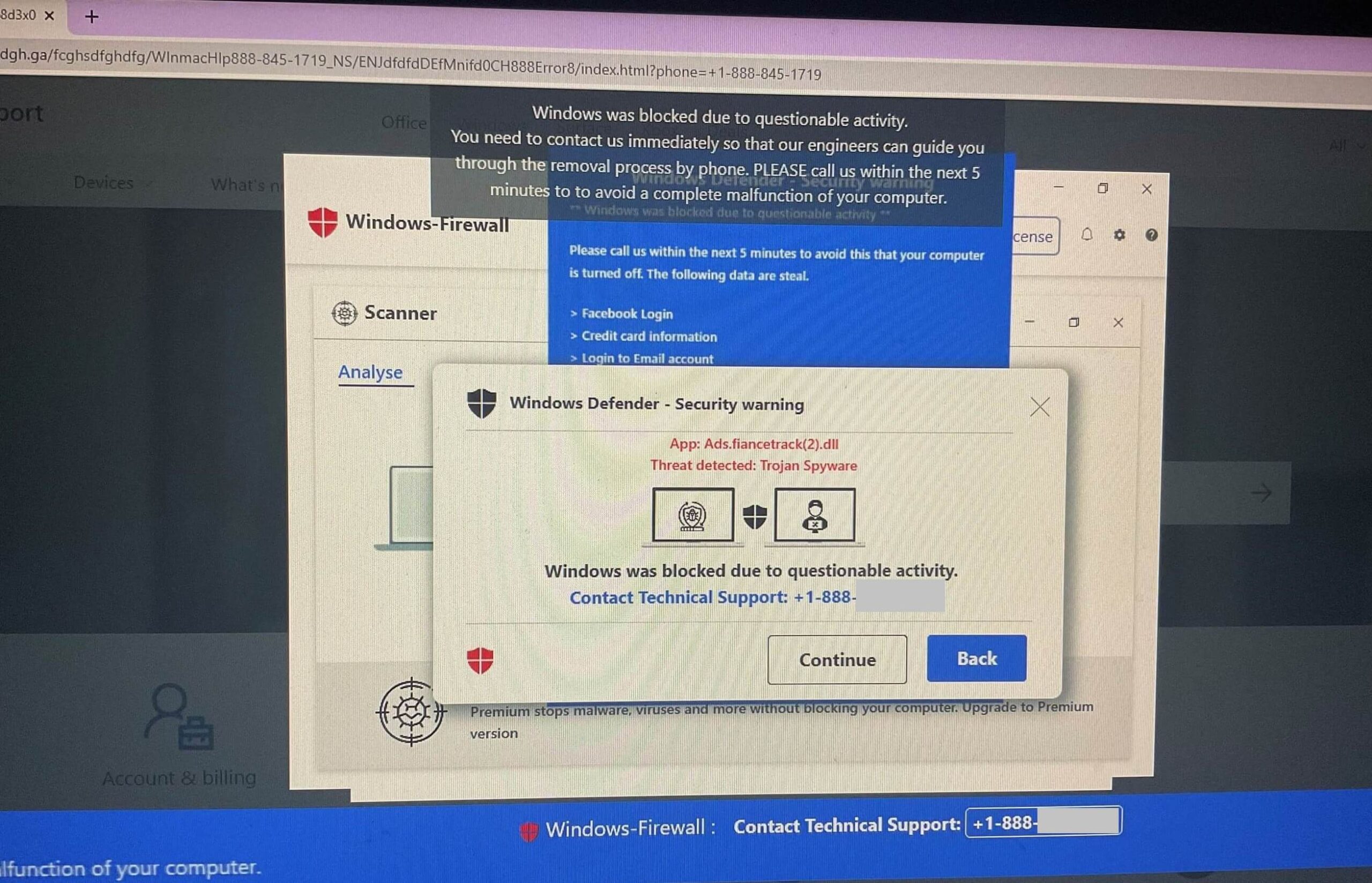

Con el tiempo comenzaron a surgir anuncios engañosos, ventanas emergentes falsas, sitios web de soporte falsos y ataques que involucraban programas maliciosos similares a malware. De estas manera en las pantallas de las computadoras de las personas se desplegaban alertas que intentaban convencerlas de que algo andaba mal con su máquina.

De hecho, a medida que el tiempo pasó, estas estafas se fueron sofisticando y dieron un giro: comenzaron a atraer a la víctima para que sea ella quien llame al estafador (a menudo después de visitar un sitio web dudoso), en lugar de que los estafadores llamen en frío a las personas de una manera en gran medida aleatoria.

A continuación se muestran algunos ejemplos recientes de este tipo de alertas falsas:

¿De qué se trata la advertencia del FBI?

Algunas de las tácticas nuevas que utilizan, ahora también destacadas por el FBI, implican estos pasos:

- La víctima recibe un correo electrónico de un dominio que parece legítimo en el cual se advierte de una renovación inminente y automática de un servicio técnico (es decir, una garantía) por varios cientos de dólares. Se insta al destinatario a que se comunique con el número de teléfono o la dirección de correo electrónico indicados si no desea pagar.

- La víctima llama a los estafadores solicitando una explicación/reembolso.

- El estafador persuade a la víctima para que descargue el software de protocolo de escritorio remoto (RDP) para que pueda acceder a la máquina del usuario, realizar asistencia técnica y procesar el reembolso.

- El estafador afirmará haber emitido un reembolso y le pedirá al usuario que inicie sesión en su aplicación bancaria para verificar que se haya realizado correctamente. Esto proporcionará al delincuente acceso a esta cuenta.

- Una vez dentro de la cuenta bancaria online, el estafador congela a la víctima o le muestra una pantalla en blanco mientras secretamente transfiere los fondos de la cuenta de la víctima.

Por supuesto, esta no es la única variación de la estafa de soporte técnico que circula. Otra misiva compartida por el FBI afirma que los estafadores pueden llamar, enviar mensajes de texto o correos electrónicos para hacer el primer contacto con la víctima. Pueden hacerse pasar por representantes no solo de empresas de tecnología, sino también de instituciones financieras y bancarias, empresas de servicios públicos o incluso de Exchanges de monedas virtuales. El “problema” a resolver por el que supuestamente están llamando podría no ser una licencia o renovación de garantía, sino un correo electrónico o una cuenta bancaria comprometidos, o incluso un virus informático.

Los estafadores pueden entonces:

- Convencer a la víctima de que sus cuentas financieras se han visto comprometidas y que necesita mover sus fondos a otra parte.

- Tomar control de la máquina de la víctima remotamente a través de las mismas herramientas RDP.

- Abrir cuentas de monedas virtuales para transferir fondos desde la cuenta bancaria de la víctima.

Otras tácticas pueden incluir:

- Comprometer el dispositivo de un usuario mediante una “descarga automática” que provoca que se desplieguen falsas ventanas emergentes en el equipo de la víctima, las cuales advierten que algo anda mal y que necesitan llamar a un número para resolverlo.

- Usar el acceso remoto de la máquina de la víctima para instalar malware que roba información y de esta manera recopilar detalles de la tarjeta y otra información personal, y luego cobrarle a la víctima por el privilegio.

Cómo detectar y detener una estafa de soporte técnico

La buena noticia es que con un poco más de escepticismo y conciencia natural, los usuarios pueden evitar la vergüenza y el dolor asociados con ser víctimas de una estafa de soporte técnico. Considere lo siguiente:

- No responda directamente ni llame a los números publicados en correos electrónicos no solicitados. En caso de duda, busque manualmente el número de la empresa involucrada y llámela directamente para verificar.

- Si aparece una ventana emergente o un mensaje de error en la pantalla de su computadora y contiene un número de teléfono, resista la tentación de llamar al número.

- Si alguien llama para decir que su computadora tiene un problema, cuelgue.

- No conceda acceso remoto a la PC a nadie que no conozca personalmente, incluidos los representantes que llaman por teléfono.

- No comparta con nadie tus contraseñas.

- No inicie sesión en cuentas bancarias o financieras mientras proporciona acceso remoto en su computadora.

- Tenga en cuenta que los estafadores siempre intentarán apresurarlo para que tome decisiones apresuradas, a menudo haciendo que la víctima entre en pánico. Resista la tentación de hacerlo, respire hondo y piense.

- Si le preocupa la actividad fraudulenta, vigile de cerca las transacciones de su cuenta bancaria.

- Utilice un software de seguridad de un proveedor de confianza en todos sus dispositivos.

Las estafas de soporte técnico existen desde hace más de una década y seguirán existiendo durante mucho tiempo más. Es posible que no estemos seguros de qué más esperar en 2023, pero armados con este conocimiento, al menos debería ser más fácil detectarlos.

Fuente: www.welivesecurity.com/