Nextcloud anuncia una novedad largamente esperada: cifrado de extremo a extremo, de manera que los archivos alojados solo pueden ser descifrados por el propietario de los mismos.

Según cuentan en el blog de Nextcloud el cifrado de extremo a extremo es la característica más demandada de su historia, contando desde el lanzamiento de ownCloud. Pues bien, por fin está aquí y no es necesario reinstalar la nube debido a la forma en la que lo han implementado. En esencia, el cifrado llega vía aplicaciones para Nextcloud, Android, iOS y clientes de sincronización de escritorio.

Para quien precise de la explicación, tanto si se instala Nextcloud en un servidor propio como si se contrata como servicio a un proveedor, el tráfico entre los clientes del usuario y el servidor están siempre cifrados mediante HTTPS/TLS/SSL, pero solo durante el tránsito. Una vez almacenados, los archivos pueden ser leídos, por ejemplo, por los administradores del servidor.

Tanto Nextcloud como ownCloud ofrecen además una segunda capa de cifrado opcional, por lo que si alguien accediera al servidor sin las claves encontrarías archivos cifrados. Sin embargo, los administradores podrían seguir accediendo a los archivos ya que las claves se almacenan en el servidor. Para aportar una mayor privacidad existe el cifrado de extremo a extremo, de punto a punto o, más en llano, el cifrado en el lado del cliente.

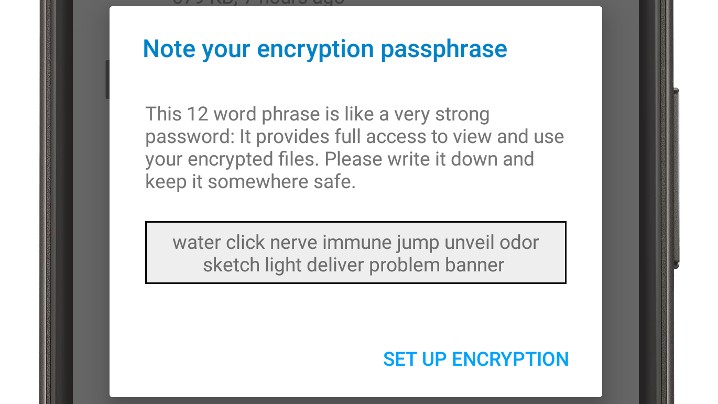

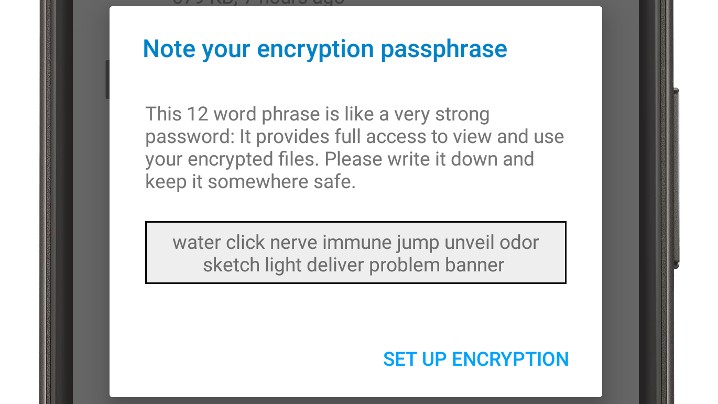

El método es sencillo: la aplicación que se está utilizando para subir los archivos, en local y sin transmitir los datos hacia afuera, los cifra con una contraseña que solo el usuario conoce, y lo único que se envía al servidor es un archivo cifrado. Si el usuario pierde la contraseña, pierde el acceso al contenido original del archivo. ¿Y cómo de fiable es este método? Todo lo posible, a tenor de que todo el software de Netxcloud es libre.

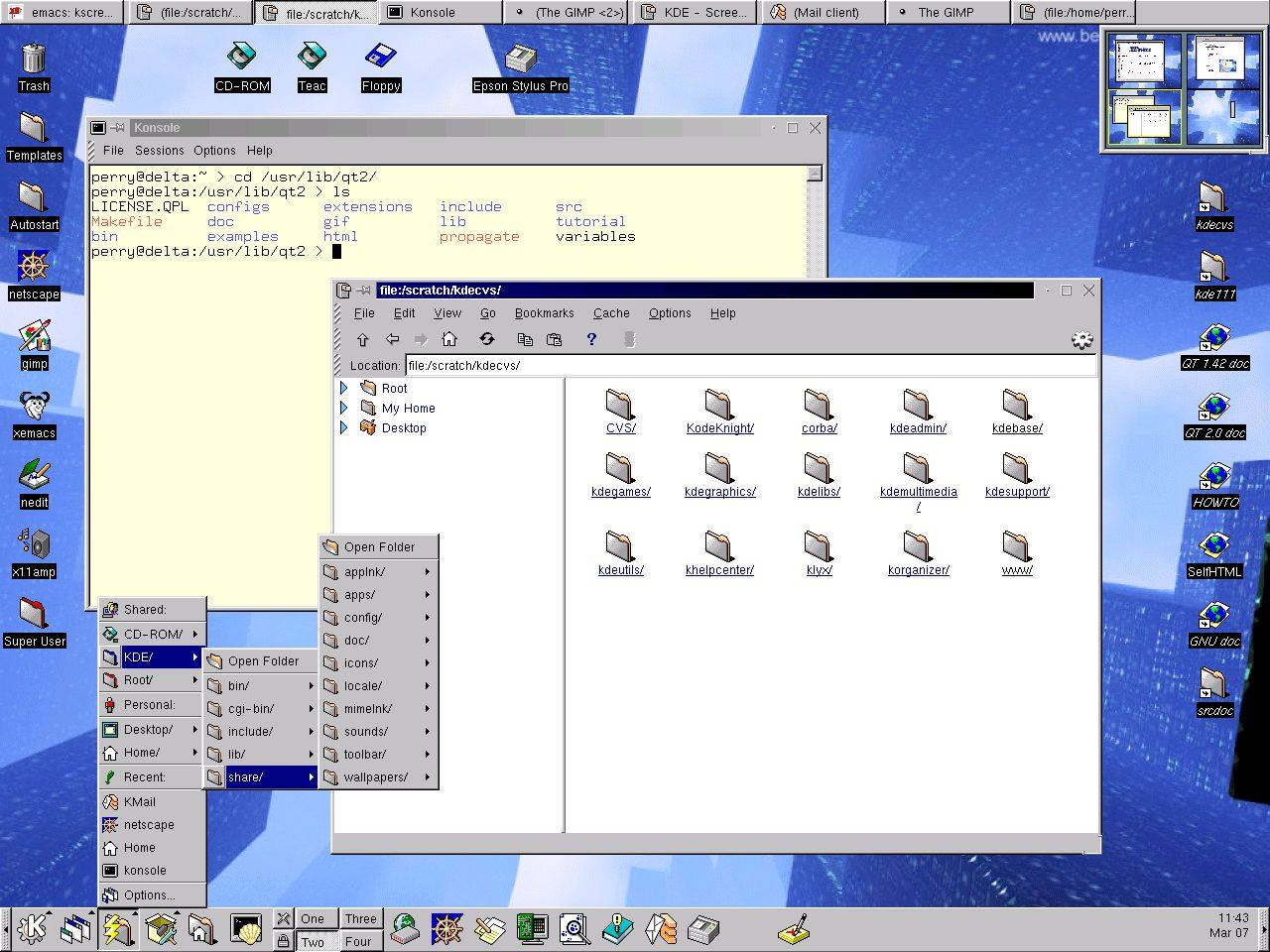

No obstante, Nextcloud no solo es una nube para almacenar archivos, sino una completa suite de aplicaciones al estilo Google o Microsoft que dispone de multitud de extensiones para multimedia, ofimática, organización, etc. Y este nuevo cifrado no llega a tanto. La implementación es interesante: permite crear directorios cifrados y todo lo que se meta en ellos, cifrado quedará, pero sin acceso por web.

Cabe mencionar que este es el primer paso en el cifrado de extremo a extremo, que está en modo de pruebas y que el cambio entraña otras implicaciones a nivel técnico. Se echa en falta algo más completo, es verdad. A ser posible, que el cifrado incluyese todos los contenidos de la nube, como los documentos, las imágenes, los datos de las aplicaciones de productividad, etc. Quizás sea demasiado pedir, pese a que existen alternativas que lo ofrecen.

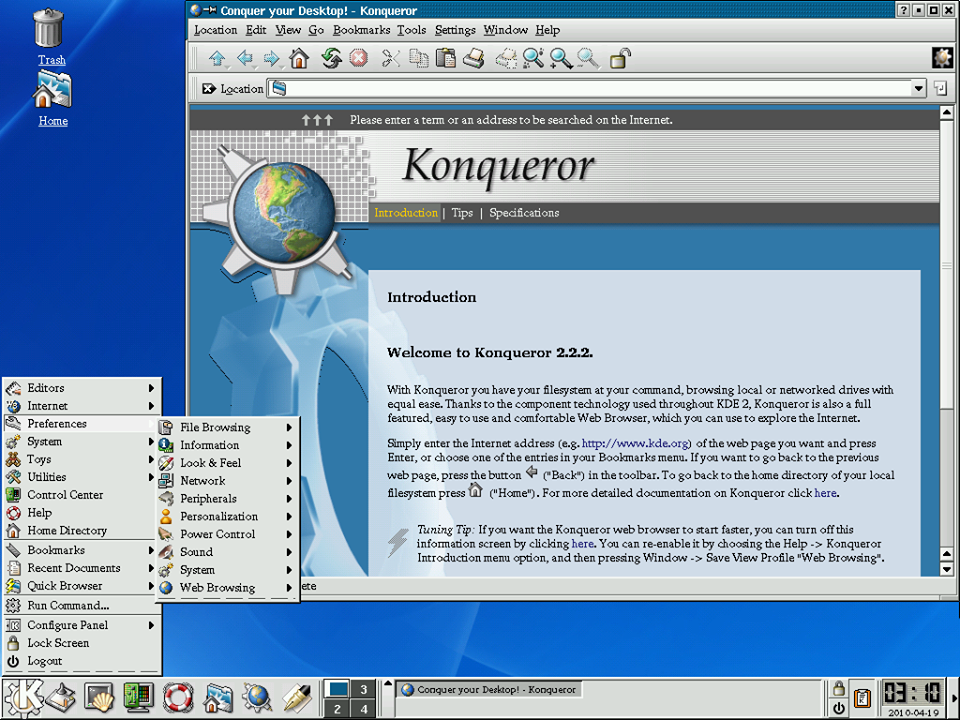

Sin embargo, los desarrolladores de Nextcloud han puesto por delante de cualquier otra consideración la seguridad, prescindiendo de integrar acceso desde el navegador. Así lo explican:

Ahora mismo el cifrado de extremo a extremo con sincronización y compartición de archivos es comprometido. Las interfaces web o aún no están disponibles o están comprometidas con un descifrado en el navegador que se realiza con código no confiable proveniente del servidor […] Otras soluciones requieren que los usuarios compartan una contraseña para permitir el uso compartido (sin ninguna forma de administrar y sobre todo revocar los derechos de acceso) o confiar en herramientas de terceros que requieren volver a cifrar y volver a cargar archivos todo el tiempo.

Nextcloud es el primer proveedor en introducir una solución de grado empresarial perfectamente integrada para cifrar de extremo a extremo en un producto de sincronización y compartición de archivos.

Sin duda se trata de una novedad destacada y según la pretenden implementar suma interés a la opción de contratar una nube con Nextcloud, en lugar de montársela y mantenerla uno mismo. Porque esto no está al alcance de la mayoría de la gente. Por el contrario, cada vez hay más proveedores especializados que ofrecen planes asequibles para utilizar Nextcloud como servicio, y el cifrado de extremo a extremo añade un plus a valorar para el usuario que se preocupa por su privacidad, pero que prefiere que se lo den todo hecho.

Fuente: www.muylinux.com