Estafas habituales relacionadas a préstamos personales y cómo evitarlas

Las estafas de préstamos personales se aprovechan de la vulnerabilidad financiera y pueden llegar a atraparte en un círculo vicioso de deudas. ESET, compañía líder en detección proactiva de amenazas, explica cómo evitar este tipo de estafa.

Ecuador – Desde la pandemia, los tiempos han sido difíciles económicamente, afectando personas de todo el mundo. Las perturbaciones climáticas, las subidas de los precios de los alimentos y la energía y la persistente inflación en otros lugares han reducido el gasto de los hogares y ejercido presión sobre las familias. Los ciberdelincuentes están a la espera para ver cómo pueden sacar provecho de la desgracia ajena y últimamente se identificaron fraudes vinculados a la temática de préstamos.

“El fraude en los préstamos puede adoptar varias formas, pero en el fondo utiliza el señuelo de los préstamos sin condiciones para engañar a internautas vulnerables. Quienes corren mayor riesgo son los jóvenes, las personas mayores, los hogares con bajos ingresos y las personas con baja solvencia ya que los estafadores saben que estos grupos son los más afectados por la crisis del costo de la vida y desarrollaron diversas estrategias para engañarlos y hacerles entregar su dinero. Además, puede ser especialmente común en determinadas épocas del año, por ejemplo, la Autoridad de Conducta Financiera (FCA), alertó en diciembre sobre el aumento de los fraudes relacionados con comisiones de préstamos, ya que el 29% de las madres y padres británicos han pedido dinero prestado, o tienen intención de hacerlo, en vísperas de Navidad.”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Las principales amenazas de fraude en los préstamos, según ESET, son:

1. Fraude de comisiones de préstamo (comisiones por adelantado): Probablemente el tipo más común de fraude de préstamos, suele implicar a un estafador que se hace pasar por un prestamista legítimo. Afirmarán que ofrecen un préstamo sin condiciones, pero le pedirán que pague una pequeña cantidad por adelantado para acceder al dinero. A continuación, los estafadores desaparecen con el dinero. Pueden decir que la comisión es un “seguro”, una “comisión administrativa” o incluso un “depósito”, o que se debe a que la víctima tiene una mala calificación crediticia. Normalmente, el estafador dirá que es reembolsable. Sin embargo, a menudo pedirá que se pague en criptomoneda, a través de un servicio de transferencia de dinero o incluso como un cheque regalo. De este modo, será prácticamente imposible recuperar los fondos perdidos.

From where did you get my Whatsapp no. Who gave you the consent to send me loan scam message ? @DigitMoneyIndia pic.twitter.com/Be45Sm0Rx6

— Debasis (@KindXeeker) February 26, 2024

2. Fraude de préstamos estudiantiles: Estas estafas también incluyen condiciones de préstamo tentadoras o incluso la condonación de la deuda, asistencia falsa para el reembolso del préstamo, promesas fraudulentas de reducir los pagos mensuales, consolidar varios préstamos estudiantiles en un “paquete” más manejable o negociar con los prestamistas en nombre de los prestatarios, a cambio de comisiones por adelantado por estos “servicios”. A menudo se engaña a personas desprevenidas para que faciliten su información personal y financiera, que los estafadores utilizan después con fines fraudulentos o de usurpación de identidad.

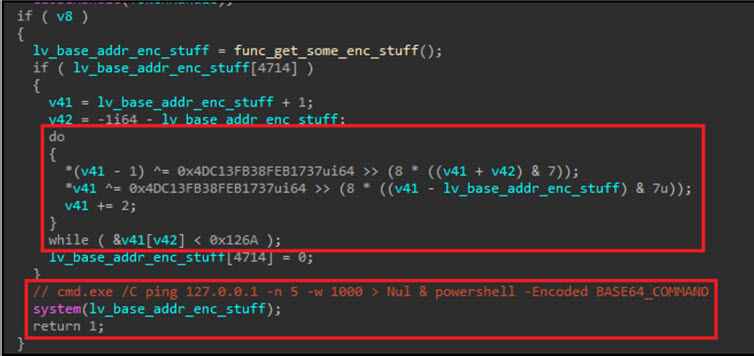

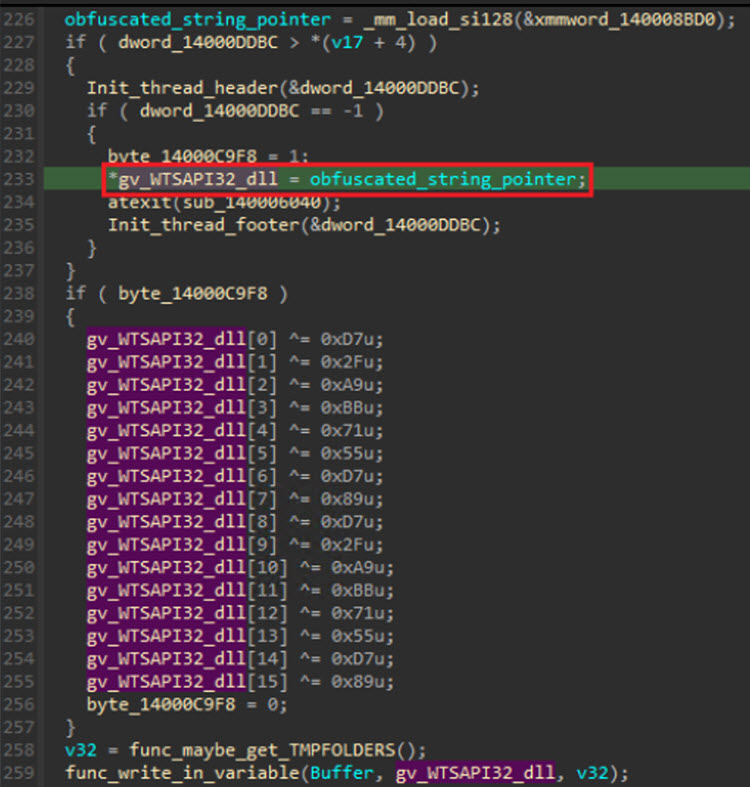

3. Fraude “phishing” de préstamos: Algunas estafas pueden consistir en que el estafador le pida que rellene un formulario en línea antes de poder “tramitar” el préstamo, pero al hacerlo entregará sus datos personales y financieros directamente a los ciberdelincuentes para que los utilicen en un fraude de identidad más grave. Este tipo de estafa puede combinarse con la de los anticipos, con la consiguiente pérdida de dinero y de datos personales y bancarios confidenciales.

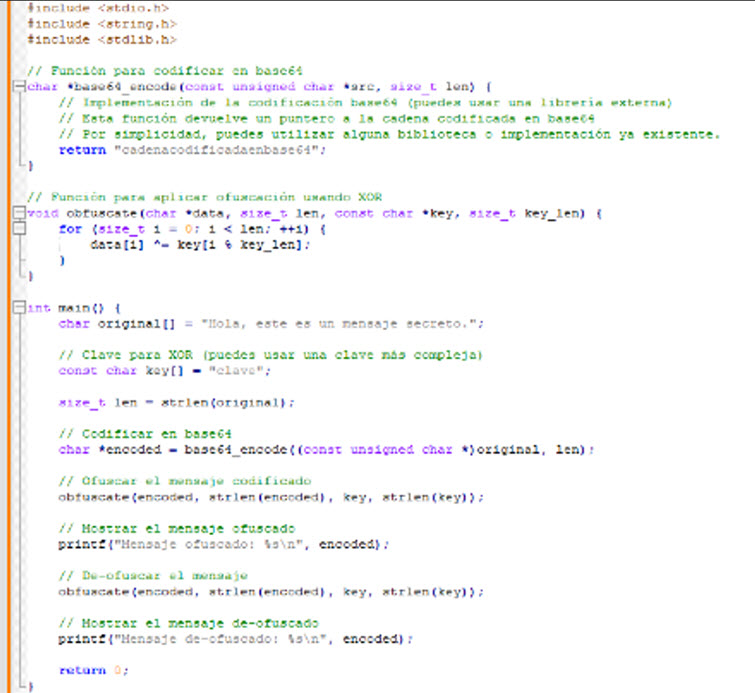

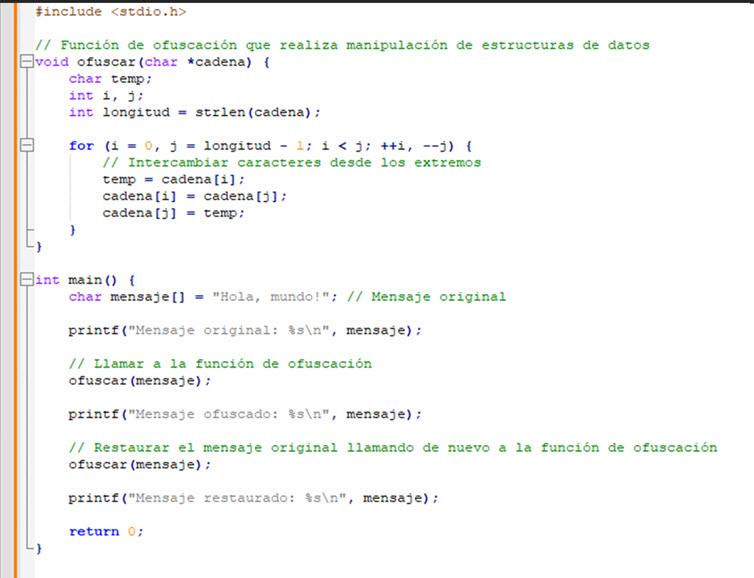

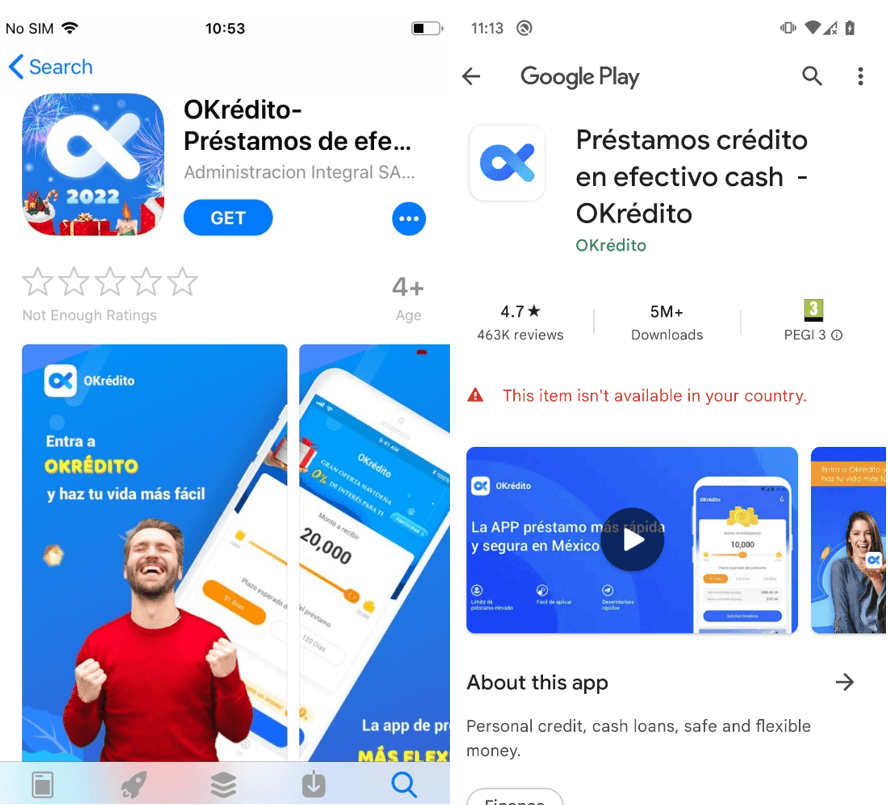

4. Aplicaciones de préstamos maliciosas: En los últimos años, ESET ha observado un aumento preocupante de aplicaciones maliciosas para Android disfrazadas de aplicaciones de préstamos legítimas. A principios de 2022, notificó a Google por 20 de estas aplicaciones fraudulentas que habían superado los nueve millones de descargas colectivas en la tienda oficial Play Store. Las detecciones de aplicaciones “SpyLoan” aumentaron un 90% entre el segundo semestre de 2022 y el primero de 2023. Y en 2023, ESET encontró otras 18 apps maliciosas con 12 millones de descargas.

Aplicaciones fraudulentas de préstamos

Las aplicaciones SpyLoan atraen a las víctimas con la promesa de préstamos fáciles a través de mensajes SMS y en redes sociales como X (antes Twitter), Facebook y YouTube. A menudo imitan la marca de empresas reconocidas de préstamos y servicios financieros en un intento de dar legitimidad a la estafa. Al descargar una de estas aplicaciones, se solicita confirmar un número de teléfono y facilitar abundante información personal. Esto podría incluir la dirección, información sobre cuentas bancarias y fotos de carnés de identidad, así como una fotografía selfie, todo lo cual puede utilizarse para el fraude de identidad. Incluso si no se solicita un préstamo (que en cualquier caso será rechazado), los desarrolladores de la aplicación pueden empezar a acosar y chantajear al usuario para que le entregue dinero, amenazándolo incluso con hacerle daño físico.

5. Estafas de préstamos de día de pago: Estos estafadores se dirigen a personas que necesitan dinero rápido, a menudo personas con problemas de crédito o dificultades financieras. Al igual que en las otras variantes, prometen una aprobación rápida y fácil del préstamo con una documentación mínima y sin comprobar el crédito, aprovechándose de la urgencia de la situación financiera del prestatario. Para solicitar el préstamo, el estafador suele pedir que se facilite información personal y financiera confidencial, como su número de la seguridad social, datos de cuentas bancarias y contraseñas, utilizándola para el robo de identidad y el fraude financiero.

6. Fraude en el reembolso de préstamos: Algunas estafas requieren más trabajo de reconocimiento previo por parte de los delincuentes. En esta versión, se dirigen a víctimas que ya han solicitado un préstamo. Suplantando a la compañía de préstamos, le enviarán una carta, mensaje o un correo electrónico alegando que ha incumplido un plazo de devolución y exigiéndole el pago más una penalización.

7. Suplantación de identidad: Un método ligeramente distinto consiste en robar datos personales y financieros mediante, por ejemplo, un ataque de phishing. Luego utilizarlos para pedir un préstamo en nombre de la víctima: el estafador pedirá el máximo del préstamo y desaparecerá, dejando al usuario con las manos vacías y el pago pendiente.

Para protegerse del fraude en los préstamos, ESET recomienda prestar atención a las siguientes señales de alarma:

- Aprobación garantizada de un préstamo

- Solicitud de una comisión por adelantado

- Contacto no solicitado de la empresa de préstamos

- Tácticas de presión y sensación de urgencia, que son un truco sumamente popular entre los estafadores de diversos tipos

- La dirección de correo electrónico del remitente o dominio del sitio web no coincide con el nombre de la empresa

Tener en cuenta también las siguientes medidas de precaución:

- Investigar la empresa que dice ofrecer el préstamo.

- Nunca pagar una comisión por adelantado a menos que la empresa envíe una notificación oficial en la que se expongan las condiciones del préstamo y los motivos del recargo (que deberá aceptar por escrito).

- Utilizar siempre antimalware en computadoras, laptops, tabletas electrónicas y autenticación multifactor (MFA) para reducir las posibilidades de robo de datos.

- No responder directamente a correos electrónicos no solicitados.

- No compartir demasiado en Internet: los estafadores pueden estar rastreando las redes sociales en busca de oportunidades para aprovecharse de la situación financiera de los usuarios.

- Descargar únicamente aplicaciones de las tiendas oficiales de Google/Apple.

- Asegurarse de que el dispositivo móvil está protegido con software de seguridad de un proveedor de confianza.

- No descargar aplicaciones que pidan demasiados permisos.

- Leer las opiniones de los usuarios antes de descargar cualquier aplicación.

- Denunciar las sospechas de estafa a las autoridades.

“Mientras haya personas que necesiten financiación, el fraude en los préstamos será una amenaza. Si te mantienes escéptico en Internet y conoces las tácticas de los estafadores, podrás tomar las medidas de protección necesarias para mantenerte alejado de sus garras.”, concluye Gutiérrez Amaya de ESET Latinoamérica.

Fuente: Departamento de Comunicación ESET Ecuador