Cómo ver fútbol de forma segura

Consejos sobre cómo ver el torneo Eurocopa 2024 de la UEFA sin perder dinero y con buen humor.

A los estafadores les encantan la publicidad y las tendencias. ¿Así que Toncoin se está haciendo muy popular? Construyamos un esquema piramidal de criptomonedas. ¿Ha alcanzado la inteligencia artificial el siguiente nivel? Es ideal para hacer deepfakes de voz. ¿Ha empezado la Eurocopa? Prepárate para un mes de estafas futbolísticas…

El torneo Eurocopa 2024 de la UEFA reunirá a más de 2,7 millones de personas en estadios y otras 12 millones en zonas de aficionados en toda Alemania, mientras que el número total de personas que seguirán el torneo de fútbol más grande del año es asombroso. Lamentablemente, muchos de estos espectadores y telespectadores podrían ser objetivos fáciles para los estafadores. Por eso es importante tomar las medidas correctas, comprender las posibles ciberamenazas en el mundo del fútbol y aprender a ver los partidos de tu equipo favorito de forma segura.

Entradas falsas

Una amenaza típica antes de cualquier gran evento fuera de línea es el fraude con las entradas. En resumen: compra las entradas solo en el sitio web oficial de la UEFA o en las taquillas del estadio, no a través de terceros ni de otros sitios web.

¿Qué podría salir mal? Estas son algunas de las situaciones más habituales:

- Vulneración de los datos de pago. Esto puede suceder si pagas con tarjeta en un sitio web falso (phishing). Por lo tanto, antes de intentar comprar una entrada en línea, asegúrate de que no haya errores tipográficos en la dirección del sitio web y de que el dominio no se haya registrado hace solo un par de semanas.

- Protección de los datos personales. Esta situación también es posible al comprar en un sitio de phishing: los estafadores pueden solicitar no solo tus datos bancarios, sino también tu nombre, dirección, número de teléfono y correo electrónico. Ten cuidado si la compra de entradas requiere una cantidad inusual de datos personales.

- Descargas de malware. Los estafadores pueden ofrecer vender entradas para la Eurocopa 2024 a través de una “aplicación especial”. Esta aplicación aparentemente inofensiva podría resultar ser un ladrón, un minero o algo aún peor. Si te encuentras con una oferta tipo “descargar esta aplicación para comprar entradas”, ignórala: es una estafa.

Todas estas situaciones tienen el mismo resultado potencial: no se compran entradas, se producen pérdidas financieras y se genera mal humor. Si deseas asegurarte de que tus datos no hayan sido vulnerados, instala Kaspersky Premium, protegerá tus dispositivos de virus, te protegerá del phishing y de los enlaces maliciosos mientras navegas por la web, y verificará automáticamente si hay filtraciones de datos de tus cuentas vinculadas a números de teléfono y al correo electrónico.

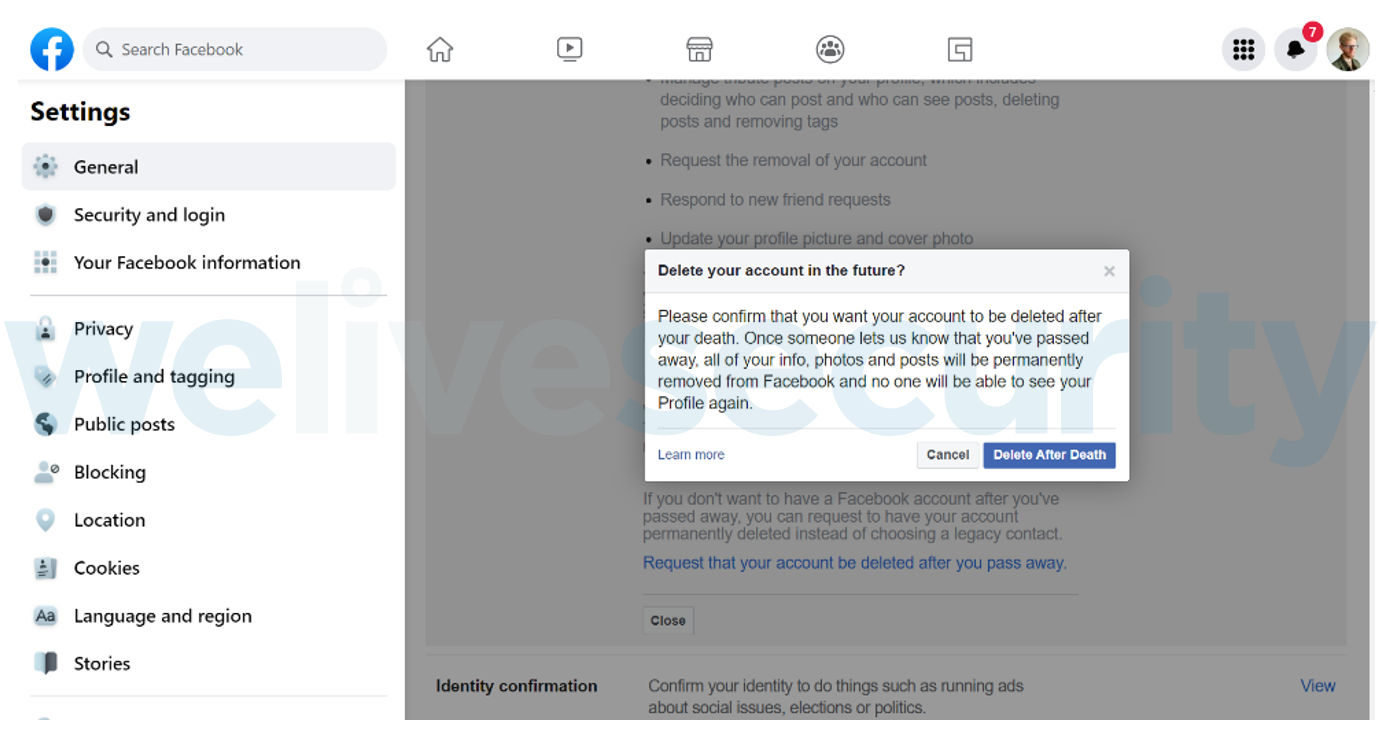

Corrientes piratas

Incluso si planeas ver el torneo completo en línea, mantente alerta. Algunos servicios de transmisión a precios atractivos pueden resultar ser piratas, y una suscripción que parece una gran oferta podría vaciar tu cuenta bancaria.

Los riesgos son los mismos que en el caso de las entradas: pueden robar los datos de pago y personales, e incrustar scripts maliciosos en las páginas del sitio de transmisión, lo que permitiría a los atacantes controlar el navegador y el sistema. Es por eso que no recomendamos almacenar las contraseñas en el navegador: utiliza un administrador de contraseñas.

Servicio pirata de transmisión para ver los partidos de la Eurocopa

Apuestas ilegales

Otro tipo popular de fraude en el fútbol es apostar en las casas de apuestas ilegales y fraudulentas que ofrecen cuotas fantásticas. Estas empresas atraen a los jugadores con atractivas cuotas y desaparecen en un par de semanas. Como resultado, los aficionados pierden su dinero y, una vez más, sus datos de pago acaban en malas manos. Si quieres apostar en un partido de fútbol, utiliza el sitio web o la aplicación oficial de una casa de apuestas con licencia para operar en tu país.

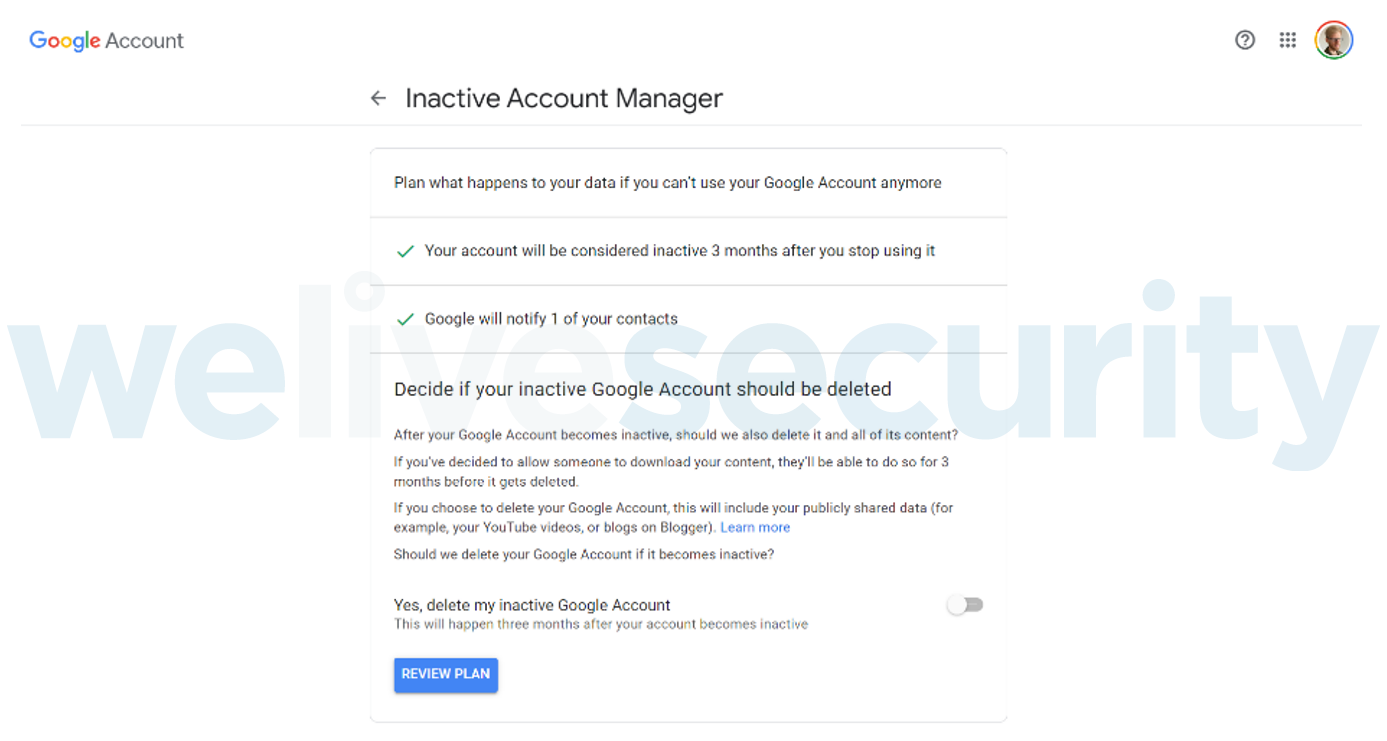

Tiendas falsas

Cualquier torneo de fútbol en el que participen selecciones nacionales provoca inevitablemente un aumento de la popularidad de las tiendas que venden artículos para los aficionados: suéteres, bufandas, camisetas, etc. Entre la gran cantidad de tiendas de este tipo, lo mejor es escoger tiendas oficiales o fuera de línea; así no te estafarán.

Tienda falsa que vende parafernalia de fútbol

Los estafadores atraen a los compradores con grandes descuentos, precios bajos y envío gratuito, pero en realidad, se trata de las clásicas estafas: sin una protección fiable, pueden robarte tu pago y tus datos personales, y nunca recibirás el suéter de tu equipo favorito.

Recomendaciones

- Mira los partidos de fútbol solo en los canales o sitios oficiales, y no pagues a los distribuidores de contenidos pirateados.

- Utiliza una protección fiable que te avise cuando estés a punto de visitar un sitio de phishing.

- Paga con una tarjeta virtual con límite establecido. Antes de comprar una entrada o una suscripción, transfiere solo el importe necesario para esa única transacción. De este modo, los estafadores no podrán obtener nada extra.

- No compres entradas en el mercado de segunda mano, ya que pueden ser anuladas por la UEFA. Es mejor utilizar el sitio web oficial de la organización.

- Compra artículos para aficionados solo en tiendas oficiales; de lo contrario, corres el riesgo de encontrarte con estafadores.

Fuente: latam.kaspersky.com