Malware: la principal preocupación de las empresas de América Latina

Luego de un año repleto de desafíos para la ciberseguridad nos preguntamos qué tan preparadas están las empresas de América Latina para hacer frente a los retos ya existentes, y sobre todo a los nuevos que presentó la pandemia. Para conocer más al respecto elaboramos el ESET Security Report 2021, un informe anual en el que analizamos el panorama de la seguridad de las empresas de América Latina a partir de encuestas realizadas a más de 1000 ejecutivos y representantes de empresas de 17 países de la región y que incluye también datos obtenidos de la telemetría de ESET para ayudarnos a comprender mejor el panorama actual. El informe destaca cuáles son las preocupaciones de las empresas, los principales incidentes de seguridad que sufrieron el último año, y cuáles son los principales mecanismos de gestión de la seguridad que implementan las organizaciones en los tiempos que corren.

Contexto

Como ya hemos mencionado en WeLiveSecurity, uno de los grandes retos para las empresas debido a la pandemia ha sido el teletrabajo. Las consecuencias de este cambio repentino no solo están vinculadas con la parte productiva, sino que tiene varios frentes. Uno de ellos es el de la ciberseguridad. Este giro hacia una mayor virtualidad se dio en un contexto en el que los cibercriminales también intentaron sacar provecho de esta situación impuesta por la pandemia para comprometer a las empresas y obtener su beneficio económico. Por ejemplo, utilizando el COVID-19 como señuelo para todo tipo de campañas maliciosas, ya sea para robar datos personales o para distribuir malware, así como también con el aumento de los ataques apuntando a las conexiones remotas.

Principales preocupaciones de las empresas

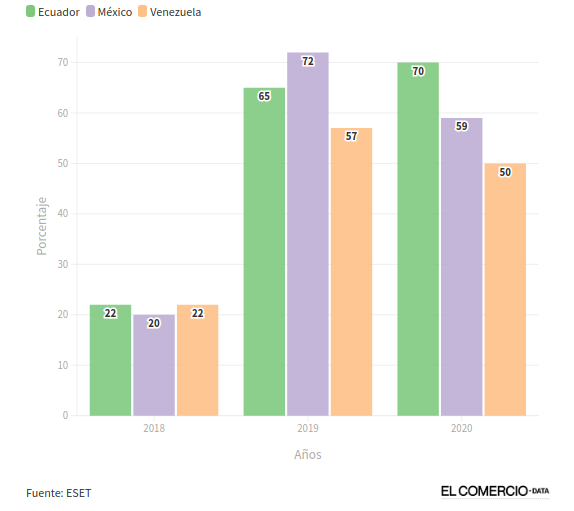

Este escenario de trabajo remoto, combinado con el crecimiento de los intentos de ataque, aumentó la preocupación de las empresas al ver los riesgos que esto puede suponer para la seguridad de su información. Esta realidad se vio reflejada en la opinión de los ejecutivos encuestados, ya que según revela el ESET Security Report 2021, el 64% de las organizaciones de la región ve en el malware la principal preocupación desde el punto de vistas de la seguridad.

Esta preocupación es coherente con la realidad, ya que el 34% de los incidentes que sufrieron el último año las empresas latinoamericanas fue debido a los códigos maliciosos, siendo la principal causa de incidentes de seguridad. De acuerdo con los datos de la telemetría de ESET, las empresas en Brasil fueron las más afectadas por malware con el 19% de todas las detecciones en Latinoamérica, seguidas por las de México (17,5%), Argentina (13,3%), Colombia (10,6%) y Perú (8,9%). Asimismo, los ataques de ingeniería social son responsables del 20% de los incidentes de seguridad de las empresas latinoamericanas.

Por otra parte, el último año se registró un aumento de 704% en el número de los ataques de fuerza bruta a los servicios de acceso remoto como el RDP, mientras que el número de usuarios únicos afectados por estos intentos de comprometer los accesos remotos registraron un incremento de 196%. Probablemente, el crecimiento del ransomware en 2020 sea uno de los principales responsables de este importante aumento.

A diferencia de lo que ocurrió en las últimas ediciones del ESET Security Report, en esta oportunidad la infección con malware, que generalmente ocupaba la tercera posición en el top tres de las principales preocupaciones, pasó a ser la mayor preocupación para las organizaciones, relegando al segundo y tercer lugar en el orden de preocupaciones al robo de información (60%) y el acceso indebido a los sistemas (56%).

El ransomware y el robo de información

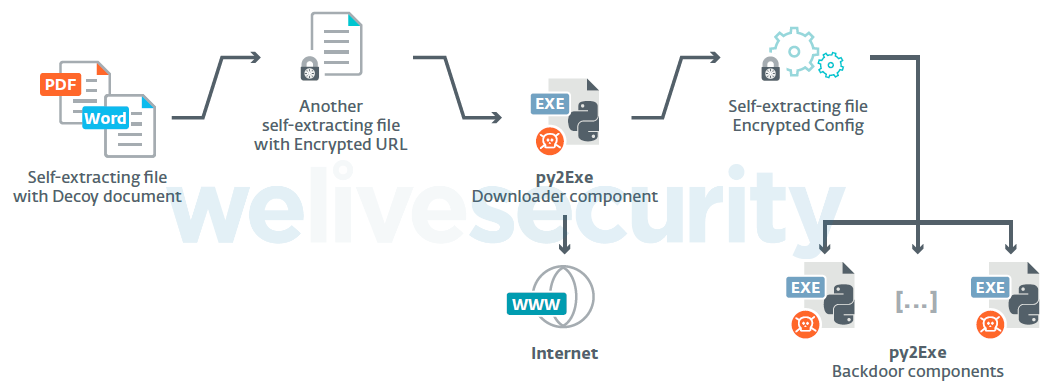

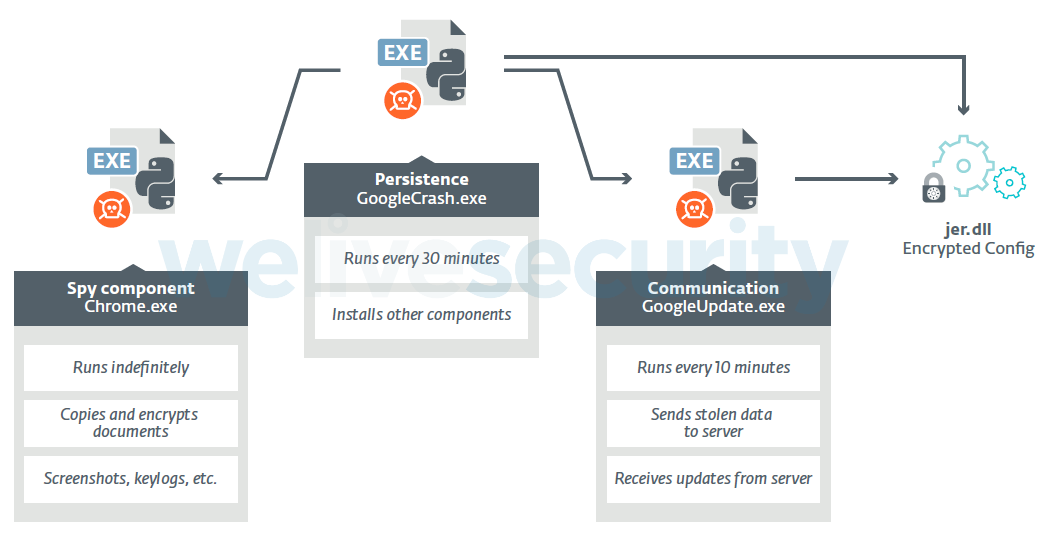

En 2020 quedó demostrada la evolución el ransomware. Este código malicioso no solo registró una importante actividad, sino que los grupos de ransomware además evolucionaron hacia una mayor sofisticación y uso de nuevas técnicas. Estos cambios en el ransomware están directamente relacionados con las preocupaciones, no solo por el hecho de que el ransomware es un tipo de malware, sino porque en 2020 muchos grupos comenzaron a adoptar el robo de información a su estrategia —además del uso de otras técnicas extorsivas— con el objetivo de presionar a las víctimas con divulgar información sensible si no se paga el rescate.

Si analizamos este cambio y tenemos en cuenta que el 60% de las organizaciones de América Latina tiene como su principal preocupación el robo de información; que el ransomware viene creciendo en actividad con ataques dirigidos a grandes y pequeñas empresas; que las bandas de ransomware han estado aprovechando el teletrabajo para acceder a redes corporativas a través de conexiones remotas; que están demandando sumas de dinero cada vez más elevadas por el rescate de la información, y que la escena del ransomware está repleta de grupos que han ido ganando reputación, resulta evidente que el ransomware es una amenaza para preocuparse y que requiere atención. Sobre todo teniendo en cuenta que, como veremos más adelante en este artículo, el porcentaje de empresas que utiliza soluciones para el respaldo de la información es relativamente bajo.

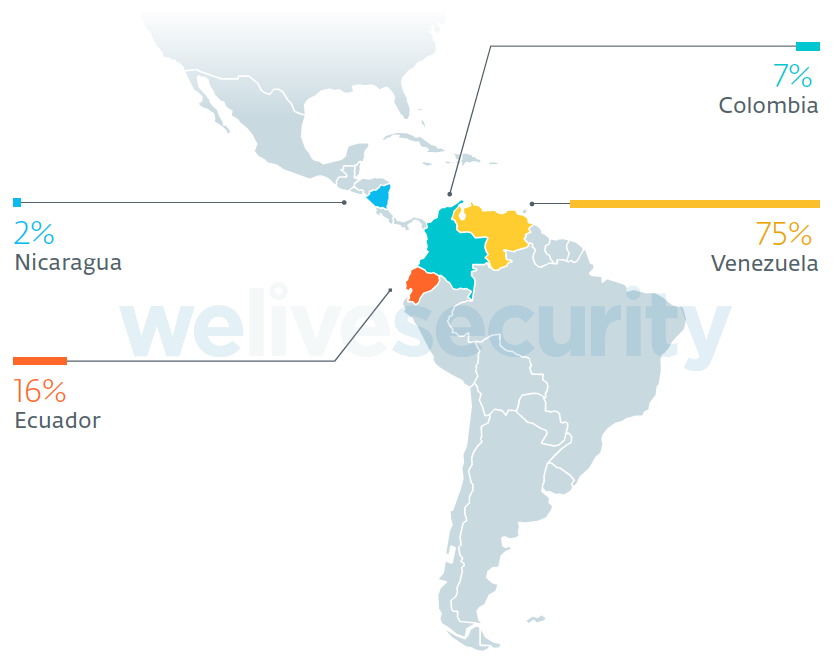

Por otra parte, si bien otras amenazas que atentan contra la confidencialidad de la información como son los backdoors y el spyware presentaron una caída en 2020 con respecto al año anterior, esto no quiere decir que no tenga una importante actividad en Latinoamérica. De hecho, Perú es el único país del mundo que integra el top 3 en cantidad de detecciones de spyware y también de backdoors.

Otras amenazas

El malware bancario registró una caída en la cantidad de detecciones el último año, tal vez por el mayor atractivo que pueden resultar otro tipo de amenaza para los operadores, pero hemos visto y analizado varias familia de malware bancario que comúnmente apuntan a países América Latina que en el último año también ampliaron su espectro geográfico, apuntando a países de Europa (principalmente España) y también a Estados Unidos. Las campañas que distribuyen troyanos bancarios generalmente son muy focalizadas a ciertos países y el último año tuvieron en Brasil, México, Chile y Argentina los países más apuntados mediante el envío principalmente de correos de phishing.

Por su parte, el malware para minería de criptomonedas, que desde 2018 presentaba una caída constante, dio un giro en el último cuarto de 2020 y comenzó a crecer, registrando en Perú (10,1%) y Ecuador (5,1%) la mayor cantidad de detecciones de mineros de criptomonedas entre los países de América Latina. Este cambió en el malware de minería de criptomonedas probablemente se debió al aumento en el valor del Bitcoin y de otras divisas digitales como Ethereum o Monero. Además, el crecimiento en la tasa de ataques de ransomware hizo que muchas víctimas se sientan obligadas a adquirir las criptomonedas. Por estas razones, no es de extrañar la proliferación de las amenazas informáticas en torno a minería de criptomonedas.

Medidas que están tomando las empresas de la región

Los principales controles de seguridad implementados en las empresas son las soluciones antimalware (86%), firewalls (75%) y soluciones de respaldo de información (68%). Sin embargo, otras medidas importantes registran baja implementación, como es el uso de soluciones de doble factor de autenticación (22%).

En cuanto al uso de soluciones para el respaldo de la información, la cifra es muy baja, sobre todo si consideramos la actividad de una amenaza como el ransomware y tenemos presente que es la manera más efectiva para recuperarse de un incidente causado por este tipo de código malicioso evitando tener que pagar a los atacantes.

Otro dato preocupante es la baja implementación de soluciones de seguridad en dispositivos móviles, con apenas el 15% de las organizaciones, sobre todo si pensamos que en estos tiempos de teletrabajo los dispositivos móviles son utilizados para actividades laborales además de personales y pueden ser la puerta de entrada a la información sensible de la empresa.

En cuanto a las prácticas de gestión, la de mayor adopción con el 71% corresponde a la actualización de aplicaciones, seguida por la implementación de políticas de seguridad (68%), y por las auditorías (40%), tanto internas como externas. Sin embargo, y volviendo al tema del ransomware y la actividad que presenta en el último tiempo, es muy bajo el porcentaje (39%) de empresas que cuentan con un plan de respuesta ante incidentes y un plan de continuidad del negocio.

En lo que respecta al presupuesto disponible para el área de ciberseguridad, para el 81% de las empresas el presupuesto asignado para el área de ciberseguridad es insuficiente. Si bien el 24% afirmó que el último año aumentó el presupuesto en seguridad, el 22,5% aseguró que se redujo.

Por último, en el caso de actividades de capacitación y concientización al interior de las empresas (un elemento clave sobre todo en estos tiempos de trabajo remoto) el 37% de los encuestados afirmó realizar actividades de este tipo de forma periódica, mientras que 41% lo realiza de manera ocasional y un 19% no realiza este tipo de acciones.

Conclusión

La virtualidad forzada por la pandemia alteró la dinámica de muchos sectores productivos. Algunas industrias y empresas estaban preparadas, pero otras tantas se vieron obligadas a incursionar en el comercio electrónico y el teletrabajo sin haberlo experimentado previamente. Todo esto acompañado por una actividad maliciosa que creció y que buscó sacar provecho de esta transición por la que pasaron muchas organizaciones. El escenario es complejo y varía según industria y el tamaño de las empresas, pero requiere tomar medidas frente a una industria del cibercrimen que continua evolucionando y buscando la manera de sacar provecho de las oportunidades que se presentan para obtener ganancias financieras.

Fuente: www.welivesecurity.com