¿Están tus datos personales en Internet? 7 pasos para limpiar tu presencia online

Es posible que no puedas desaparecer por completo de Internet, pero puedes minimizar tu huella digital con unos sencillos pasos.

Un 30% de los españoles encuestados pretende reducir de plataformas a las que está suscrito. / John Schnobrich

¿Alguna vez te has buscado a ti mismo en Internet? Puede sonar extraño, pero en realidad es una gran manera de descubrir una pequeña parte de lo que la web sabe sobre nosotros. Y, lo que es más importante, es la única manera que tenemos de saber si tenemos que pedir a Google que elimine información personal relevante que no debería compartirse públicamente.

En abril de 2022, Google añadió nuevas opciones para eliminar de su motor de búsqueda la información personal identificable, incluidos los números de identificación del gobierno o las fotografías, los datos bancarios, los contactos, la información personal y datos específicos como los registros médicos. Naturalmente, el gigante tecnológico no eliminará los datos personales incluidos en artículos de noticias o bases de datos de registros públicos.

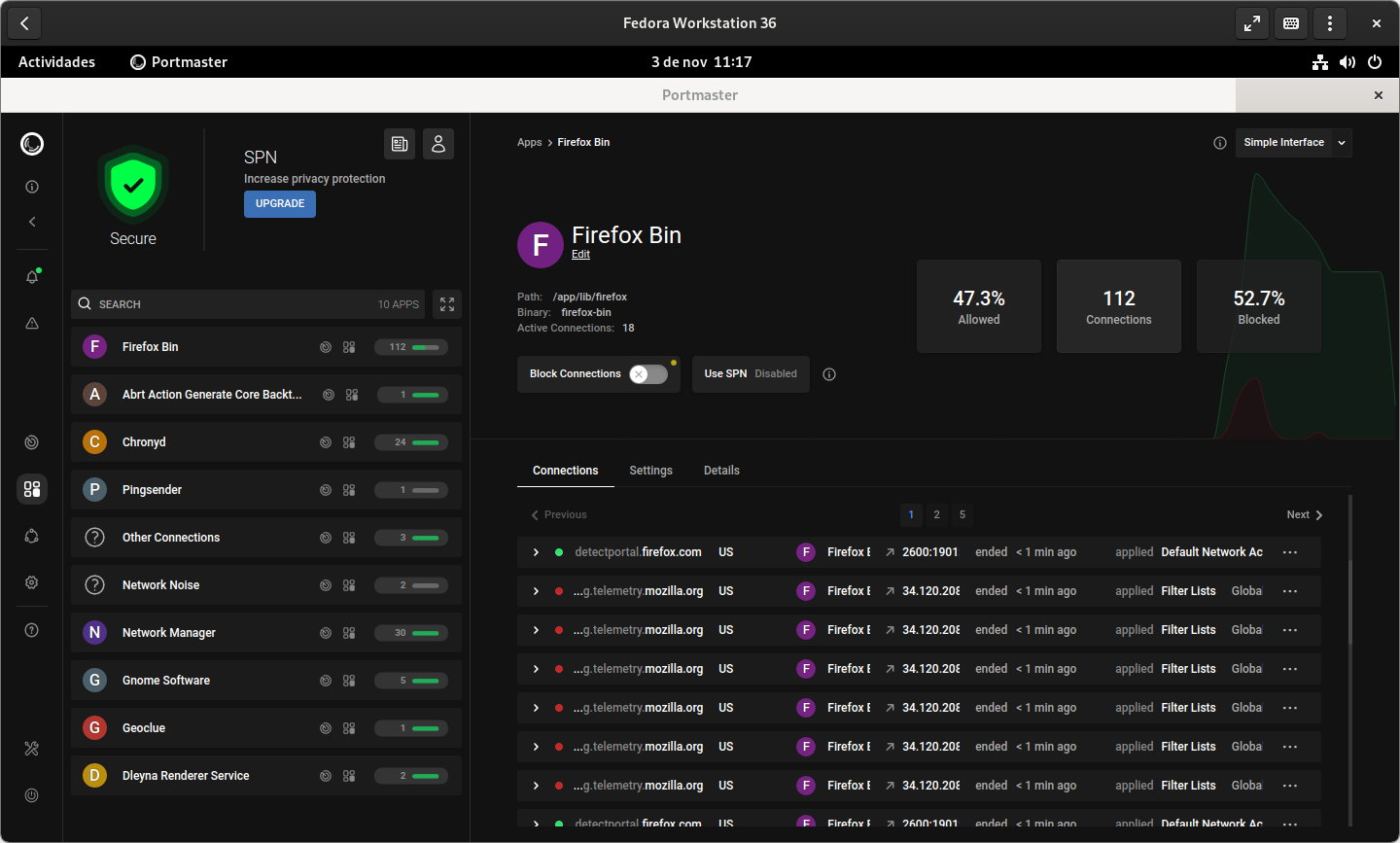

La función se suma a la opción ya existente de solicitar el borrado de contenidos de la búsqueda que puedan ser utilizados para cualquier tipo de perjuicio, como contenidos pornográficos no consentidos, imágenes de menores o violaciones de derechos de autor. En el caso de los residentes de la Unión Europea, Google ya cumplía con el artículo 17 del Reglamento General de Protección de Datos, el derecho a la supresión, que obliga a todas las empresas de la UE a eliminar los datos personales de las personas que lo soliciten.

Entonces, ¿cómo puedes intentar borrarte de Internet?

Una vez que algo está online, no hay forma absoluta de eliminarlo. Pero hay algunas cosas que puedes hacer para limpiar tu presencia en Internet, según indican los expertos en ciberseguridad de ESET:

- Búscate a ti mismo en Google. Primero tienes que saber todo lo que Internet sabe sobre ti. Busca tu nombre, comprueba los resultados de las cinco primeras páginas y combina la búsqueda del nombre con tu número de teléfono o la dirección de tu casa para ver qué aparece.

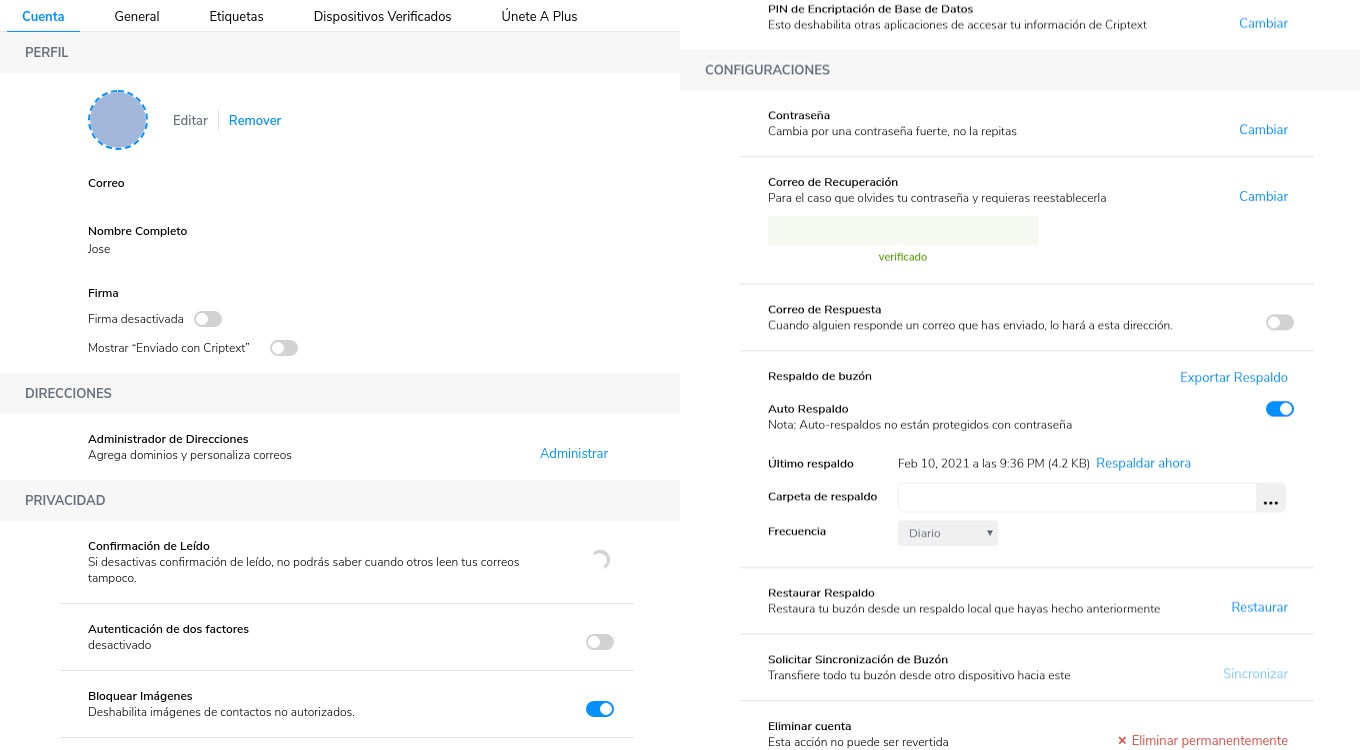

- Comprueba la configuración de privacidad de los servicios que utilizas. Algunas plataformas, como Facebook o Twitter, tienen una opción en su configuración de privacidad que te permite proteger tus contenidos y contactos para que no aparezcan en los motores de búsqueda.

- Contacta con el propietario de la página web. Si deseas eliminar una mención específica en otra página web, asegúrate de solicitarlo al propietario de la web. La mayoría de los sitios web ofrecen su información de contacto en el apartado de «Contacto».

- Elimina lo innecesario. Muchos de nosotros compartimos demasiada información. Si te preocupa lo que todo el mundo sabe de ti -y debería ser así-, empieza por borrar los viejos mensajes de Facebook, los tuits, las fotos de cuando tenías 17 años o cualquier otra cosa que te haga sentir incómodo. Y si sabes que la privacidad es importante para ti, también lo es para tus amigos y familiares, así que borra cualquier foto en la que aparezcan junto a ti.

- Pide a Google que elimine tu información personal. Ahora, después de hacer un poco de autolimpieza, utiliza la nueva herramienta de Google para eliminar la información personal de tus resultados de búsqueda. Si eres residente en la UE, utiliza el formulario de Google sobre el derecho al olvido.

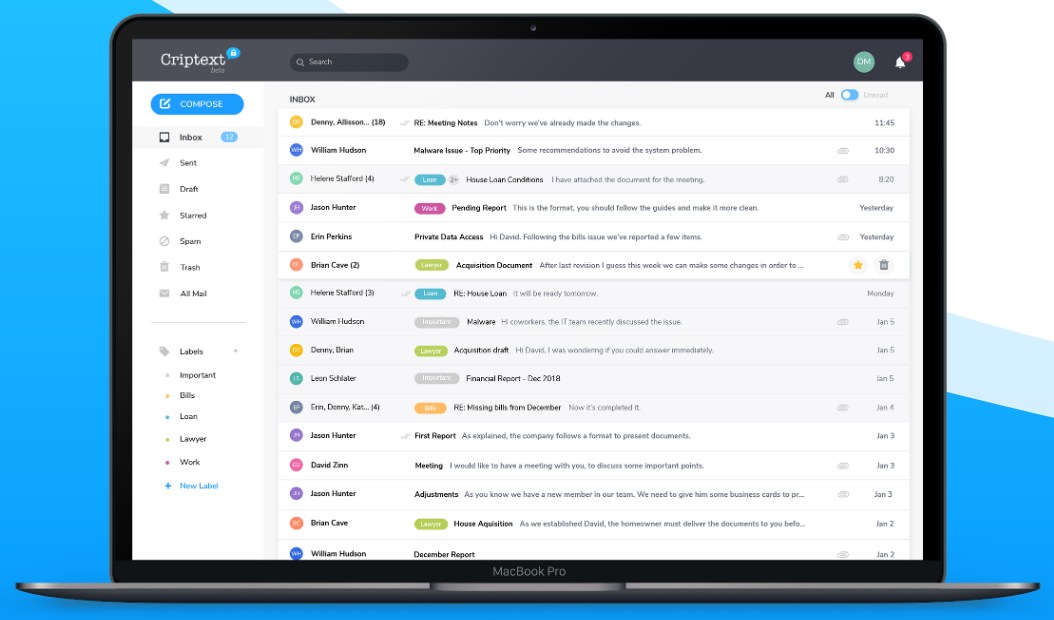

- Piensa antes de compartir. Así que ahora que has pasado por todas esas etapas, es el momento de planificar el futuro. Tu vida virtual continúa. Tal vez quieras seguir estando en Instagram, LinkedIn o cualquier otra red social y eso está bien. Pero ve más allá, revisa tus preferencias de privacidad, elige sabiamente quién puede ver tus publicaciones y evita compartir contenidos innecesarios de los que luego puedas arrepentirte.

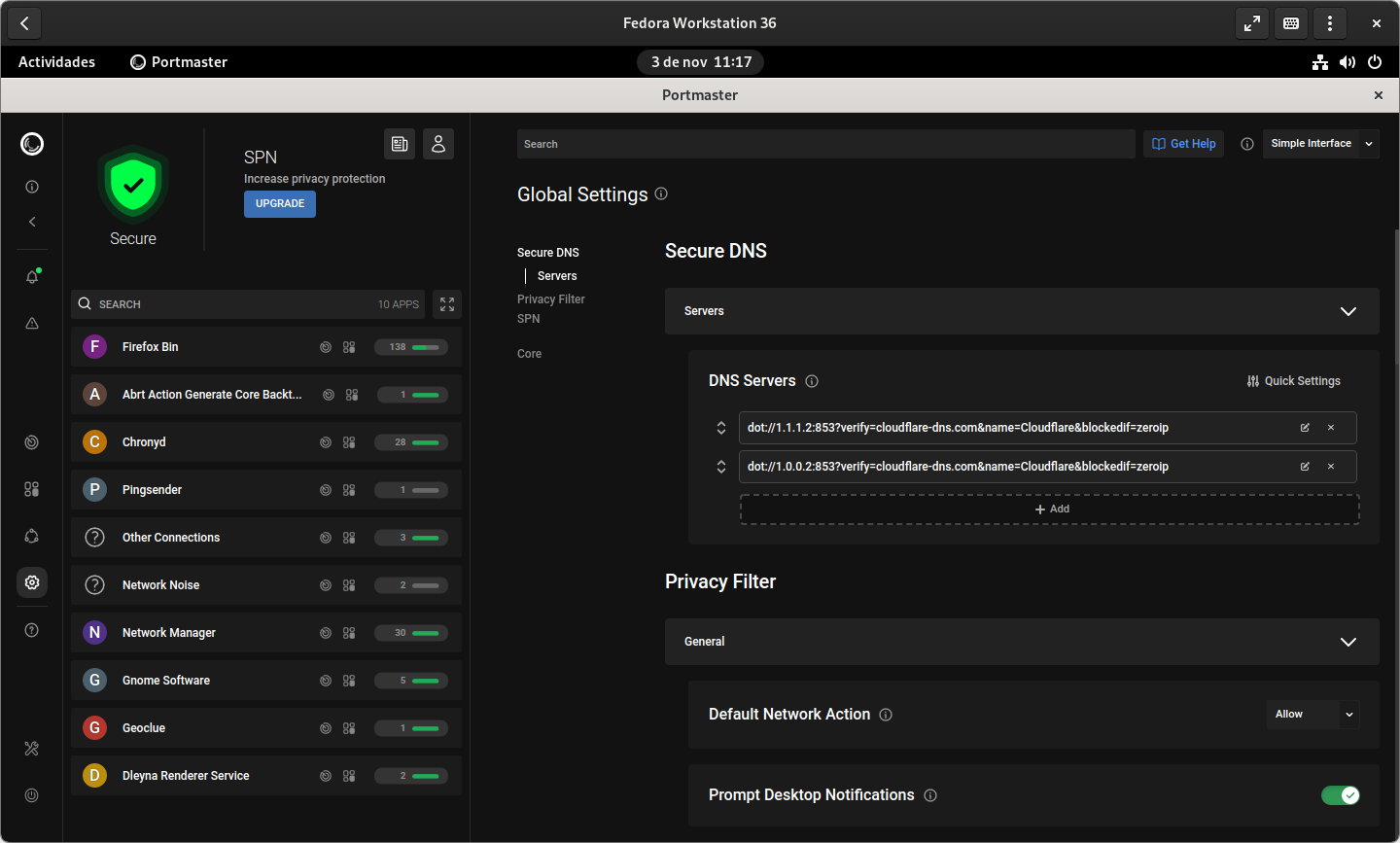

- Utiliza una VPN. Esta capa adicional de protección se asegurará de que tu conexión esté cifrada y tu ubicación enmascarada.

“Si te preocupa tu privacidad y tienes una presencia limitada en las redes sociales, es probable que puedas eliminar la mayor parte de tu huella digital. Por el contrario, si tus datos están en todas partes, es muy poco probable que puedas reducir tu huella digital de forma significativa”, declara Josep Albors, director de Investigación y Concienciación de ESET España.

Y añade: “Seguro que tus amigos han publicado fotos tuyas en sus cuentas y has perdido la cuenta de cuántas veces has utilizado tu dirección de correo electrónico y tu número de teléfono para iniciar sesión en diversos sitios web y aplicaciones, por no hablar de todos los datos relativos a tu actividad en línea que esos servicios venden a terceros, habiéndoles dado previamente tu consentimiento”.

Sin embargo, hay esperanza y “es muy probable” que aún estés a tiempo de limitar lo que la gente o las empresas pueden comprobar sobre ti. Esto, subraya, es “extremadamente importante”, no solo por la privacidad en general, sino también para evitar el daño que podría suponer exponer tus convicciones religiosas, políticas o personales en el espacio público.

Fuente: www.20minutos.es