Recomendaciones para personas que viajan con frecuencia acerca de cómo debemos proteger nuestra información personal, cuentas e incluso nuestros dispositivos, en un escenario en el que constantemente utilizamos servicios que pueden ser inseguros

Uno de los nichos de usuarios tecnológicos que se encuentran más expuestos a vulnerabilidades y campañas maliciosas son los viajeros. Mudarse constantemente de un sitio a otro sin un lugar privado para conectarse y realizar las operaciones digitales de forma segura puede ser un verdadero problema para asegurar la integridad y confidencialidad de nuestros datos y cuentas en línea.

Por eso, hemos reunido en este artículo algunos consejos a tener en mente cuando estamos a punto de realizar esas vacaciones soñadas o debemos prescindir de la seguridad de nuestro hogar por algún viaje de trabajo.

1. Restringir el acceso físico al equipo

Dado que no sabemos a ciencia cierta quiénes se encontrarán cerca de nuestros equipos, recuerda siempre configurar un PIN, contraseña o patrón de desbloqueo en todos los dispositivos electrónicos que lleves contigo siempre que sea posible. Recuerda que el patrón puede ser adivinable que una contraseña segura será siempre la mejor opción. Procura en lo posible tener una solución de seguridad instalada que te permita gestionar de manera remota ese equipo, en caso de robo o extravío, para poder localizarlo, activar alarmar, bloquearlo o borrar sus datos.

Si llevas equipos portátiles pequeños o unidades de almacenamiento, puedes utilizar cajas de protección con cerraduras para mantenerlos seguros. Además, recuerda utilizar los lockers que suelen ofrecerse en hostels y hoteles, pero procura asegurarlos con un candado difícil de vulnerar. Esto último también se recomienda para las valijas donde transportarás estos elementos de valor.

Por si acaso, puedes llevar un set de ganzúas para lockpicking en caso de que pierdas las llaves de tus candados, para que así no debas recurrir a romper tus hebillas de pelo como me ha ocurrido en algunas ocasiones. Ten en cuenta que quizás debas despachar estas herramientas en la bodega del avión, pues pueden ser consideradas materiales peligrosos.

Durante el traslado de un alojamiento a otro, intenta mantener todos los equipos electrónicos de valor contigo. Cifra las unidades de almacenamiento como discos externos, pendrives, o incluso los discos duros de tus laptops y equipos móviles para proteger la confidencialidad de esos datos si los pierdes.

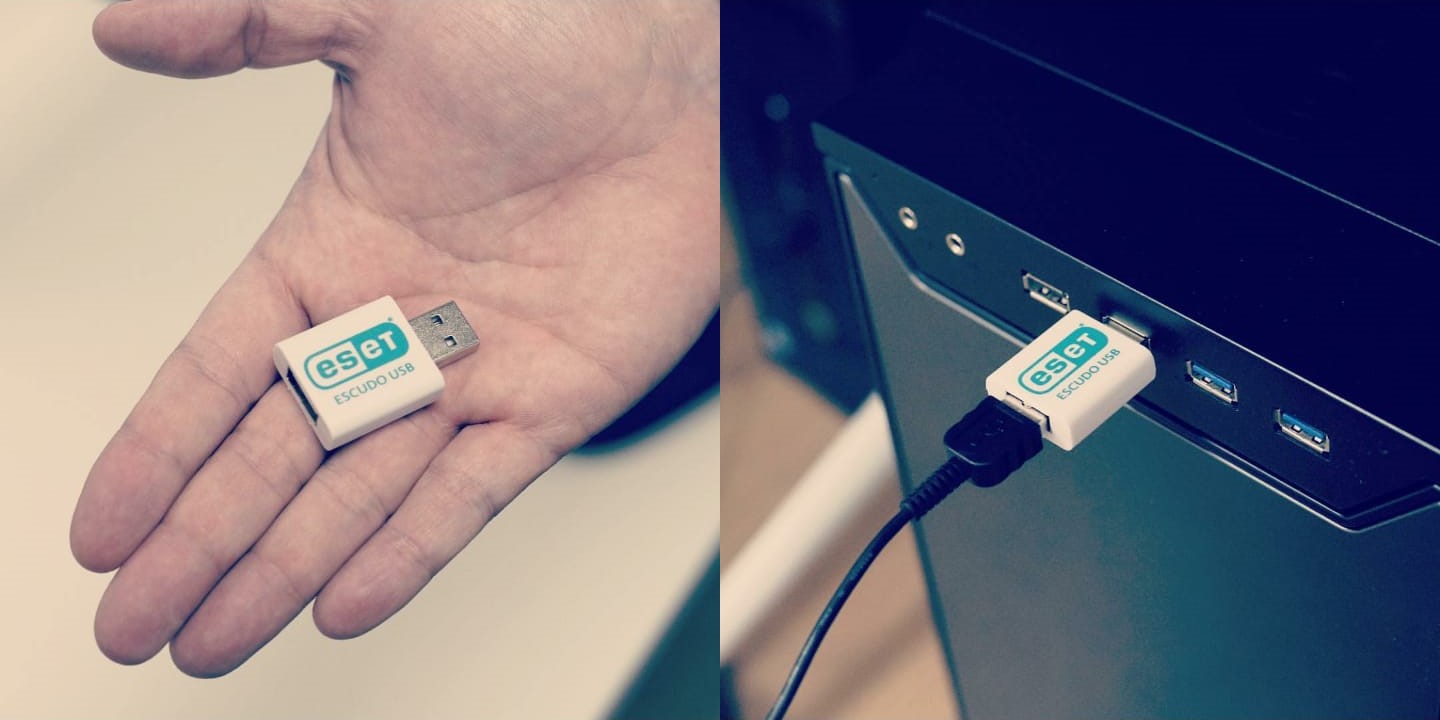

Utiliza protectores USB al momento de conectar pendrives de terceros en tu computador o celular, o si has prestado tu unidad de almacenamiento a otras personas y no conoces qué tan seguros sean los equipos a los que la han conectado. De igual modo, ten cuidado con los enchufes USB para cargar tu celular que usualmente puedes encontrar en los aeropuertos, ya que pueden haber sido alterados para ejecutar malware en tu equipo. Utiliza estos protectores USB siempre que sea posible.

Imagen 1. Escudo USB para proteger el equipo de unidades infectadas.

2. Asegura la transferencia de datos

Una de las grandes desventajas de viajar es no poder contar con un medio seguro para acceder a nuestros datos en línea. A menos que contemos con un plan de roaming y presupuesto ilimitado para consumir datos, la mayor parte de los viajeros debe recurrir a redes abiertas en sitios públicos, restaurantes, cafeterías o en sitios de alojamiento que, aunque sean mejores que una red completamente abierta, no dejan de ser inseguras. Debido a que no se conoce quién más está conectado en ella o qué tan bien configurada está, existe un sinnúmero de diferentes ataques que podrían intentarse contra nuestros equipos, como de ARP spoofing o MitM, para interceptar nuestro tráfico.

En este sentido, existen diferentes servicios de VPN, algunas gratuitas y otras pagas, para equipos móviles o laptops, que nos permiten aumentar el nivel de seguridad de los datos al momento de transferirlos en medios no confiables.

Recuerda borrar las redes a las que te conectas una vez que has concluido de usarlas para evitar ataques de falsos hotspot y procura desactivar los protocolos Bluetooth o WiFi si no los estás utilizando. Igualmente, ten cuidado con falsas antenas de datos o con zonas donde solo tengas servicios 2G, ya que este protocolo es inseguro. De ser posible, puedes llevar contigo tu propio módem 4G.

Por otro lado, recuerda actualizar el sistema operativo y las aplicaciones que utilizas para evitar exploits que puedan atacarte en redes públicas. Chequea los certificados de los sitios a los que accedes para evitar ataques homográficos y otros tipos de phishing. Además, ten cuidado cuando compartes tus datos móviles creando una propia red WiFi: usa contraseñas seguras y recuerda desactivar el AP cuando ya no lo uses.

3. Refuerza la autenticación a tus cuentas en línea

Los percances pueden ocurrir y quizás terminen comprometiendo tu nombre de usuario y contraseña. Para que aun así un atacante no pueda entrar a tu cuenta, no olvides habilitar el segundo factor de autenticación (2FA) siempre que dispongas de esa opción. Dado que es posible que pierdas tu celular o laptop, o que alguien lo hurte, procura llevar códigos de autenticación que puedas utilizar sin la necesidad de acceder a tu teléfono.

Chequea usualmente la actividad de tus cuentas bancarias y redes sociales para asegurarte que no existe comportamiento inusual, mantente atento a las alertas de seguridad y cambia tus datos de acceso si sospechas de haber sido comprometido.

4. Controla tu privacidad antes y durante el viaje

Muchas redes WiFi públicas solicitan que, para poder conectarte a Internet, brindes tus datos personales a través de portales cautivos. Usualmente requieren algún correo electrónico, pero algunos incluso pueden solicitar que crees una cuenta con tus datos personales en el sistema. Procura no brindar tus datos reales y tener una cuenta de correo electrónico especialmente para utilizar en estas situaciones. De este modo, no comprometerás tus cuentas reales ni pondrás en peligro tus datos.

Estos servicios también suelen incluir una política de privacidad respecto al uso de los datos que se transferirán mientras estés conectado. Si tienes tiempo, intenta pegar un vistazo a la política y utiliza una VPN siempre que sea posible. Algunos hoteles también permiten declinar el uso de tus datos personales con fines comerciales, por lo que es una buena idea preguntar al encargado de recepción para qué utilizarán estos datos y brindar algún correo electrónico que no esté asociado a tus plataformas más importantes.

Además, entendemos que estés emocionado por tu viaje, pero ten cuidado con la información que publicas en redes sociales ya que puede ser usada con fines maliciosos. Cuando un ciberdelincuente conoce dónde estás a cada momento, puede utilizar esa información para contactar a tu familia y fingir un secuestro, o para ingresar a tu casa mientras está vacía. Publicar las fotos de los boletos de avión con toda tu información y los códigos de barra o QR asociados tampoco es una buena idea.

Ten en cuenta que ciertos comportamientos pueden ser considerados ilegales en el país donde te encuentras y hacerlos públicos a través de las redes sociales puede ser la prueba que necesitan las autoridades para juzgarte. En este sentido, el uso de ciertas aplicaciones puede estar prohibido, como ocurre con las apps de citas para personas del mismo sexo en ciertos países, por lo que podrías ponerte en peligro a ti mismo y a la persona con la que te encuentras.

5. Protege tus compras en línea

Las compras en línea son una realidad inevitable mientras viajas. Boletos de avión, pasajes de bus, reservas de hospedaje o compras de tours son algunos los servicios que usualmente debes adquirir mientras estás inmerso en tu itinerario. Para más seguridad, cuando realices compras en línea procura utilizar tu tarjeta de crédito y no de débito, ya que, en caso de que los datos sean robados, es mucho más sencillo denunciar y revertir la situación si se trata de una tarjeta de crédito. Además, en caso de que roben los datos de tu tarjeta de débito corres el riesgo de encontrarte en medio de un viaje con tu cuenta bancaria vacía y sin fondos para continuar con tu plan.

Ten cuidado al momento de sacar dinero de cajeros automáticos; chequea que no existen partes sueltas fácilmente extraíbles en las ranuras donde ingresas la tarjeta. Protege tus tarjetas con chip RFID con una funda especial inhibidora de señal, para evitar compras no autorizadas o robo de datos.

Si deseas adquirir un equipo electrónico fuera de tu país, procura buscar un fabricante confiable que no tenga un historial de vulnerabilidades o distribución de equipos con malware.

6. Evita las ciberestafas viajeras

Muchos viajeros apresurados tienden a sucumbir ante tentadoras ofertas de viajes y hospedaje que les llegan vía correo electrónico o redes sociales, pero ¡ten mucho cuidado! Podrías estar siendo presa de una trampa.

Una ciberestafa es un engaño que se realiza digitalmente, a través de Internet, y que busca lograr que el usuario ceda su información a un cibercriminal o realice acciones maliciosas en su nombre; muchas veces sin llegar a advertir que está siendo víctima de técnicas de Ingeniería Social.

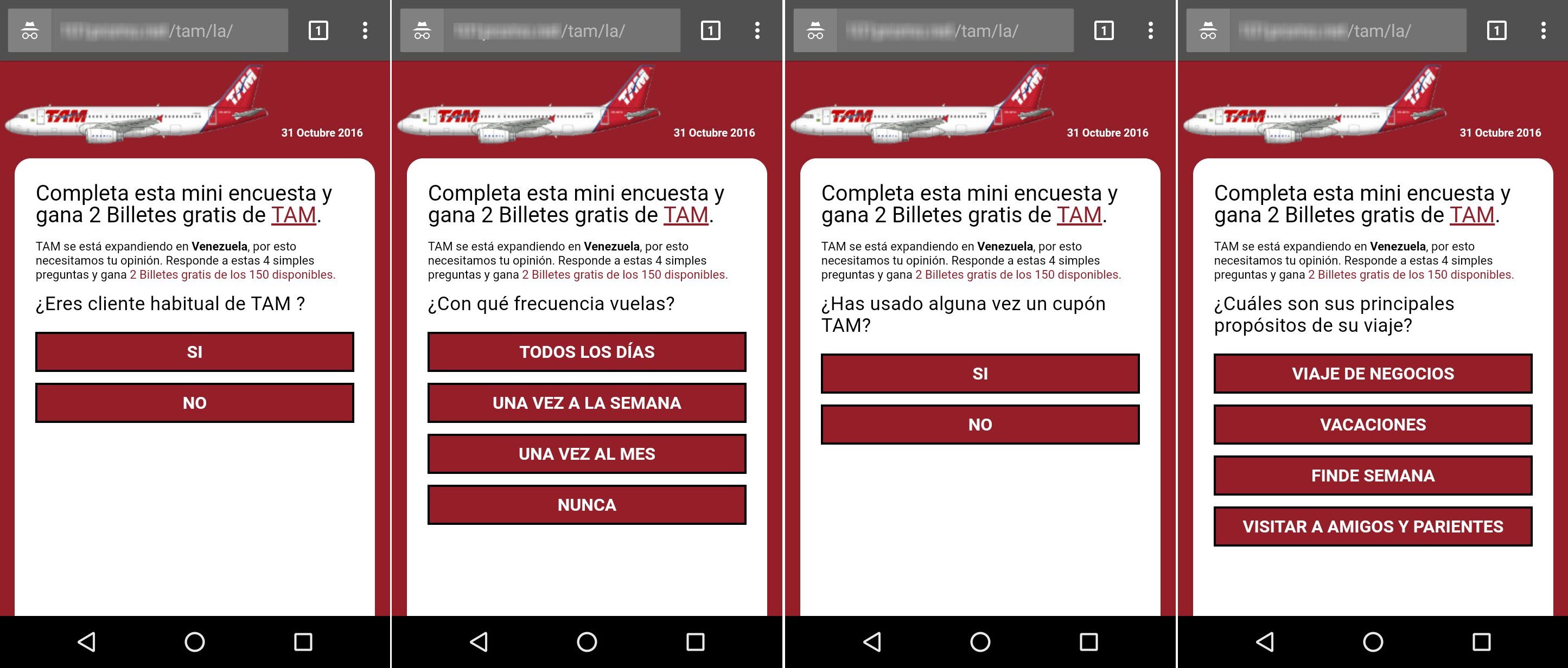

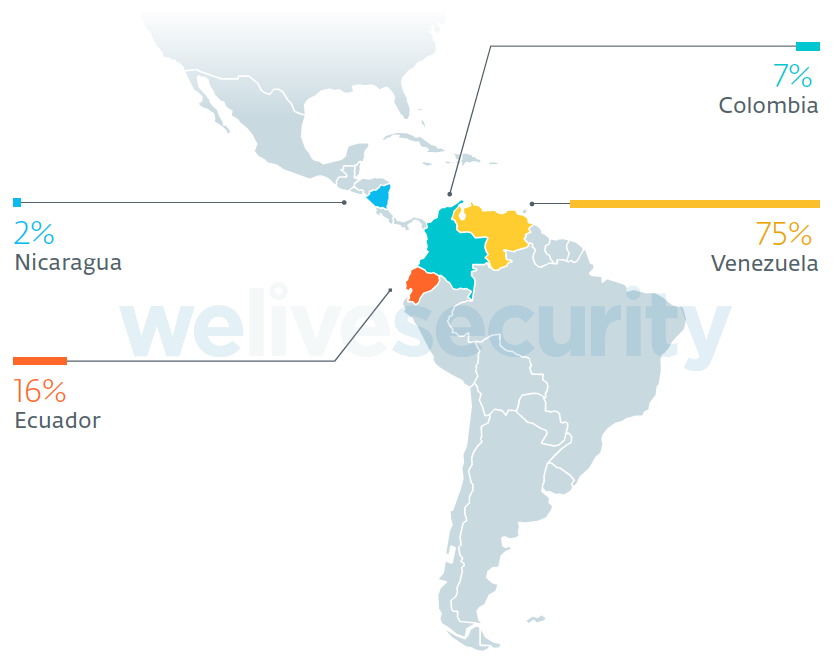

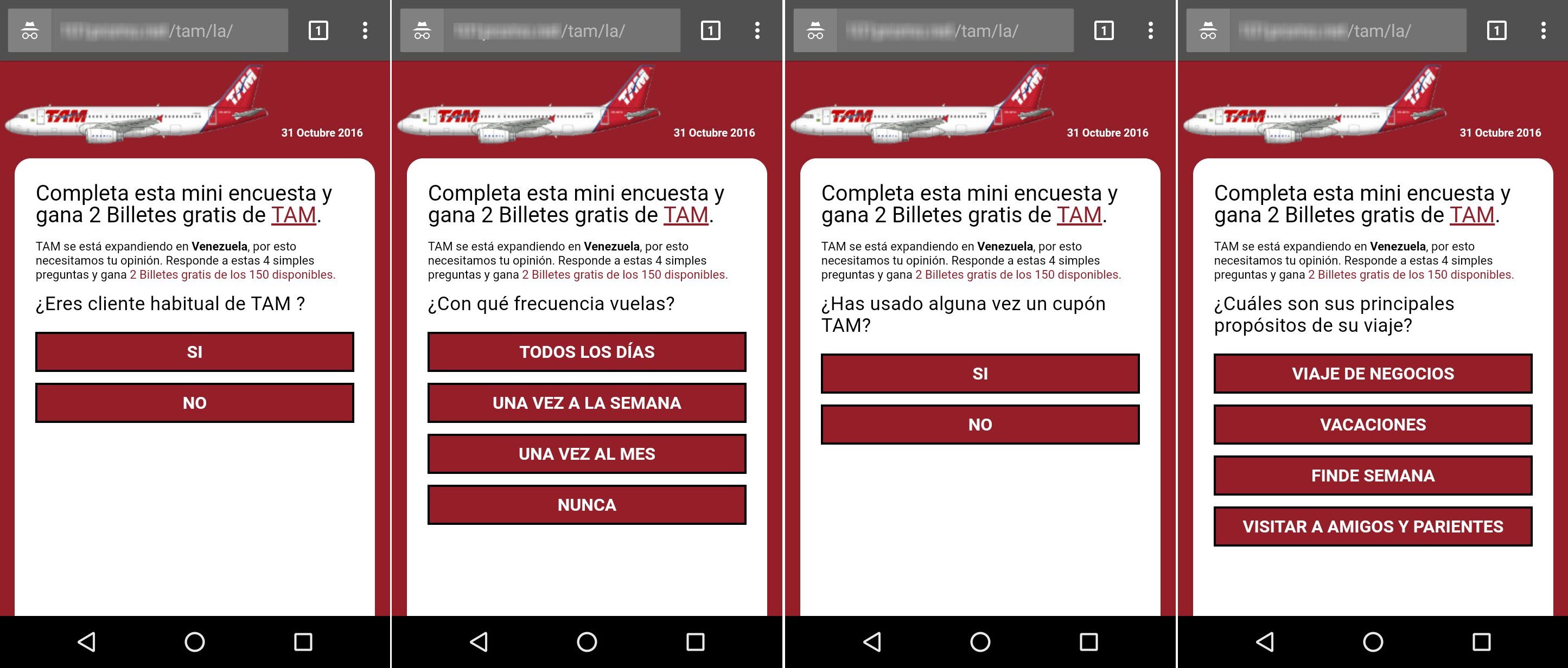

Las ciberestafas tienen la característica de mutar con asombrosa velocidad, pudiendo aparecer, comprometer a miles de usuarios y desaparecer en cortos períodos de tiempo. Quizás una de las campañas fraudulentas de mayor dimensión que hemos atestiguado en los últimos años fue aquella que simulaba cupones de descuentos en nombre de múltiples empresas de renombre, extendiéndose a través de múltiples países, llegando a reunir más de 22 millones de víctimas alrededor del mundo. Investigadores del laboratorio de ESET Latinoamérica han generado un reporte donde podrás encontrar más información al respecto.

Imagen 2. Estafa aérea promete falsos pasajes gratuitos de TAM.

Los viajeros suelen ser un público objetivo para este tipo de engaños, pues están acostumbrados a buscar las mejores ofertas. Para evitarlos, recuerda tener una solución de seguridad para detectar cualquier sitio falso o intento de ejecución maliciosa dentro de tu equipo. Intenta siempre ingresar al sitio de una organización escribiendo la URL en la barra de direcciones y no mediante los resultados de buscadores como Google, ya que los primeros resultados no siempre son los genuinos debido a una actividad conocida como black hat SEO.

Chequea que el enlace que estés visitando pertenezca a la organización oficial. Si enviarás información confidencial, verifica si la conexión es cifrada mediante HTTPS –lo que puede usualmente observarse como un candado verde donde se encuentra la URL– y que el certificado sea firmado por una entidad confiable. Además, contacta a la entidad a la que supuestamente pertenece la promoción a través de otros canales de comunicación (presencialmente, telefónicamente o vía perfiles de redes sociales verificados) para corroborar que el mensaje es verdadero.

Recuerda seguir estos consejos para mantenerte seguro y ¡esperamos que tengas un buen viaje!

Fuente: www.welivesecurity.com/