Autenticación sin contraseña: ¿Su empresa está lista para ir más allá?

¿Están los días contados para contraseñas como ‘123456’? Mientras que Microsoft impulsa un mundo lejos de las contraseñas, esto es lo que su organización debe considerar antes de desprenderse de ellas.

El concepto “sin contraseña” promete hacer la vida mucho más fácil, tanto para los usuarios como para los departamentos de seguridad. Ofrece la tentadora perspectiva de reducir los costos administrativos, mejorar la productividad y reducir el riesgo cibernético. Sin embargo, a pesar de estos llamativos beneficios, su implementación tanto para las empresas del sector B2C (acrónimo de Business to consumer, en inglés) como para el sector B2B (Business to business) no ha sido tan fuerte como podría haberse esperado.

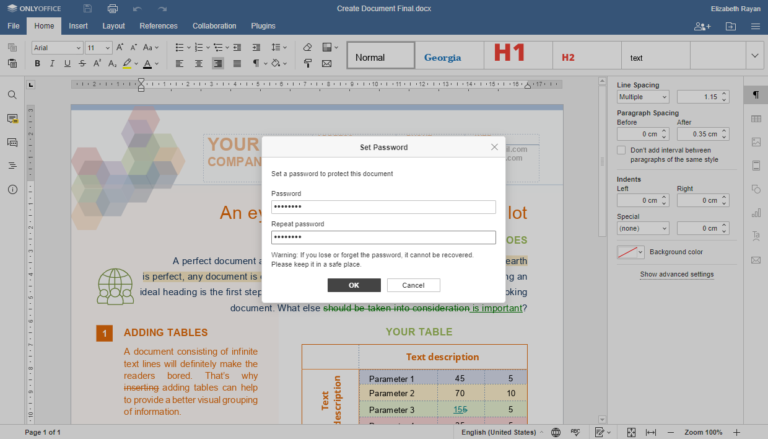

No obstante, cuando la compañía de software más grande del mundo decide respaldar un nuevo paradigma tecnológico, al menos hay que tomar nota. Hace bastante que Microsoft describió a las contraseñas como “inconvenientes, inseguras y costosas”. En marzo de 2021, la compañía introdujo una solución de autenticación sin contraseña para clientes comerciales. Y, en septiembre, anunció que extendería el soporte para todos los usuarios. Por lo cual, se podría decir que la era de la autenticación sin contraseña finalmente ha llegado.

Cuando las contraseñas ya no son adecuadas para su propósito

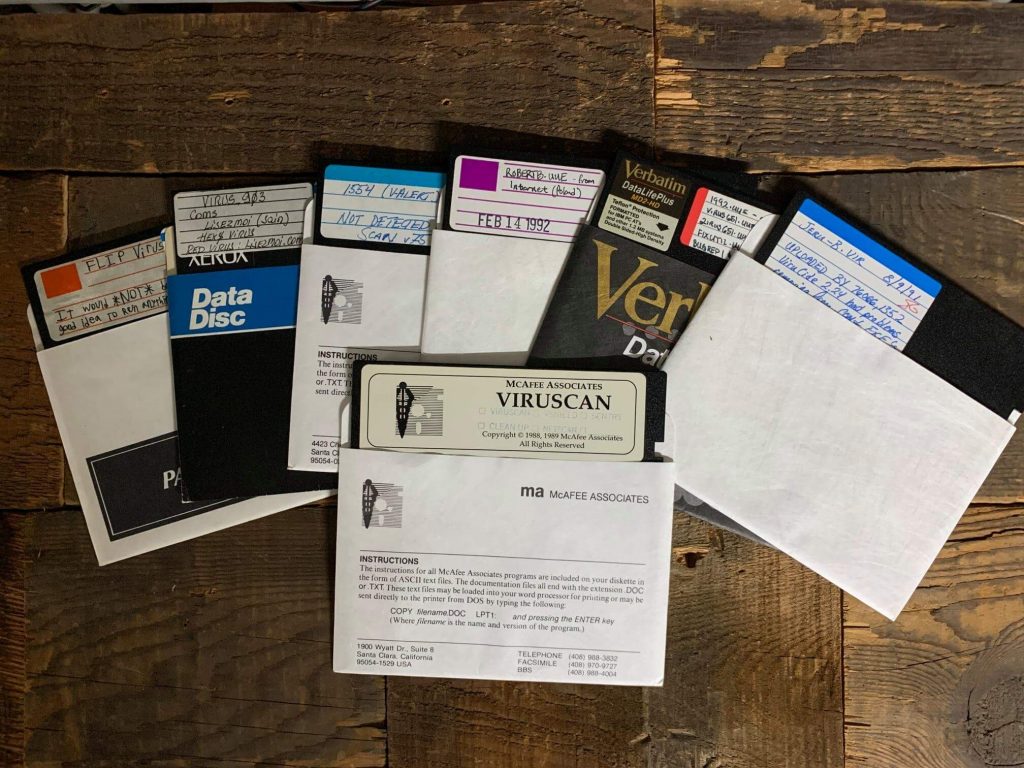

Las contraseñas han existido durante casi tanto tiempo como las computadoras y su desaparición ha sido predicha muchas veces. Pero, sin embargo, todavía siguen en uso, asegurando todo, desde aplicaciones corporativas hasta la banca en línea, el correo electrónico y cuentas de comercio electrónico.

El problema es que ahora tenemos demasiadas de estas credenciales para administrar y recordar. Una estimación sugiere que el 57% de los trabajadores estadounidenses han anotado contraseñas corporativas en notas adhesivas, mientras que una encuesta realizada en 2021 por ESET Latinoamérica que el 49% de los usuarios anotan sus contraseñas para no olvidarlas y 38% lo hace en un papel. Y el número crece constantemente a medida que expandimos nuestra huella digital. A modo de referencia, una estimación de octubre de 2020 afirmaba que en promedio una persona utiliza alrededor de 100 contraseñas, casi un 25% más que antes de que comenzara la pandemia.

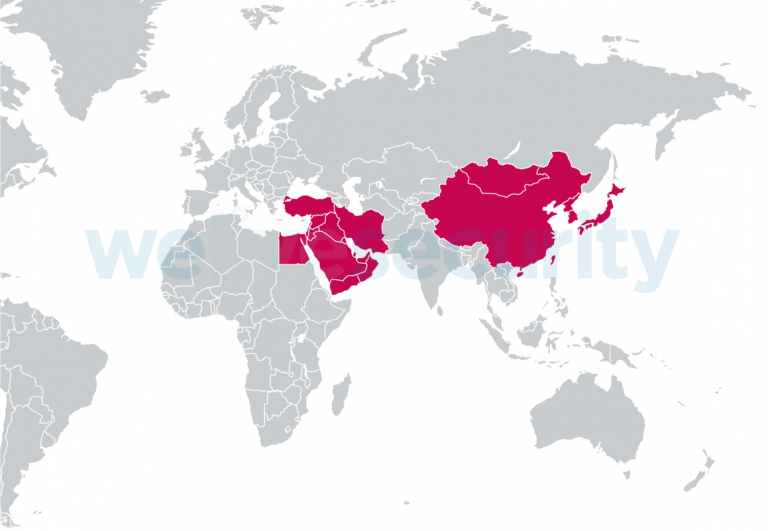

Desde una perspectiva de ciberseguridad, el desafío con las contraseñas está bien documentado: Proporcionan a los atacantes un objetivo que es cada vez más fácil de obtener mediante robo, ataques de phishing, o mediante fuerza bruta. Una vez que tienen las claves en su poder, los atacantes pueden hacerse pasar por usuarios legítimos, superando los mecanismos de seguridad perimetrales y permaneciendo ocultos dentro de las redes corporativas durante mucho tiempo. Actualmente, el tiempo necesario para identificar y contener una brecha de datos es de 287 días.

Los administradores de contraseñas y métodos como el inicio de sesión único (en inglés, Single Sign-on) ofrecen alguna forma de contención para estos desafíos, almacenando y recordando claves complejas para cada cuenta, para que los usuarios no tengan que hacerlo. Sin embargo, todavía no son universalmente populares entre los consumidores. ¿El resultado? Los usuarios reutilizan en múltiples cuentas credenciales que son fáciles de recordar, tanto para sus cuentas de uso personal como corporativas, quedando expuestos a ataques de fuerza bruta como el credential stuffing.

No se trata solo de riesgos de seguridad. Las contraseñas requieren mucho tiempo y dinero para que los equipos de IT las administren, y puedan agregar una fricción adicional al recorrido del cliente. Las brechas pueden requerir reinicios masivos en grandes volúmenes de cuentas, lo que puede interferir con la experiencia del usuario en entornos B2B y B2C.

Cómo la eliminación de las contraseñas puede beneficiar a su negocio

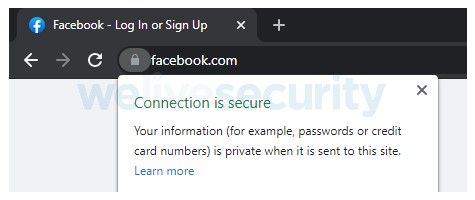

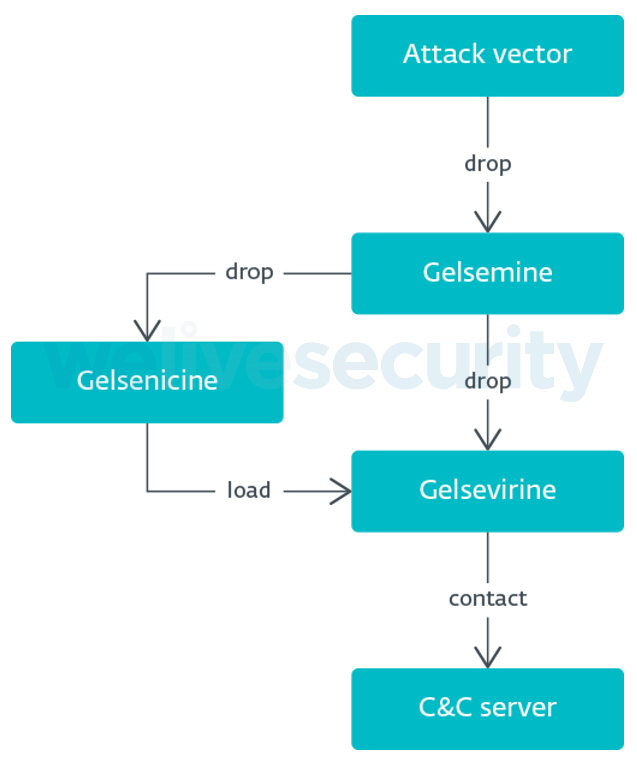

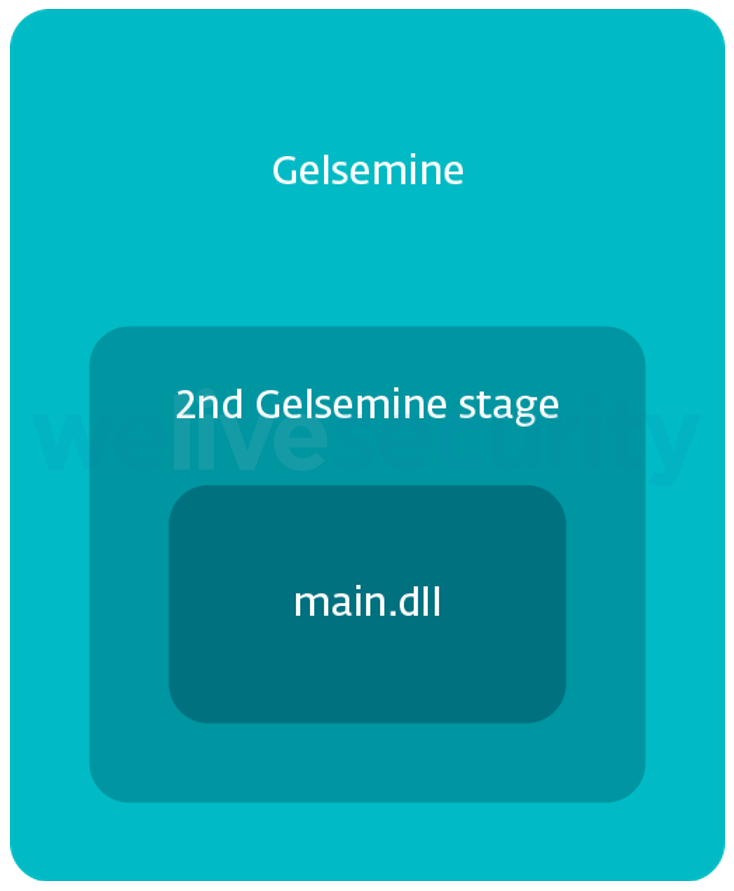

En este contexto, la autenticación sin contraseña ofrece un gran salto. Mediante el uso de una aplicación de autenticación biométrica, como el reconocimiento facial o una clave de seguridad, o un código único enviado por correo electrónico/mensaje de texto, las organizaciones pueden eliminar de un solo golpe los dolores de cabeza de seguridad y administración asociados con las credenciales estáticas.

Al adoptar este enfoque para operaciones B2B y B2C, las organizaciones pueden:

- Mejorar la experiencia del usuario: Haciendo que los inicios de sesión sean más fluidos y eliminando la necesidad de que los usuarios recuerden sus contraseñas. Esto incluso podría impulsar mejores ventas si menos carritos de compras quedan abandonados debido a problemas de inicio de sesión.

- Mejorar la seguridad: Si no hay contraseñas para robar, las organizaciones pueden eliminar un vector clave que compromete la seguridad. Se afirma que, el año pasado, las contraseñas fueron las culpables del 84% de las brechas de datos. Al menos esto generará mayor dificultad a los atacantes para obtener lo que buscan. Y en el caso de los ataques de fuerza bruta, que actualmente se registran miles de millones cada año, se convertirán en cosa del pasado.

- Reducción en los costos y el daño a la reputación: al minimizar los daños financieros provocados por los ataques de ransomware y las brechas de datos. También reducirá los costos de administración IT asociados con el restablecimiento de contraseñas y la investigación de incidentes. Un informe indica que podría costar hasta 150 euros (200 dólares) por el restablecimiento de cada contraseña y unas 30.000 horas en pérdida de productividad por año. Esto sin mencionar el tiempo extra invertido por los equipos de IT que podrían emplearse en tareas de mayor valor.

¿Qué está frenando la autenticación sin contraseña?

Sin embargo, “sin contraseñas” no es sinónimo de panacea. Aún existen varias barreras para su implementación, incluyendo:

- La seguridad no está 100% asegurada: Los ataques de SIM swapping, por ejemplo, pueden ayudar a los atacantes a eludir los códigos de acceso de un solo uso (OTP) enviados vía mensaje de texto (SMS). Y, si los atacantes pueden acceder a dispositivos y máquinas, por ejemplo, vía spyware, también podrían interceptar estos códigos de un solo uso.

- La biometría no es infalible: Al autenticarse con un atributo físico que el usuario no puede cambiar o restablecer, el riesgo aumenta si los atacantes encuentran una manera de comprometer el sistema. Ya se están desarrollando técnicas de aprendizaje automático para socavar la tecnología de reconocimiento de voz y de imagen.

- Altos costos: Las PyMEs (pequeñas y medianas empresas) con una gran base de usuarios o clientes pueden encontrar que implementar alguna tecnología sin contraseña termina siendo bastante costoso, sin mencionar los potenciales costos involucrados en la emisión de dispositivos o tokens de reemplazo, si corresponde. Usar un proveedor establecido como Microsoft tiene más sentido, aunque habrá un costo de desarrollo interno asociado.

- Reticencia del usuario: Hay una razón por la cual las contraseñas han resistido a lo largo del tiempo, a pesar de sus principales deficiencias de seguridad: los usuarios saben instintivamente cómo usarlas. Superar el miedo a lo desconocido podría abordarse más fácilmente en un entorno empresarial, donde los usuarios no tendrán otra opción que seguir las reglas. Pero en un mundo B2C podría crear la suficiente fricción adicional para desmotivar a los clientes. Por lo tanto, se debe tener cuidado para que el proceso de inicio de sesión sea lo más fluido e intuitivo posible.

A medida que la era post pandemia efectivamente comience, hay dos tendencias que serán las que den forma al futuro sin contraseña: un aumento en el uso de servicios en línea para el consumidor y la aparición del trabajo híbrido. Con el dispositivo móvil en el centro de ambos, parece tener sentido que cualquier estrategia corporativa sin contraseñas comience aquí.

Fuente: https://www.welivesecurity.com/