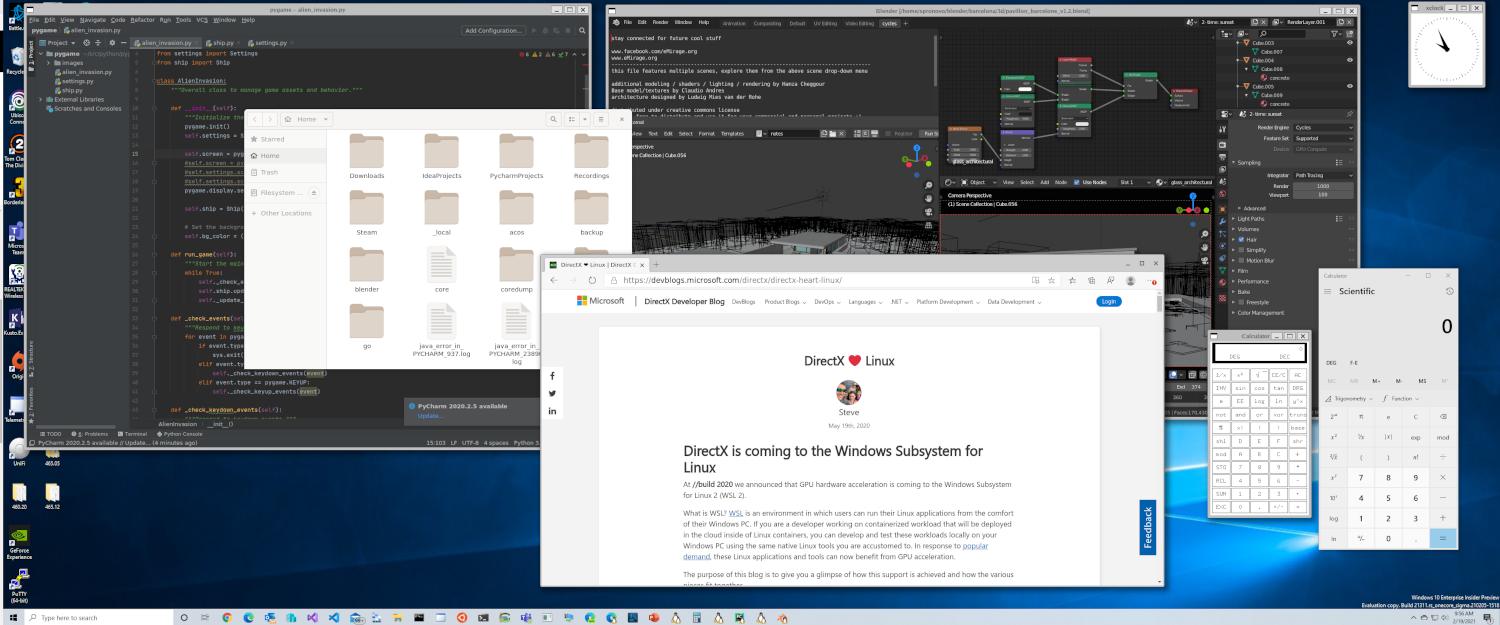

El gestor de paquetes de Windows ahora admite alias (así que puedes utilizar comandos de Linux)

El gestor de paquetes de Windows de Microsoft es una herramienta de línea de comandos que permite instalar, actualizar y eliminar aplicaciones en equipos con Windows 10 o Windows 11. Presentada por primera vez hace unos años, la utilidad opcional de Windows funciona de forma muy parecida a los gestores de paquetes que han estado disponibles para la mayoría de las distribuciones GNU/Linux durante décadas.

Y ahora la versión de Windows es aún más parecida a sus primos de Linux, porque Microsoft ha añadido soporte para alias que le permiten utilizar algunos de los comandos a los que ya puede estar acostumbrado.

Los nuevos alias están incorporados en la versión 1.4 del Administrador de paquetes de Windows, y puede verlos escribiendo winget <command> -help. Pero aquí está una hoja de trucos:

- «añadir» es un alias de «instalar»

- «ver» es el alias de «mostrar».

- «find» es el alias de «search» (buscar)

- «ls» es el alias de «listar».

- «update» es un alias de «upgrade».

- remove» y «rm» son alias de «uninstall» (desinstalar)

- «config» es el alias de «settings» (configuración)

Esto significa, por ejemplo, que puede instalar Thunderbird abriendo el Terminal de Windows u otro símbolo del sistema y escribiendo winget install thunderbird o winget add thunderbird.

Actualizar desde versiones anteriores

Algo irónico para una aplicación de línea de comandos, la forma más fácil de actualizar desde versiones anteriores de Windows Package Manager (o instalarlo desde cero si no está ya en su PC) es visitar la tienda de Microsoft e instalar App Installer libre de la compañía, que también le permite sideload Universal Windows Platform aplicaciones. Pero también puedes encontrar la última versión (así como las notas de la versión) en la página GitHub de Microsoft para el Windows Package Manager CLI (también conocido como winget).

Además de la compatibilidad con alias, la versión 1.4 añade compatibilidad para extraer e instalar aplicaciones comprimidas en un archivo .zip, más información sobre las fuentes disponibles cuando se utiliza el comando «show» (o «view») y una opción -wait que mantiene abierta una ventana de terminal después de ejecutar un comando en caso de que desee ver la salida y pulsar Intro antes de que desaparezca la pantalla.

Puede encontrar más información sobre Windows Package Manager 1.4 en una entrada del blog de Microsoft y en las notas de la versión de GitHub.

Fuente: www.somoslibres.org