Pegasus, el programa de espionaje israelí utilizado para ‘hackear’ móviles de periodistas de todo el mundo

Se trata de un spyware, un tipo de malware que recopila información de un dispositivo y después la comparte con una entidad externa sin el conocimiento o el consentimiento del propietario.

El ‘software’ espía israelí Pegasus se usó en móviles de periodistas, activistas y empresarios de todo el mundo.

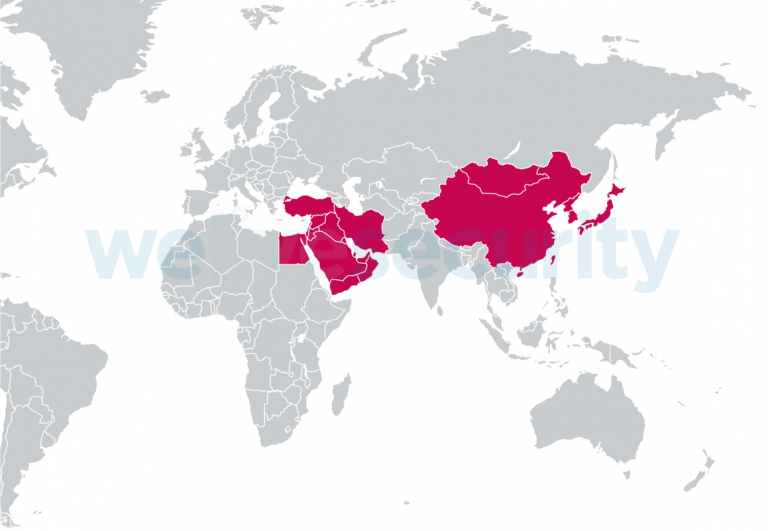

Pegasus ya se ha convertido en un viejo conocido de las páginas de noticias sobre ciberseguridad. Según una investigación publicada este domingo, llevada a cabo The Washington Post junto a otros 16 medios de comunicación, con la ayuda de Amnistía Internacional y la organización francesa sin ánimo de lucro Forbidden Stories, este programa fue usado para infiltrar al menos 37 teléfonos móviles que pertenecían a reporteros, activistas de derechos humanos y directores de empresas.

La gravedad del asunto escala cuando se explica quién está detrás, pues la herramienta utilizada para introducirse en los smartphones es un spyware o programa espía de la compañía israelí NSO Group que solo pueden comprar Gobiernos y cuerpos de seguridad del Estado, supuestamente diseñado para perseguir a criminales y terroristas.

¿A qué programas ataca Pegasus?

Pegasus permite escuchar conversaciones, leer mensajes, acceder al disco duro, hacer capturas de pantalla, revisar el historial de navegación y activar por control remoto la cámara y el micrófono de los dispositivos. Funciona incluso con mensajes y llamadas de voz cifradas

Además, decía el Financial Times en 2019 que la empresa israelí aseguraba a sus clientes que era capaz de extraer todos los datos de una persona de las nubes de Apple, Google, Facebook, Amazon y Microsoft.

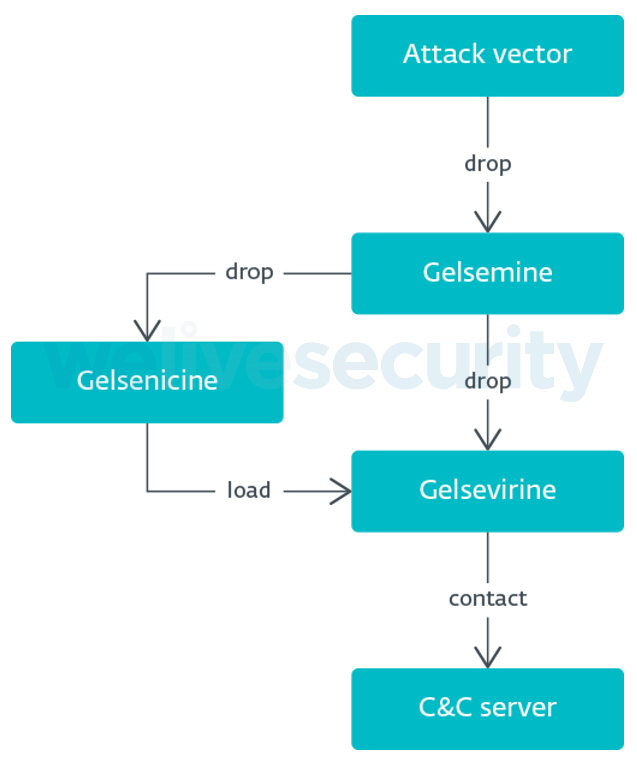

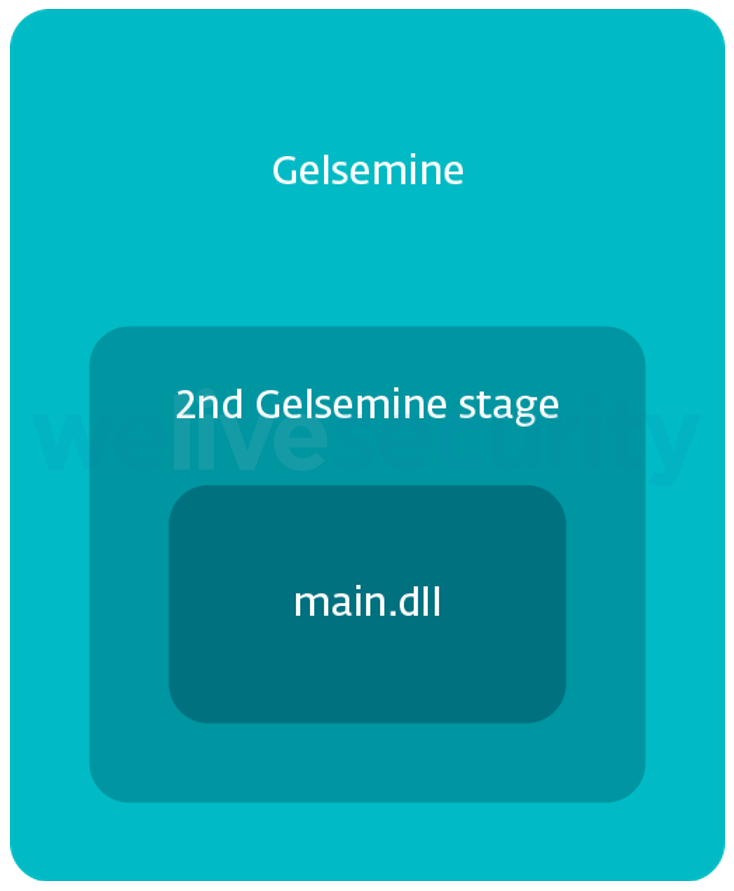

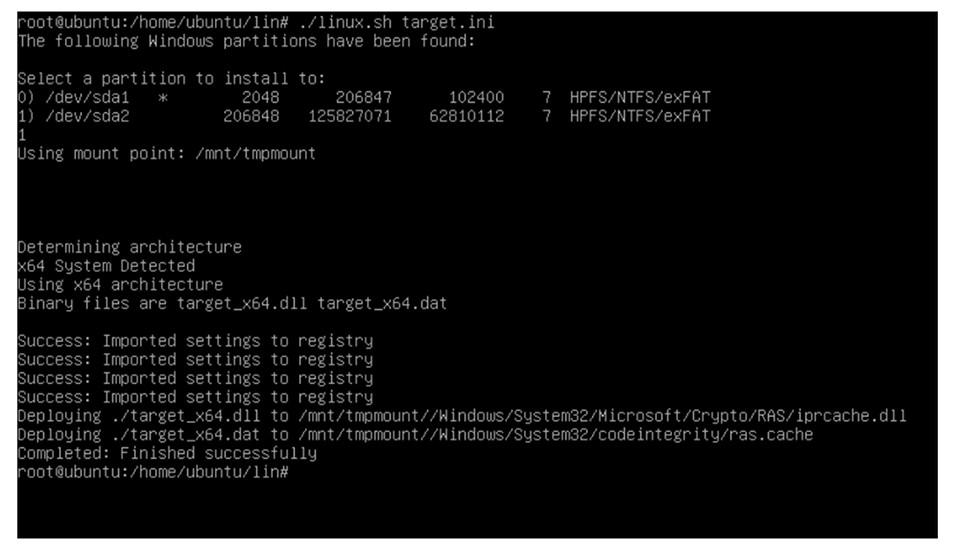

¿Cómo infecta los teléfonos este spyware?

Este malware aprovecha un fallo de seguridad de WhatsApp para colarse en los dispositivos. Según la propia compañía, el ataque se inicia a través de una llamada perdida de vídeo “que no requería respuesta” en la plataforma.

Según dijo Will Cathcart, directivo de WhatsApp, “ni siquiera era necesario que se descolgase esta videollamada, el usuario recibía lo que parecía una llamada normal que no era tal mediante la cual ya se transmitía un código malicioso que infectaba el teléfono con spyware”.

El software también utiliza una vieja técnica de ingeniería social para introducirse en los dispositivos: el usuario recibe un mensaje tipo SMS llamativo donde se le invita a seguir un enlace. Sí hace clic, Pegasus tendrá vía libre.

Amnistía Internacional y Forbidden Stories tuvieron acceso a una lista de más de 50.000 números de teléfono y los compartieron con los medios de comunicación, que los usaron para su investigación. De esos 50.000 números de teléfono, 37 fueron infiltrados con el programa de software, según la investigación.

¿Qué hizo WhatsApp al respecto?

Una vez detectado el problema, WhatsApp denunció a NSO Group por usar su app para el espionaje de hasta 1.400 personas. Después contactó con el grupo de ciberseguridad canadiense Citizen Lab para que investigara el fallo de la aplicación de mensajería instantánea, facilitándole los números asaltados por el programa ciberespía israelí.

El año pasado, Citizen Lab cifraba en 130 personas las que han sido “víctimas injustificadas” del programa de NSO desde 2016.

Pegasus no es nuevo

Se trata de un polémico software del que se empezó a hablar en 2016, cuando investigadores de Lookout y Citizen Lab descubrieron una amenaza activa que utilizaba varias vulnerabilidades críticas de ‘zero-day’ para iOS.

Pero su trayectoria arranca en 2010, año en el que fue fundada la empresa NSO Group, cuya dedicación es desarrollar sofisticados programas de malware para gobiernos que necesiten apuntar hacia determinados smartphones. Según el discurso oficial, la compañía solo vende su software Pegasus a Gobiernos y cuerpos de seguridad del Estado “para combatir el crimen y el terrorismo”.

Hace un año Pegasus ya dio que hablar: según una investigación llevada a cabo por El País y The Guardian, el teléfono móvil del presidente del Parlament de Cataluña, Roger Torrent, habría sido objeto de espionaje entre los meses de abril y mayo de 2019 -así como el de un centenar de personalidades de la sociedad civil en todo el mundo-.

Torrent declaró que “notaba cosas extrañas” y que se borraban sus mensajes de WhatsApp y los historiales de conversaciones. “A la gente de mi entorno no le pasaba”, comentaba, explicando además que en 2019 también recibió “extraños mensajes SMS”.

Torrent no sería el único en haber sido víctima de Pegasus: según el abogado de Anna Gabrie, exdiputada de la CUP, el móvil de esta también pudo ser ‘hackeado’, y también el de Jordi Domingo, empleado de la Diputación de Tarragona, según acreditaban EL PAÍS y The Guardian. “Me llamó el investigador de Citizen Lab John Scott el pasado octubre para informarme de que mi móvil fue hackeado antes de 2019”, admitía en julio de 2020 este miembro de la Assemblea Nacional Catalana (ANC) y militante del PDCAT.

“No consta que las fuerzas de seguridad del Estado español sean clientes de NSO”, afirmaba El País, que por el contrario indica que la Policía Nacional y el CNI sí contrataron, al menos hasta 2015, a su principal competencia, la compañía italiana Hacking Team, “según 400 gigas de correos internos de esta empresa que afloraron tras un ‘hackeo’ a sus servidores en 2015”

Fuente: www.20minutos.es