En memoria de John McAfee

Probablemente este no sea el primer lugar donde uno esperaría leer sobre John McAfee; una persona que había dejado atrás el mundo de los virus informáticos hacía mucho tiempo atrás por actividades más controvertidas; sin embargo, fue una persona fundamental en la configuración de la industria de la seguridad informática. Y lo que es más importante para mí, fue la persona que me dio mi primer trabajo apenas terminé la educación secundaria cuando tenía solo 19 años, y fue mi mentor y mi amigo. Creo -o al menos espero- que esto me da cierto derecho a poder compartir algunas palabras sobre él en WeLiveSecurity. Si estás acostumbrado a llegar a este sitio para obtener consejos prácticos sobre cómo proteger tu computadora o leer sobre la última amenaza informática avanzada, gracias por complacerme con tu lectura.

Para aquellos que no lo saben, se ha extendido por todo el mundo la noticia de que John aparentemente se suicidó en su celda de una prisión en España. Estaba detenido por las autoridades de ese país tras ser buscado por presuntos delitos financieros en Estados Unidos. La justicia española acababa de dictaminar el día antes de su muerte que su extradición hacia los Estados Unidos podía llevarse a cabo.

Mucha gente que he conocido a lo largo de los años, amigos lejanos y cercanos, se han puesto en contacto conmigo para compartir sus condolencias.

Mis sentimientos son contradictorios. Tal vez la mejor forma de describirlos es la alternancia entre momentos de tristeza y momentos en los que me siento paralizado.

Internet está llena de sitios en los que he hablado de mi tiempo trabajando para John en sus diversas empresas, tanto de manera más formal aquí en WeLiveSecurity, como en lugares como Reddit, donde las conversaciones más informales son la norma.

No estoy muy seguro por dónde empezar, así que supongo que debería empezar por el principio, por cómo conocí a John.

Conociendo a John McAfee

Corría el año 1985 y yo en el instituto era uno de esos jóvenes poco populares, interesado en las computadoras, en juegos de rol (D&D), en los libros y películas de ciencia ficción y en todas esas cosas que, aunque ahora están bien como cool, lo dejan a uno marcado como un paria y un nerd. Mi forma de escape era el incipiente mundo online de los Sistemas de Tablón de Anuncios (BBS), los precursores de los actuales foros web y plataformas sociales.

Una de esos BBS a las que solía marcar con mi módem era el Homebase BBS de Campbell, California, simplemente porque era una llamada gratuita desde donde yo vivía en San José, justo al lado. Muchos BBS establecían límites de tiempo en los que uno podía permanecer en ellos para liberar el módem para la siguiente persona que llamara, así como estrictos ratios de carga/descarga para evitar las sanguijuelas de archivos (personas que descargaban archivos pero nunca los subían, un paralelismo que podría ser familiar para los usuarios del software P2P de hoy en día). Homebase era más generosa que la mayoría con ambas cosas. Todo esto fue antes de Internet, o al menos antes de que la world wide web despegara, y los BBS solían ser locales y sólo podían soportar tantos usuarios en simultáneo como líneas telefónicas tuvieran, la mayoría de las veces solo uno o dos.

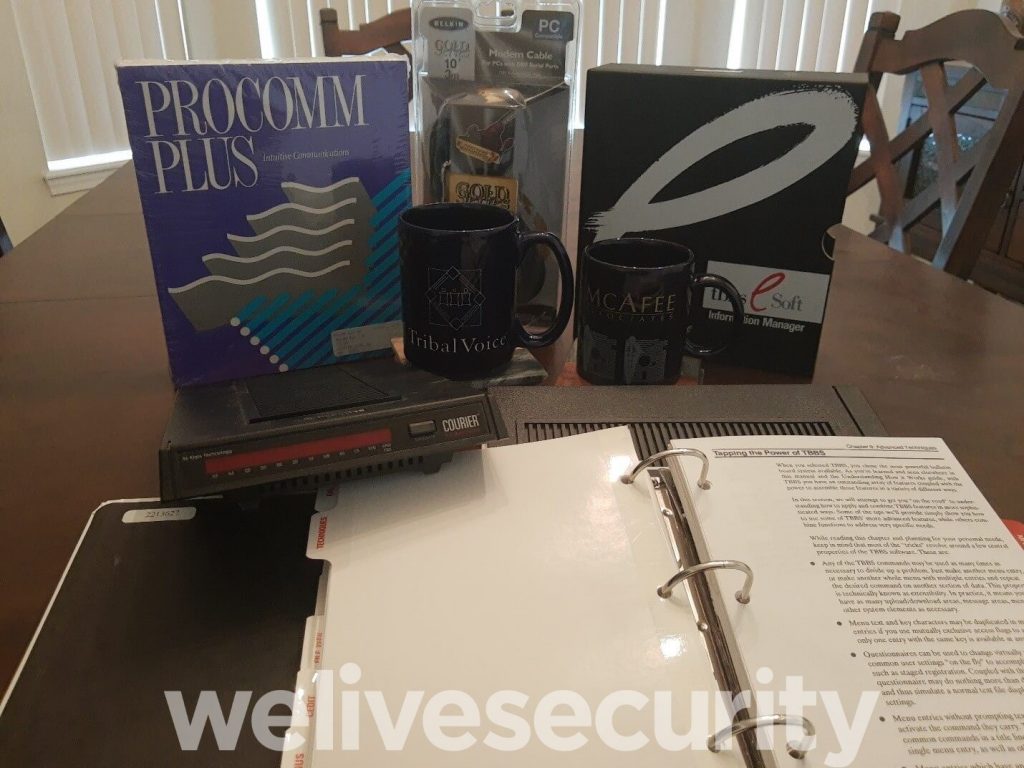

Un día apareció un aviso en el BBS informando que tenía un nuevo propietario. John McAfee, uno de sus usuarios, lo había comprado al propietario y lo había trasladado, con computadoras, módems y líneas telefónicas, a la casa de campo que había alquilado en la calle Cheeney de Santa Clara. Esto fue varios años antes de que creara su empresa homónima, McAfee Associates, que se ocupaba de los virus informáticos. En aquella época, el trabajo diario de McAfee era como ingeniero en la Lockheed Missiles and Space Company, en la cercana Sunnyvale (California), por lo que este era un negocio paralelo para él.

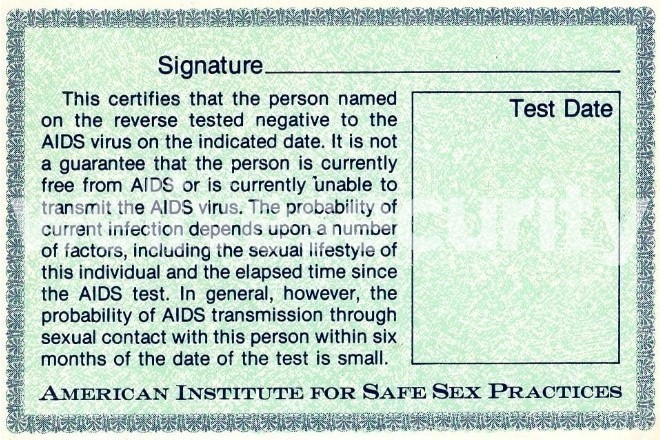

La compra del BBS por parte de John formaba parte de un plan para crear un grupo comercial de sysops (operadores de sistemas; las personas que dirigían los BBS), llamado National BBS Society (NBBSS). Cuando lo conocí también tenía otros negocios, que iban desde el Instituto Americano de Prácticas Sexuales Seguras (AISSP), que proporcionaba tarjetas en las que se indicaba cuándo el portador se había sometido a una prueba de ETS y era negativo de VIH en ese momento (lo que tiene algunos paralelismos interesantes con el estado de vacunación del COVID-19 en la actualidad), hasta la venta de una tarjeta de sonido para PC que solo tenía conexiones de entrada (por ejemplo, sólo tenía una conexión para un micrófono, no para altavoces). Esto ocurrió aproximadamente una década antes de que las tarjetas de sonido vinieran integradas en las placas madre de los PC y contaba con una base de clientes pequeña pero dedicada a ella, que iba desde usuarios de computadoras ciegos que la utilizaban para el reconocimiento de voz hasta una universidad de Hawái que había comprado varias de ellas para recoger el “habla” de los delfines utilizando un conjunto de micrófonos submarinos. Algunos de esos primeros usuarios de tarjetas de audio se convirtieron en los primeros clientes de McAfee para su software antivirus. A raíz de eso, trabajamos para garantizar que el software antivirus fuera compatible con los lectores de texto a voz, los teclados Braille y otros dispositivos de asistencia.

Hoy llamamos a estas cosas “trabajos adicionales” y se reconocen como parte de la “economía gig”. Para mi mente adolescente, todos sonaban muy emprendedores y estaba claro que tenía todos sus hierros en el fuego, cualquiera de los cuales podría ser el próximo gran éxito.

Ninguno de ellos llegó a despegar, pero su compra de Homebase BBS le llevó a organizar fiestas con pizza para sus usuarios, y finalmente pude conocerle en persona en 1986, después de un año llamando al BBS. Algunos de los usuarios nos convertimos en los primeros empleados.

John sabía muy bien lo que le funcionaba y lo que no, y debido a que los negocios de la AISSP y la NBBSS no conseguían ganar ningún tipo de impulso crítico, empezó gradualmente a reducirlos, junto con el negocio de las tarjetas de sonido.

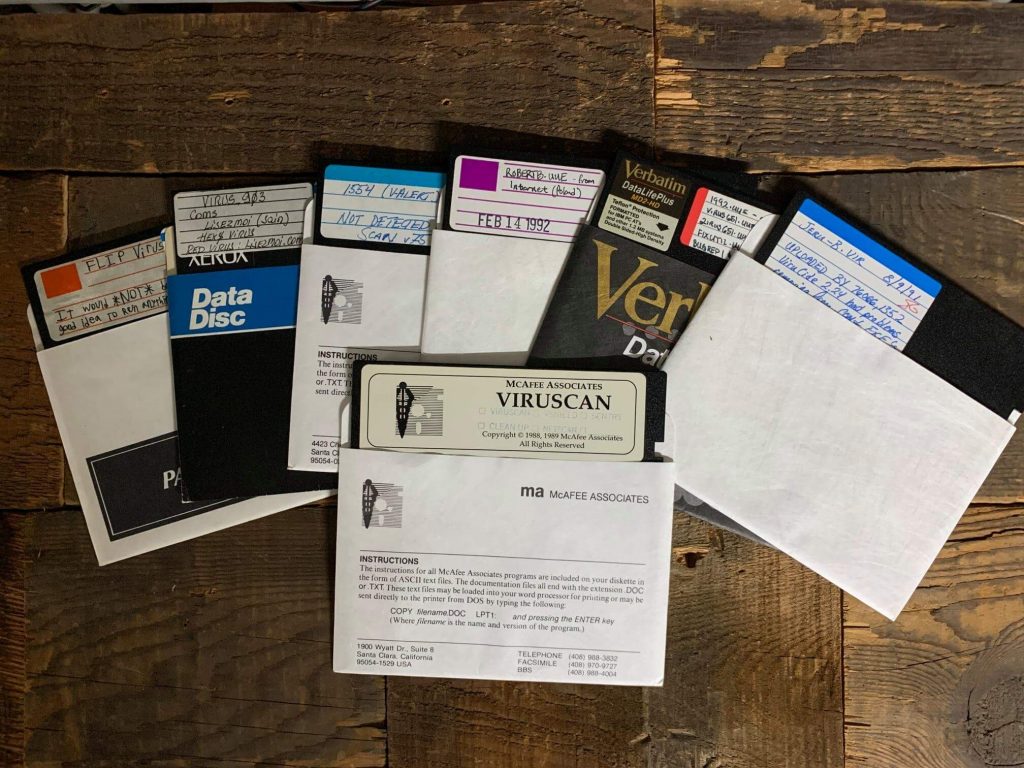

Para su siguiente negocio, se dedicó al software antivirus, distribuyéndolo en línea como shareware a través del BBS. El shareware era una especie de sistema de honor para el software en el que la gente podía probarlo antes de comprarlo. En el caso de McAfee, la gente podía utilizar el software durante treinta días y luego eliminarlo de sus computadoras o pagar por él. Esto también se aplicaba a las organizaciones, que debían adquirir una licencia de sitio si querían seguir utilizando el software. Si bien la descarga de versiones de prueba del software es la norma hoy en día, en aquel entonces, el software se vendía comercialmente en cajas envueltas en plástico en los estantes de las tiendas, y esto era una especie de apuesta. El Sr. McAfee no inventó el modelo de negocio del shareware ni el software antivirus, pero fue el primero en popularizarlos.

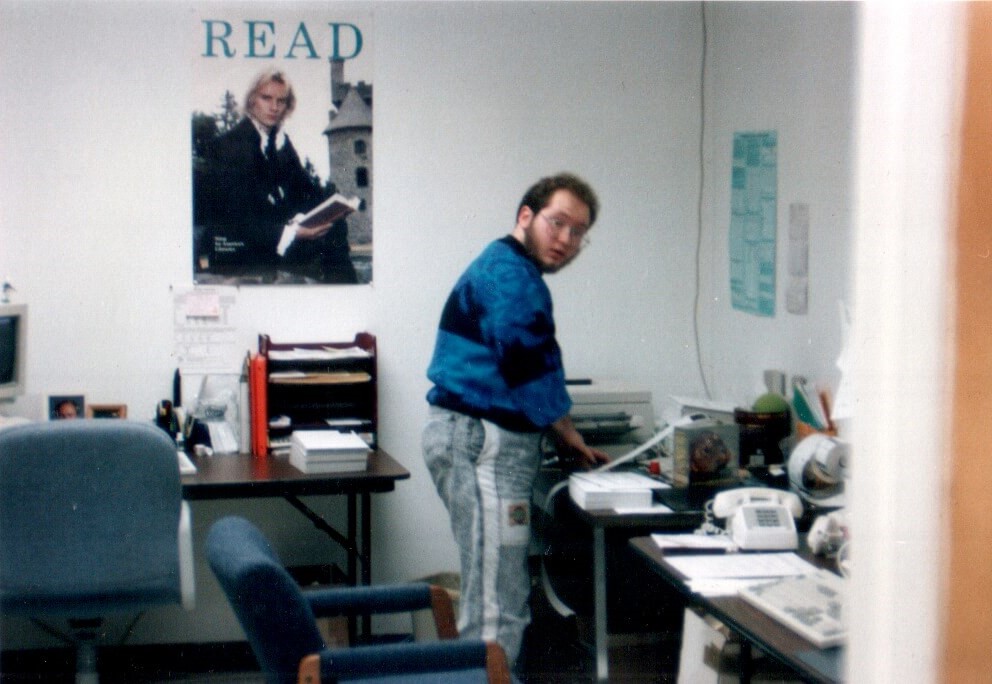

El primer indicio que tuve de que esta iba a ser diferente con respecto a los anteriores proyectos empresariales del Sr. McAfee fue cuando apareció en las noticias de la televisión local hablando del gusano Morris. Unos meses después, volvió a aparecer, pero esta vez hablando del virus informático DataCrime. A mí, con solo diecinueve años, que recién había terminado la educación secundaria y estaba estudiando geografía cultural en la universidad local y sin saber qué quería hacer con mi vida, me pareció una oportunidad de oro: Le pregunté al Sr. McAfee si podía ir a trabajar para él, tal vez para contestar al teléfono, mecanografiar cartas y enviar faxes (tareas que conocía bien por haber trabajado para mis padres) y, para mi sorpresa (y buena fortuna), me contrató en el acto.

Me quedé con John mientras la empresa crecía, primero en su casa y luego en una serie de parques empresariales. Yo también crecí y acabé dirigiendo todo el soporte de la empresa, escribiendo toda la documentación, creando el primer departamento de control de calidad y ocupándo diferentes roles en una empresa de rápido crecimiento. También acabé asumiendo la dirección del BBS del Sr. McAfee, convirtiéndome en su operador de sistemas.

Las multiples caras de John McAfee

Probablemente te preguntes qué tipo de persona era John McAfee —antes de adquirir mala fama por otras cuestiones. Hay algunos enlaces al comienzo de esta publicación en las que cuento mis experiencias trabajando para John, pero esas líneas fueron escritas en su mayoría para capturar momentos que no quería olvidar y no para definir a la persona. ¿Cómo era realmente?

El Sr. McAfee podía ser amable. Hubo numerosas ocasiones en las que se detuvo a realizar pequeños actos de caridad, que iban desde dar a un indigente algo de dinero hasta simplemente hablar con ellos. Sin burlarse ni nada por el estilo. Solo hablar o en algunos casos solo escuchar.

El Sr. McAfee podía ser voluble. A menudo teníamos discusiones fuertes sobre la dirección de algo en uno de los programas. Normalmente se acababan tan rápido como empezaban, y no había rencores después.

El Sr. McAfee era muy inteligente. Era capaz de asimilar rápidamente todo tipo de conocimientos dispares, sintetizarlos y elaborar rápidamente un plan, encontrar una solución a un problema o tener una idea. A veces se equivocaba, pero la mayoría de las veces tenía razón. Su capacidad para responder rápidamente, sin vacilar, hizo que los primeros asociados de McAfee fueran ágiles y capaces de superar a sus competidores.

El Sr. McAfee era a menudo muy imprudente. Mientras que su perspicacia empresarial era excepcional, su vida personal era… bueno, “desordenada”, a falta de un término mejor. A diferencia de otros momentos de su vida, cuando yo lo conocí y durante todo el tiempo que trabajé para él, estaba limpio y sobrio. Para cualquiera que juegue a Dungeons & Dragons, lo describiría con el siguiente puntaje de acuerdo a sus características: Inteligencia 18, sabiduría 3. Podía usar su inteligencia para salir de la mayoría de las situaciones, pero seguía metiéndose en ellas.

El Sr. McAfee podía ser carismático. Mientras dirigía McAfee Associates (y más tarde Tribal Voice, la empresa de mensajería instantánea que fundó en Colorado), nos inspiró a todos los que eramos sus empleados. Trabajábamos duro y creíamos en el objetivo, tanto si se trataba de salvar al mundo de los virus informáticos como de ayudar a conectar el mundo a través de Internet.

El Sr. McAfee podía ser un poco imbécil, a veces. A menudo adoptaba un enfoque de “los negocios son la guerra” frente a la competencia, confiando en el intelecto para superar a sus supuestos enemigos. Ese enfoque funcionó en los primeros años de McAfee Associates, pero no se adaptó a una industria en la que las relaciones debían basarse en la confianza y la cooperación.

John McAfee vivió una vida más que legendaria, acumulando muchos rumores y acusaciones alrededor suyo. Muchos eran ciertos, pero otros tantos eran falsos. Lo curioso es que algunas de las peores cosas que se decían sobre él entraban en esta última categoría: Las historias acerca de que el escribía virus informáticos o pagaba a otros para que lo hicieran eran falsas; nunca ocurrió tal cosa mientras yo estaba allí. Se afirmaba que había exagerado el virus informático Michelangelo, pero habíamos contabilizado algo así como 60.000 infecciones antes de que se activara en 1992, y McAfee Associates era solo una de las muchas empresas antivirus de entonces, y desde luego no la más grande. Eso no parece muy exagerado, al menos teniendo en cuenta las cifras de acuerdo al estado de los antivirus a principios de la década de 1990.

John pidió una licencia para ausentarse en McAfee Associates en 1993, que se convirtió en permanente en 1994. A finales de 1994 fundó Tribal Voice en Woodland Park, Colorado, empresa que creó algunos de los primeros programas de mensajería instantánea (MI) que existen. Lo interesante de Tribal Voice es que muchas de las características que hoy son comunes en el software de mensajería instantanea fueron creadas en ese tranquilo pueblo de montaña, como el uso de una dirección de correo electrónico como nombre de usuario y su asignación a una dirección IP para poder enviar mensajes de un lado a otro. Dado el auge de la mensajería instantánea y las redes sociales, el impacto de John en ese espacio fue tan grande -o más- que su impacto en el espacio de los antivirus. Lamentablemente, Tribal Voice no fue un éxito comercial y la empresa se hundió cuando la burbuja de las puntocom estalló en 2001. Esa fue la última vez que John McAfee dirigió una empresa de tecnología, aunque se mantuvo activo como financiero y vocero pago de muchas otras.

Nos mantuvimos en contacto a lo largo de los años e incluso le proporcioné cierta asistencia técnica cuando dejó Belice en 2012 y regresó a Estados Unidos. Insistió bastante en que le ayudara a escribir su autobiografía junto a otros escritores fantasma, pero me negué citando la cantidad de tiempo que requeriría y el hecho de que no quería pagarme por ello. La última vez que hablamos fue durante su campaña presidencial de 2016.

John McAfee era alguien que vivía la vida en sus propios términos, y creo que eso significaba terminar también en sus propios términos. Aunque a veces se comportaba como un imbécil para mí, también era mi amigo, y se le echará mucho de menos.

Un agradecimiento especial a mis colegas Tony Anscombe, Ranson Burkette, Bruce P. Burrell, Nick FitzGerald, Tomáš Foltýn, James Rodewald, James Shepherd y Righard Zwienenberg, no sólo por su habitual ayuda gramatical, sino también por su apoyo moral al escribir esto.

Fuente: www.welivesecurity.com