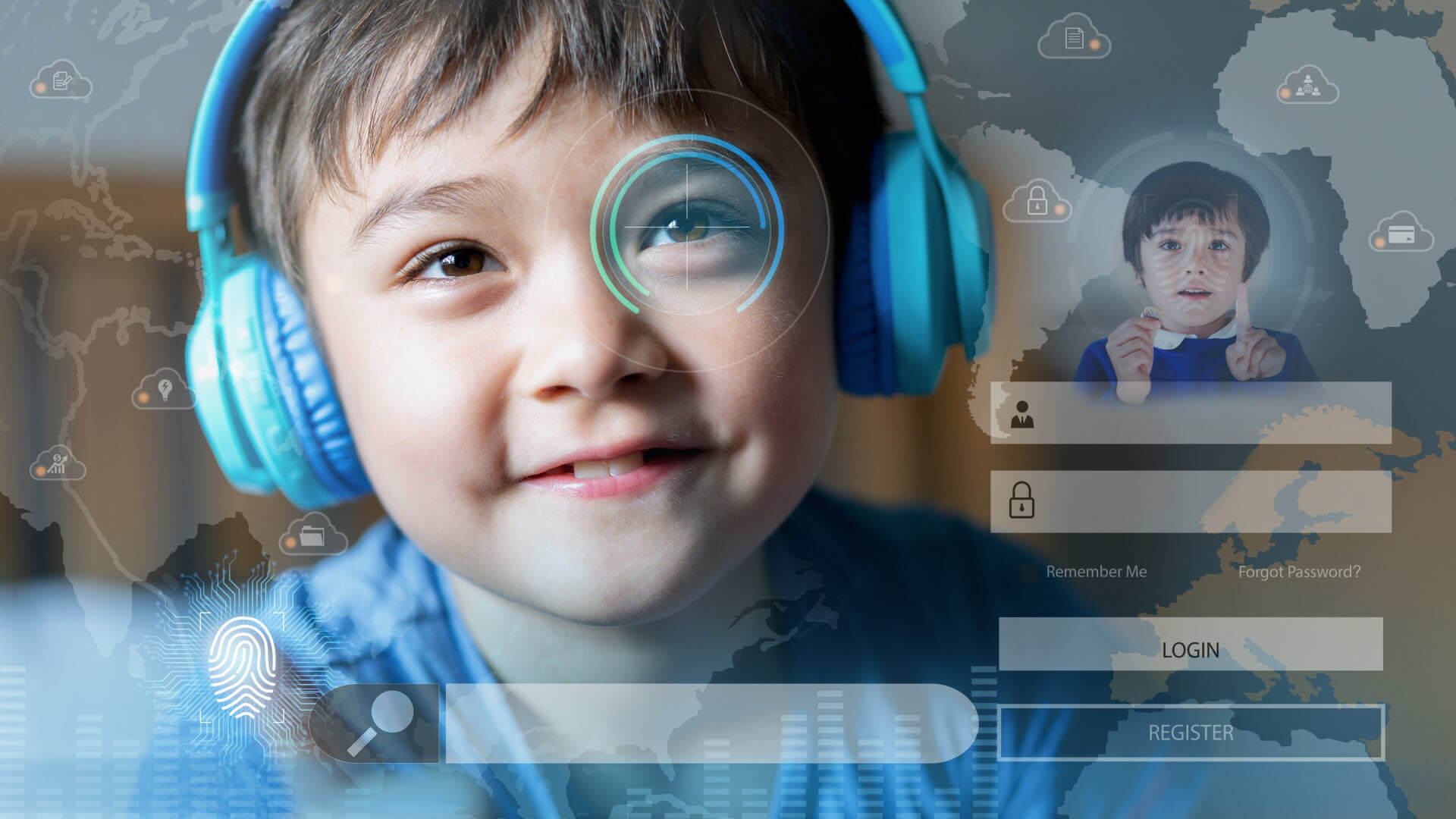

El aumento de casos de robo de identidad de menores y tendencias como la comercialización de sus datos en foros de la dark web nos obligan a preguntarnos cómo estamos protegiendo los datos personales de las infancias y cuáles son las consecuencias.

Los niños y las niñas de hoy representan el futuro. Y en gran medida lo que hagamos hoy repercutirá en el escenario que dejemos para ellos cuando se conviertan en adultos. En este sentido, analizar los desafíos tecnológicos y su relación con los más jóvenes con una mentalidad abierta, sin demonizar el uso de la tecnología, resulta clave. Esto nos permitirá encontrar enfoques enriquecedores que nos ayudarán a resolver estos desafíos ineludibles, como el que plantea la antropóloga Mimi Ito acerca de cómo ayudar a los jóvenes a utilizar la tecnología para progresar. Y si bien pensar en la tecnología como una aliada para los más jóvenes puede abrirnos las puertas a descubrir las oportunidades que nos puede ofrecer, esto no invalida el hecho de que existan preocupaciones legítimas, como pueden ser los reportes que reflejan un crecimiento de los casos de exposición de datos personales de menores, o noticias de hace algunos años que nos adelantaban acerca de la creciente demanda en foros de la dark web de datos personales de niños, niñas y adolescentes.

Estos datos llegan a foros clandestinos por diversas vías. Por ejemplo, como consecuencia de ataques a menores que tiene actividad online —en redes sociales, plataformas de streaming o jugando videojuegos. También pueden surgir de ataques de ransomware o de algún otro tipo de malware que roba información a hospitales, instituciones educativas, o alguna empresas que recolecta información de menores de edad, o incluso por una mala configuración de una base de datos. Y si bien las infancias y adolescentes ingresan al mundo digital de forma cada vez más temprana, y esto tiene un claro impacto en el robo de identidad de menores, en algunos casos los datos corresponden a personas que nunca abrieron un navegador web en su vida.

En países como en Estados Unidos, el año pasado 1.25 millones de menores fue víctima de robo de identidad, provocando un costo promedio a las familias de 1.100 dólares. Las cifras indican que 1 de cada 50 menores se vio afectado por una filtración de datos.

Los datos como fuente para el progreso

Así como el petróleo cambio el modelo económico y productivo del mundo y dio lugar a importantes avances en la humanidad, es probable que la tecnología y el procesamiento de los datos que se desprenden de su uso tengan un impacto parecido. Las similitudes entre el petróleo y los datos como insumo para crear valor popularizaron una frase del matemático Clive Humby, que en 2006 dijo que “los datos son el nuevo petróleo”. Sin dudas que el procesamiento de datos y su uso como fuente de información tuvo un fuerte impacto en la forma de resolver problemas, entre otras cosas porque permiten reducir el margen de error a la hora de tomar decisiones y no contienen sesgos.

Ya en 2014 un medio como Wired decía que sin los datos el progreso se detendría, ya que vivimos en una economía en la cual los datos son más valiosos que nunca al ser fundamentales para el buen funcionamiento de todo.

Ese mismo año otro artículo publicado por el mismo medio analizaba el impacto y la evolución del Big Data —en un momentos en el cual muchos no sabían exactamente todo lo que abarcaba este término—, y ubicaba al Big Data en el mismo plano de importancia para la humanidad que descubrimientos como el fuego, la rueda o el trigo. Es decir que la capacidad de procesar grandes volúmenes de datos para extraer información de valor tendrá un impacto similar para el progreso de los humanos.

En 2020, el actual CEO de Data Robot, Debanjan Saha, aseguraba en un artículo que explica cómo el mundo empezó a ser controlado por los datos, que en la historia de la humanidad jamás hubo semejante explosión de la información y que el volumen de datos que son recolectados y analizados en esta revolución digital nos da la oportunidad como sociedades de funcionar mejor en el futuro.

El valor de los datos personales

Y si bien las consecuencias del uso de la información que se desprende del procesamiento de datos han tenido un rol clave, transformado las ciencias, las formas de consumo y en muchos casos lo que definimos como calidad de vida, también tienen una cara negativa que debemos atender, sobre todo cuando hablamos de un tipo de dato en particular: los datos personales.

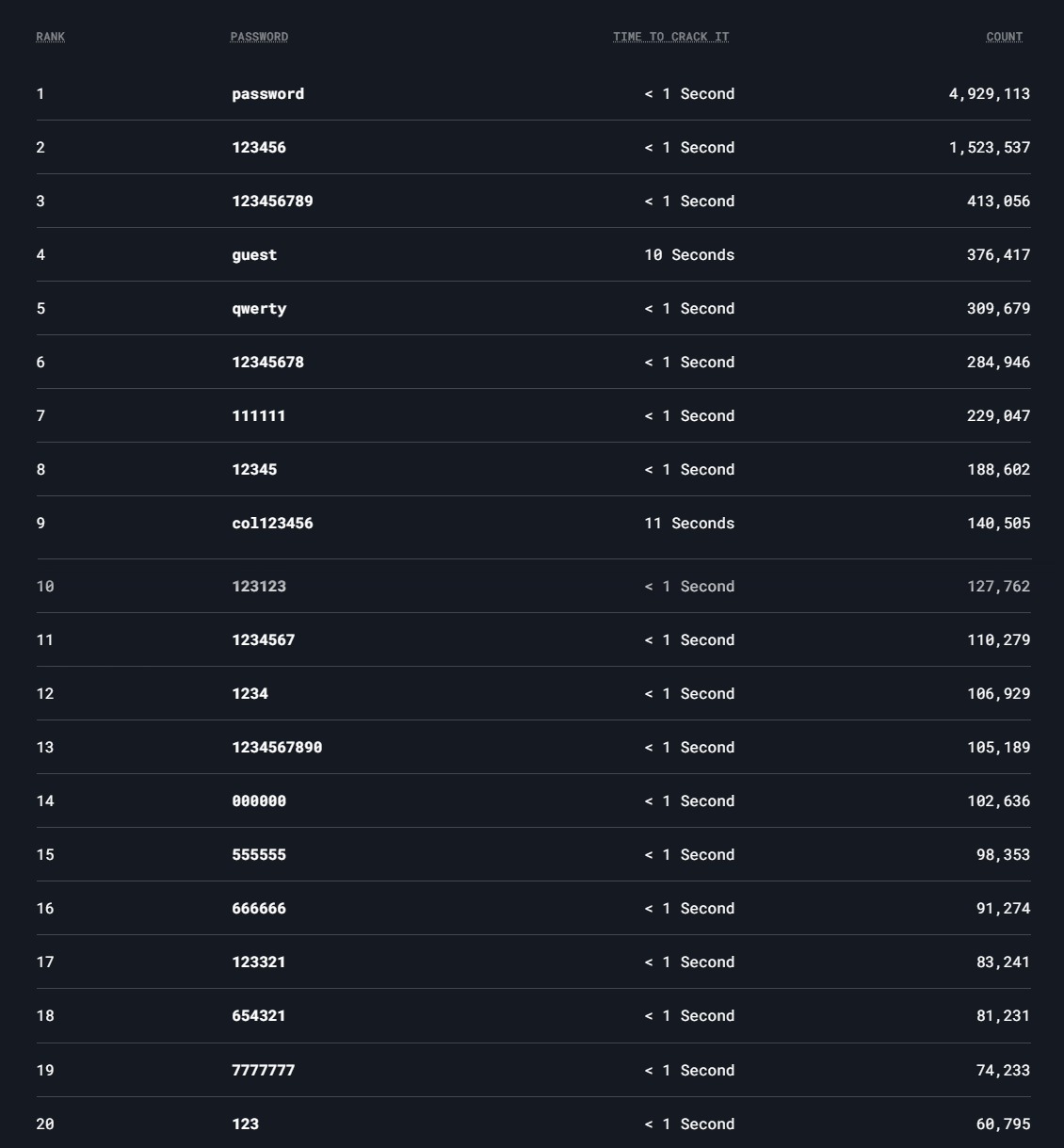

Y es que la recolección de datos a través de la tecnología se ha convertido en un gran negocio para las empresas, pero también para los cibercriminales. Vivimos en un mundo tecnológico donde las organizaciones buscan constantemente recolectar nuestros datos a través de apps, plataformas y sitios web para ofrecernos una mejor experiencia y calidad de servicio, mientras en territorios digitales como la dark web desde hace varios años existe un mercado para la compra y venta de paquetes de datos que son utilizados para robo de identidad, phishing y otro tipo de acciones maliciosas.

Filtración de datos personales de menores: consecuencias actuales y a futuro

La investigadora Emily Wilson, especializada en inteligencia de datos en la dark web, ya en 2019 comenzó a detectar un crecimiento en la oferta de paquetes de datos completos de niños y niñas. En un artículo sobre venta de datos de menores en la dark web, Wilson explicó que en ese momento nadie creía que los datos de los infantes podrían ser útiles para cibercriminales, dado que su principal motivación es el dinero y las personas menores no suelen tener una cuenta bancaria a su nombre. Sin embargo, descubrió que los cibercriminales encontraban valor en esos datos al utilizarlos para crear identidades sintéticas.

Una identidad sintética se crea a partir de la combinación de datos reales de distintos individuos con datos ficticios. A partir de estas identidades y el uso de datos rales, como el número de seguro social, los atacantes cometen fraude. ¿Cómo? Como explica Wilson, aprovechando la falta de controles que muchas veces se aplican, por ejemplo, a la hora de solicitar una línea de crédito con un número de seguro social de un menor.

Según explicaron algunos especialistas, en Estados Unidos el problema de las identidades sintéticas se acentuó. En parte porque el número de seguro social por sí solo no permite inferir ningún tipo de atributo de la persona, y al combinar el nombre de seguro social de un menor con una fecha de nacimiento y una dirección, los cibercriminales pueden crear identidades sintéticas para solicitar un crédito y el menor titular del número puede que no se entere hasta que tenga 18 años. Pero aparte de lo que sucede en Estados Unidos con el número de seguro social, en otros países la exposición de otros datos personales, como el número del documento nacional de identidad de un menor, también pueden ser utilizados en su contra.

En Argentina, por ejemplo, según nos explica el abogado especializado en ciberseguridad, Julian Reale, proteger el número de DNI es fundamental, ya que muchos servicios del estado lo utilizan como mecanismo de autenticación. Por lo tanto, la filtración o exposición de este número implica el riesgo de suplantación de identidad.

Lamentablemente, existen servicios que recolectan de fuentes abiertas datos personales de los ciudadanos, incluidos menores de edad, como nombre completo, fecha de nacimiento y número de DNI, entre otros, y los venden a través de informes. Por apenas 2 dólares es posible descargar reportes con información de niños y niñas que incluyen nombre completo, número de documento, número de identificación laboral, fecha de nacimiento, domicilio físico, localidad, código postal, información sobre el prestador de servicios de salud o antecedentes financieros, que en el caso de menores de edad aparecen vacíos. Pero además de lo importante que son estos datos y lo fácil que es acceder a esta información, el hecho de que estos servicios recolecten toda esta información también preocupa por el riesgo de un ataque al servicio, ya que podrían exponer esta información.

¿Cómo obtienen los datos de menores?

Como explicamos al inicio de este artículo, estos datos personales llegan a manos indebidas por distintas vías. Más allá del rastro que las personas dejamos en el mundo digital y que los malos hábitos de seguridad derivan muchas veces en la exposición de datos personales, fenómenos como el ransomware y la gran cantidad de ataques de estas bandas criminales a hospitales, escuelas o universidades a lo largo del mundo han provocado la filtraciones de grandes cantidades de datos personales y sensibles de menores y adolescentes.

En 2021 los distintos grupos de ransomware aprovecharon las debilidades de las instituciones educativas y provocaron la filtración de datos personales de miles de alumnos de escuelas de primaria y secundaria de Estados Unidos. Estas filtraciones incluían datos personales como condición médica, situación financiera familiar, número de seguro social, fecha de nacimiento o antecedentes disciplinarios podrían ser utilizados por cibercriminales para realizar robo de identidad. Y lamentablemente, muchas instituciones educativas no están lo suficientemente preparadas para proteger estos datos y los adultos responsables de estos menores a menudo no toman dimensión de los posibles riesgos o no saben qué hacer luego de que los datos personales de sus hijos e hijas se filtraron en la web.

Conclusión

Cuando pensamos en el progreso muchos de nosotros pensamos en el futuro, y si pensamos en el futuro tenemos que pensar en las infancias de hoy, que serán quienes ocuparán cargos de importancia y quienes tomarán las decisiones que marcarán el rumbo. Por eso es tan importante tratar de garantizar las mismas oportunidades a niños y niñas. Sin embargo, si pensamos en la importancia que tiene la vida digital en la vida cotidiana actualmente y que algunos menores de hoy ya son víctimas de robo de identidad sin haber accedido a Internet por sus propios medios, es muy importante que nos preguntemos que estamos haciendo para proteger los datos personales de los niños y niñas en el mundo virtual y cómo prepararnos.

Fuente: www.welivesecurity.com