¿Qué tan seguro es el almacenamiento de archivos cifrados?

Amenazas a los datos almacenados en Sync, pCloud y otras alternativas cifradas a Dropbox.

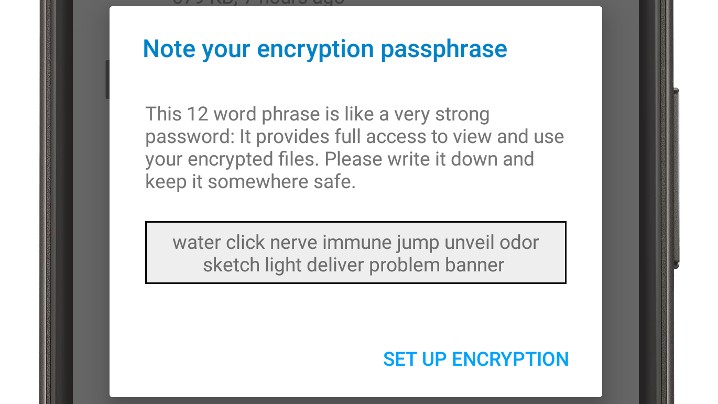

Resulta innegable la comodidad de los servicios de almacenamiento de archivos en la nube como Dropbox o OneDrive. El único inconveniente es que los ciberdelincuentes, los organismos de inteligencia o el propio proveedor de alojamiento pueden ver tus archivos guardados en la nube sin necesidad de autorización. Pero hay una alternativa más segura: el almacenamiento de archivos cifrados en la nube. Hay quien lo denomina cifrado de extremo a extremo (E2EE), y es similar al funcionamiento de Signal o WhatsApp. Según la propaganda de marketing, los archivos se cifran en tu dispositivo y se envían a la nube ya de forma segura: la clave de cifrado permanece en tu poder y en el de nadie más. Ni siquiera el proveedor puede acceder a esa información. ¿Pero es así realmente?

Cifrado como un queso suizo

El Grupo de Criptografía Aplicada de ETH Zurich analizó los algoritmos de cinco populares servicios de almacenamiento cifrado: Sync.com, pCloud, Icedrive, Seafile y Tresorit. En cada uno de ellos, los investigadores encontraron errores en la implementación del cifrado que permitían, en diversos grados, la manipulación de los archivos e, incluso, el acceso a fragmentos de datos no cifrados. Anteriormente ya habían descubierto fallos en otros dos conocidos servicios de alojamiento: MEGA y Nextcloud.

En todos los casos, los ataques se llevan a cabo desde un servidor malicioso. El escenario es el siguiente: los intrusos piratean los servidores de alojamiento cifrado o, al manipular los enrutadores a lo largo de la ruta del cliente al servidor, obligan al ordenador de la víctima a conectarse a otro servidor que imita al servidor de alojamiento cifrado auténtico. Si esta complicada maniobra tiene éxito, los atacantes en teoría podrían hacer lo siguiente:

- En el caso de com, añadir carpetas y archivos con información incriminatoria y cambiar los nombres de los archivos y los metadatos de la información almacenada. Además, el servidor pirateado puede enviar nuevas claves de cifrado al cliente y, posteriormente, descifrar cualquier archivo descargado. Igualmente, la función integrada para compartir permite al servidor malicioso descifrar cualquier archivo compartido por la víctima, ya que la clave de descifrado está incluida en el enlace que se envía al acceder al servidor.

- En el caso de pCloud, añadir archivos y carpetas, mover archivos arbitrariamente y cambiar el nombres de los archivos, eliminar fragmentos de archivos y descifrar los archivos descargados después del pirateo.

- En el caso de Seafile, obligar al cliente a utilizar una versión anterior del protocolo, lo que facilita los ataques de fuerza bruta para descifrar las contraseñas, intercambiar o eliminar fragmentos de archivos, añadir archivos y carpetas, y editar los metadatos de los archivos.

- En el caso de Icedrive, añadir archivos que sean fragmentos de otros archivos ya cargados a la nube, cambiar el nombre y la ubicación de los archivos almacenados, y reordenar los fragmentos de los archivos.

- En el caso de Tresorit, manipular los metadatos de los archivos almacenados, incluida su autoría.

- En el caso de Nextcloud, manipular las claves de cifrado, lo que permite descifrar los archivos descargados.

- En el caso de MEGA, restaurar las claves de cifrado y descifrar así cualquier archivo. También es posible añadir archivos incriminatorios.

En cada caso, el servidor malicioso es un componente del ataque difícil de implementar, pero no puede afirmarse que sea imposible. A la luz de los ciberataques contra Microsoft y Twilio, la posibilidad de que un servicio importante se vea comprometido es real. Y, por supuesto, el E2EE debe ser por definición resistente a las acciones maliciosas del lado del servidor.

Sin entrar en detalles técnicos, observamos que los desarrolladores de todos los servicios parecen haber implementado el E2EE de buena fe y emplean algoritmos robustos y reconocidos como AES y RSA. Pero el cifrado de archivos crea muchas dificultades técnicas en lo que respecta a la colaboración y la coautoría de los documentos. Las tareas necesarias para superar estas dificultades y tener en cuenta todos los posibles ataques relacionados con claves de cifrado modificadas siguen sin resolverse, pero Tresorit es quien mejor trabajo ha hecho.

Los investigadores señalan que los desarrolladores de los distintos servicios cometieron errores muy similares de forma independiente unos de otros. Esto significa que la implementación del almacenamiento en la nube cifrado está plagada de matices criptográficos no triviales. Lo que se necesita es un protocolo bien desarrollado sometido a pruebas exhaustivas por la comunidad criptográfica, como TLS para sitios web o el Protocolo de señal para los servicios de mensajería instantánea.

Arreglos costosos

El mayor problema de la reparación de los errores identificados es que no solo es necesario actualizar las aplicaciones y el software del servidor, sino que también, en muchos casos, es necesario volver a cifrar los archivos guardados por los usuarios. No todos los proveedores de alojamiento pueden permitirse este enorme gasto computacional. Además, el nuevo cifrado solo es posible en cooperación con cada usuario, por lo que no puede hacerse de forma unilateral. Esa es la razón por la que probablemente las correcciones tardan en llegar:

- com respondió a los investigadores después de seis meses, y solo una vez que habían aparecido los informes en la prensa. Tras haber reaccionado finalmente, anunciaron una solución para el problema de la pérdida de claves al compartir enlaces, y dijeron que también corregirían el resto de fallos, pero sin mencionar el plazo en que lo harían.

- Tresorit prometió solucionar el problema en 2025 (pero el problema es menos grave para ellos).

- Seafile solucionó el problema de la degradación de la versión del protocolo sin comentar nada sobre el resto de fallos.

- Icedrive decidió no abordar los problemas identificados.

- pCloud no respondió a los investigadores hasta que no aparecieron los informes en la prensa. Fue entonces cuando afirmó que los ataques son teóricos y que no requieren una acción inmediata.

- Nextcloud solucionó el problema y modificó en gran medida el enfoque general del E2EE en la versión 3.12. El esquema de cifrado actualizado aún no se ha analizado.

- MEGA redujo significativamente la probabilidad de un ataque al introducir comprobaciones del lado del cliente.

Qué deben hacer los usuarios

Si bien los problemas identificados por el Grupo de Criptografía Aplicada no pueden considerarse puramente teóricos, no representan una amenaza masiva que los ciberdelincuentes puedan explotar fácilmente. Por lo tanto, no es necesario adoptar medidas de manera apresurada; más bien, el usuario debería hacer una evaluación detenida de su situación:

- ¿Cómo de sensibles son los datos que tiene en el almacenamiento y cómo de tentadores son para terceras personas?

- ¿Cuántos datos almacena en el servicio cifrado? ¿Resultaría sencillo moverlos a otro?

- ¿Qué importancia tienen las funciones de colaboración y para compartir archivos?

Si la colaboración no es importante y los datos almacenados son críticos, la mejor opción es pasarse al cifrado local de los archivos. Puedes hacerlo de varias maneras, por ejemplo, almacenando los datos en un archivo contenedor cifrado o en un archivo comprimido con una contraseña segura. Si necesitas transferir datos a otro dispositivo, puedes cargar un archivo ya cifrado al servicio de alojamiento en la nube.

Si quieres combinar la colaboración y la comodidad con unas garantías de seguridad adecuadas, y la cantidad de datos almacenados no es tan grande, merece la pena mover los datos a uno de los servicios que resistió mejor las pruebas de ETH Zurich. Tresorit sería entonces la primera opción, pero tampoco hay que descartar MEGA o Nextcloud.

Si ninguna de estas soluciones se ajusta a tus necesidades, puedes optar por otros servicios de alojamiento cifrado, pero tomando precauciones adicionales, como por ejemplo: no almacenar datos muy confidenciales, actualizar siempre las aplicaciones cliente, comprobar periódicamente tus unidades en la nube y eliminar la información obsoleta o superflua.

En cualquier caso, recuerda que el ataque más probable contra tus datos será a través de un ladrón de información que simplemente comprometerá tu ordenador o tu teléfono. Por eso, el alojamiento cifrado debe ir de la mano de una protección antimalware integral para todos los teléfonos y ordenadores.

Fuente: latam.kaspersky.com