El crecimiento en 2023 de apps maliciosas que recopilan y exflitran datos confidenciales de las víctimas, eludiendo los controles de Google Play, y que afectan a personas de varios países, entre ellos México, Colombia, Chile y Perú.

Ecuador – Desde principios de 2023 los investigadores de ESET, han observado un alarmante crecimiento de aplicaciones engañosas para Android que se presentan como servicios legítimos de préstamos personales, prometiendo un acceso rápido y fácil a los fondos. Estos servicios en realidad están diseñados para estafar a los usuarios ofreciéndoles préstamos con altas tasas de interés respaldados con descripciones engañosas, todo mientras recopilan la información personal y financiera de sus víctimas para chantajearlas y, al final, obtener sus fondos. Por ello, los productos de ESET reconocen estas aplicaciones utilizando el nombre de detección SpyLoan, que hace referencia directa a su funcionalidad de spyware combinada con reclamos de préstamos.

Todas las aplicaciones mencionadas en esta nota estaban disponibles en Google Play, pero actualmente se comercializan a través de redes sociales y mensajes SMS, y se pueden descargar desde sitios web dedicados a estafas y tiendas de aplicaciones de terceros. Como socio de Google App Defense Alliance, ESET identificó y denunció a Google 18 aplicaciones SpyLoan que tenían más de 12 millones de descargas en Google Play y que fueron posteriormente eliminadas 17 de ellas. La última aplicación identificada por ESET todavía está disponible en Google Play, pero como sus desarrolladores cambiaron sus permisos y funcionalidades, ya no se detecta como una aplicación SpyLoan.

“Es importante tener en cuenta que cada instancia de una aplicación SpyLoan, independientemente de su origen, se comporta de forma idéntica. Si los usuarios descargan una aplicación van a experimentar las mismas funciones y se enfrentarán a los mismos riesgos, sin importar de dónde obtuvieron la aplicación. No interesa si la descarga procede de un sitio web sospechoso, de una tienda de aplicaciones de terceros o incluso de Google Play: el comportamiento de la aplicación será el mismo en todos los casos.”, explica Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

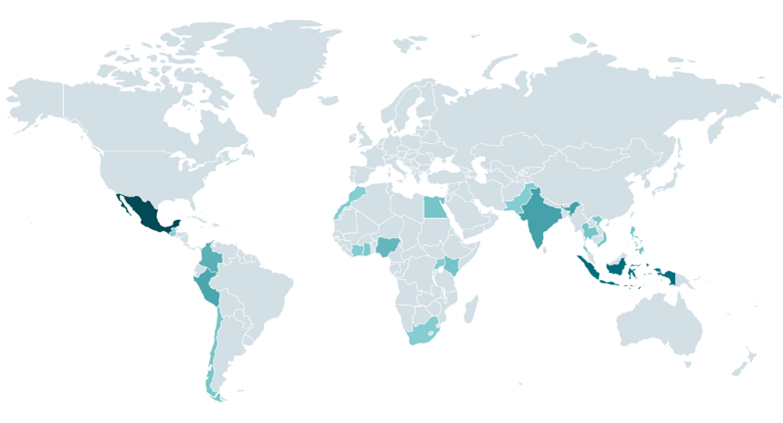

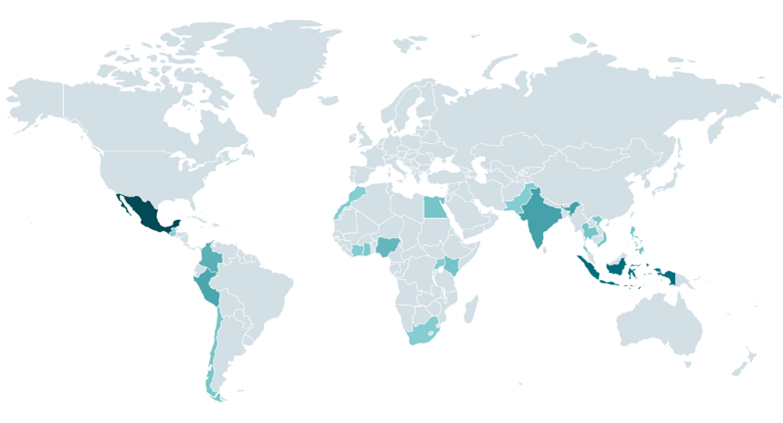

Según la telemetría de ESET, los ejecutores de estas apps operan principalmente en México, Indonesia, Tailandia, Vietnam, India, Pakistán, Colombia, Perú, Chile, Filipinas, Egipto, Kenia, Nigeria y Singapur. Todos estos países tienen diversas leyes que regulan los préstamos privados, no sólo sus tipos, sino también la transparencia de su comunicación. Cualquier detección fuera de estos países podría estar relacionada con smartphones que tienen, por diversas razones, acceso a un número de teléfono registrado en uno de estos países.

- Mapa de calor de las detecciones de SpyLoan vistas en la telemetría de ESET entre el 1 de enero y el 30 de noviembre de 2023.

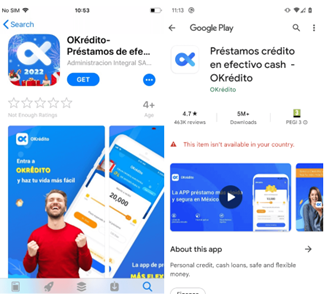

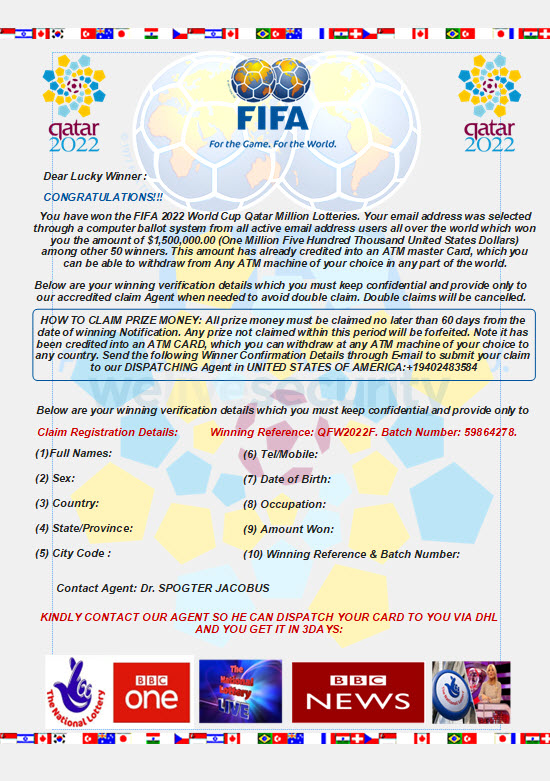

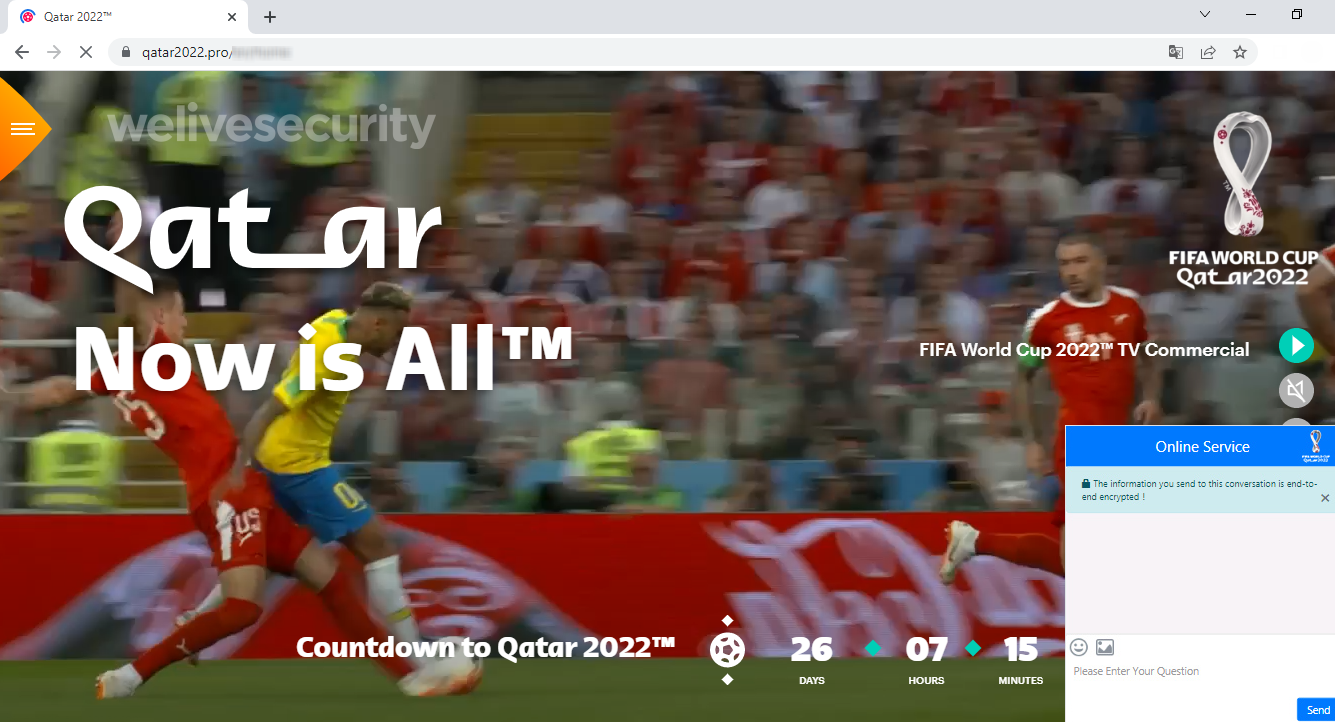

ESET Research ha rastreado los orígenes del esquema SpyLoan hasta 2020. En ese momento, este tipo de aplicaciones solo presentaban casos aislados que no llamaban la atención de los investigadores; sin embargo, la presencia de aplicaciones de préstamos maliciosas siguió creciendo y, finalmente, se comenzaron a detectar en Google Play, la App Store de Apple y en sitios web dedicados a estafas. Este enfoque multiplataforma maximizó su alcance y aumentó las posibilidades de participación de los usuarios, aunque estas aplicaciones fueron retiradas posteriormente de las tiendas de aplicaciones oficiales.

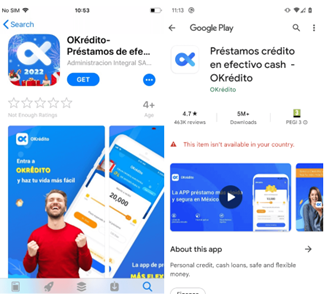

Aplicaciones disponibles en las tiendas oficiales de iOS (izquierda) y Android (derecha) en 2020.

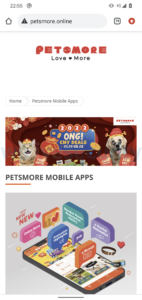

Sitio web dedicado a estafas.

A principios de 2022, ESET se puso en contacto con Google Play para notificar sobre más de 20 apps de préstamos maliciosas con más de 9 millones de descargas colectivas. Luego de esta intervención, la compañía eliminó estas apps de su plataforma. Según la telemetría de ESET, las detecciones de SpyLoan comenzaron a aumentar de nuevo en enero de 2023 y desde entonces han seguido creciendo aún más en tiendas de aplicaciones de terceros no oficiales, Google Play y sitios web. En los últimos tres años, la situación ha evolucionado y Google Play ha realizado varios cambios en sus políticas de apps de préstamos personales y ha anulado la publicación de muchas apps de préstamos maliciosas.

“Para atraer a las víctimas, los delincuentes promocionan activamente estas aplicaciones maliciosas con mensajes SMS y en redes sociales populares como X (Twitter), Facebook y YouTube. Aprovechando esta inmensa base de usuarios, los estafadores pretenden atraer a víctimas desprevenidas que necesitan ayuda financiera. Otro aspecto alarmante de algunas aplicaciones SpyLoan es la suplantación de proveedores de préstamos y servicios financieros de buena reputación mediante el uso indebido de nombres y marcas de entidades legítimas.”, añade Gutiérrez Amaya, de ESET Latinoamérica.

Cómo funcionan las aplicaciones de SpyLoan

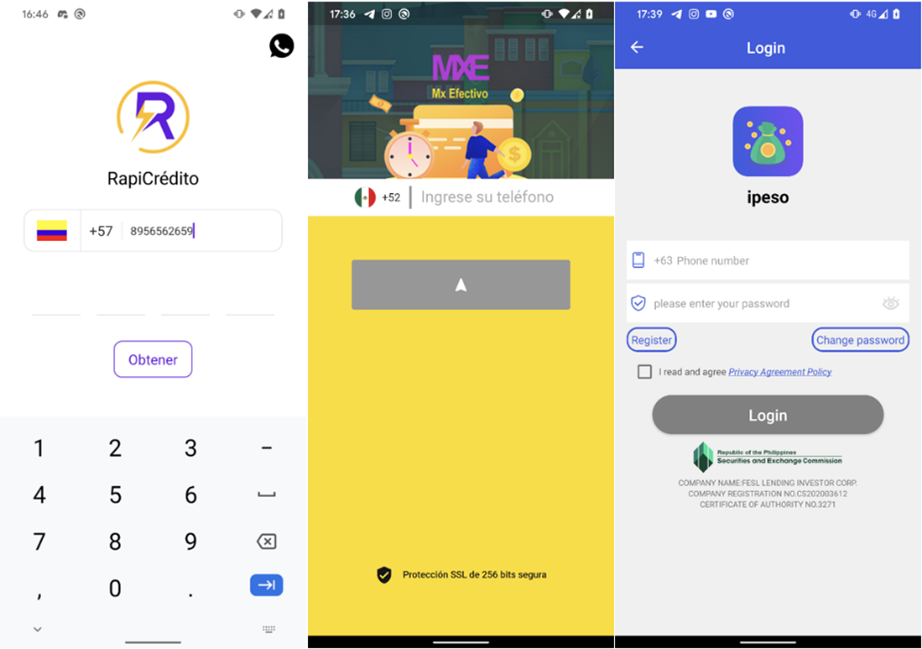

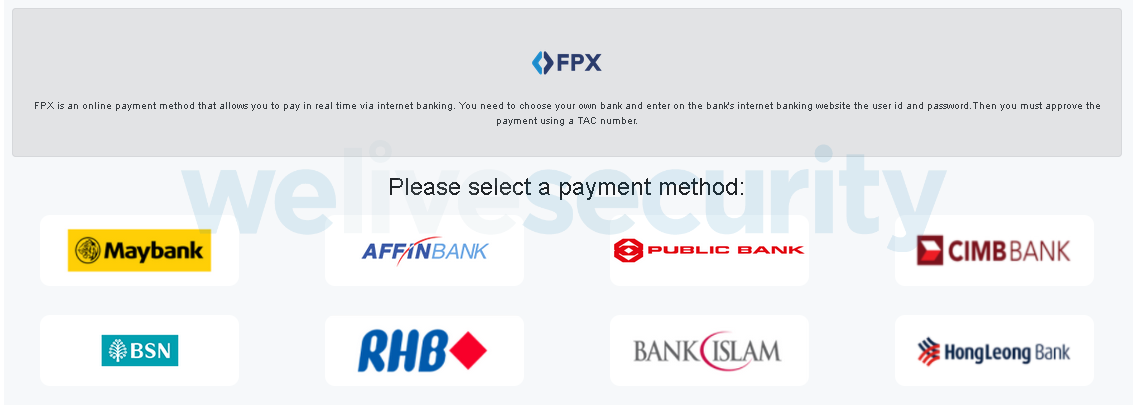

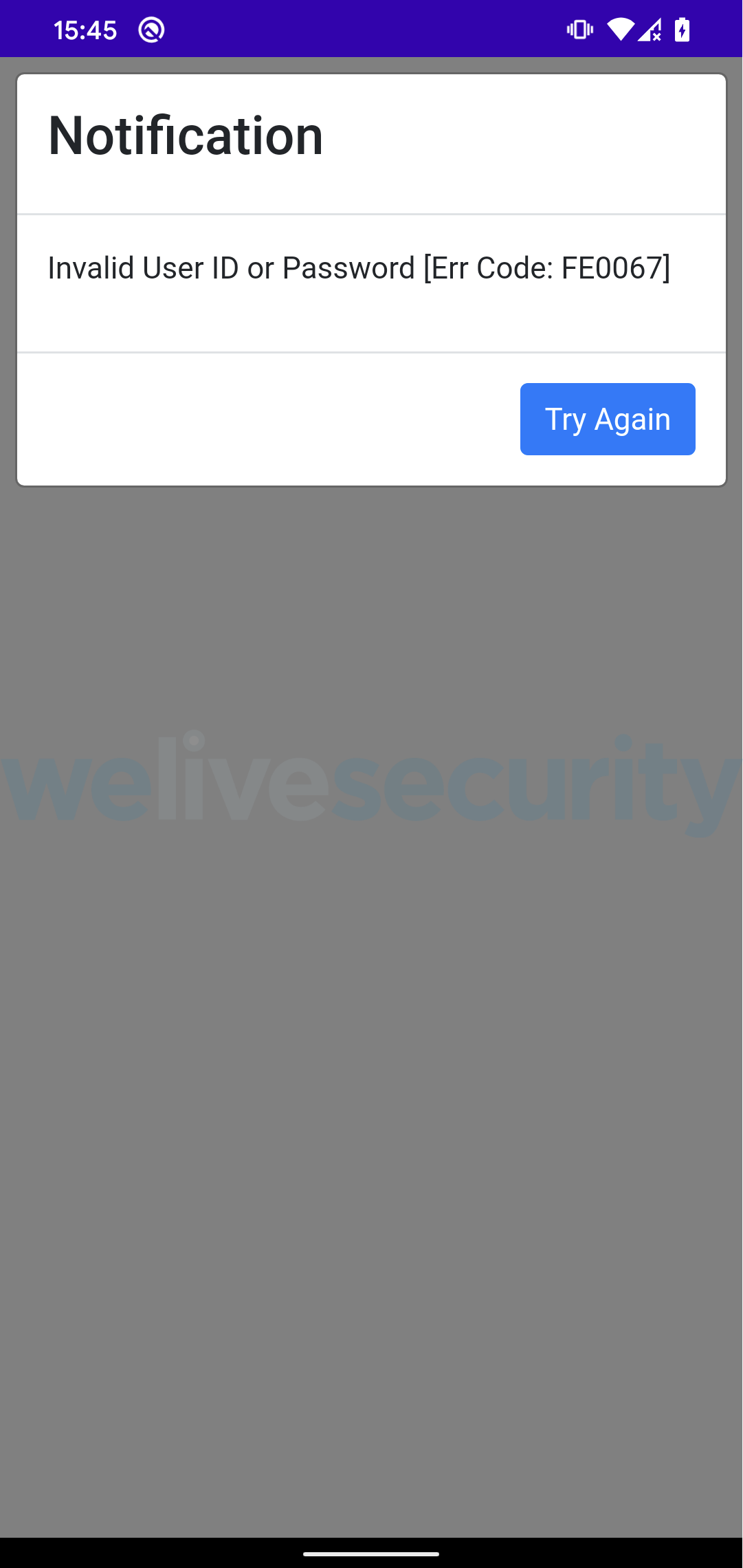

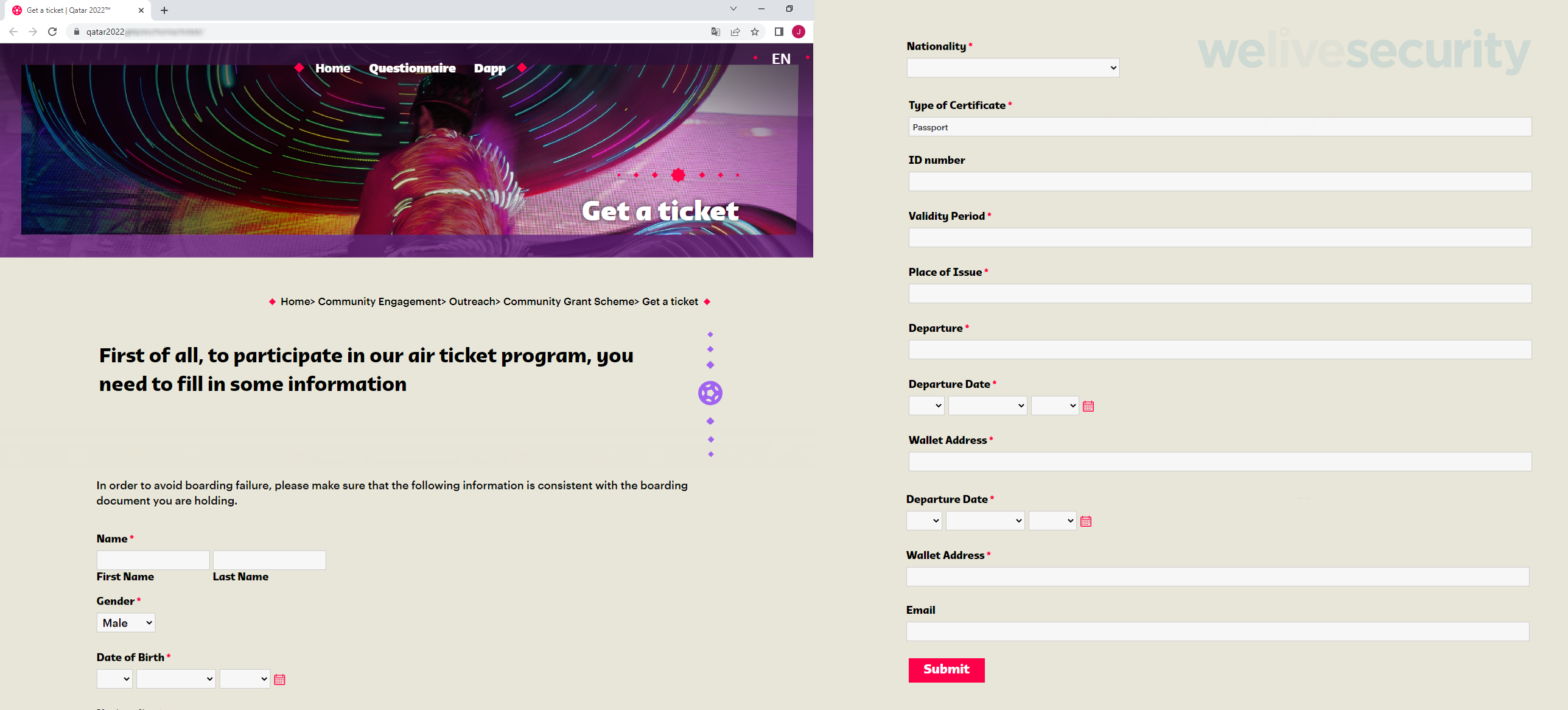

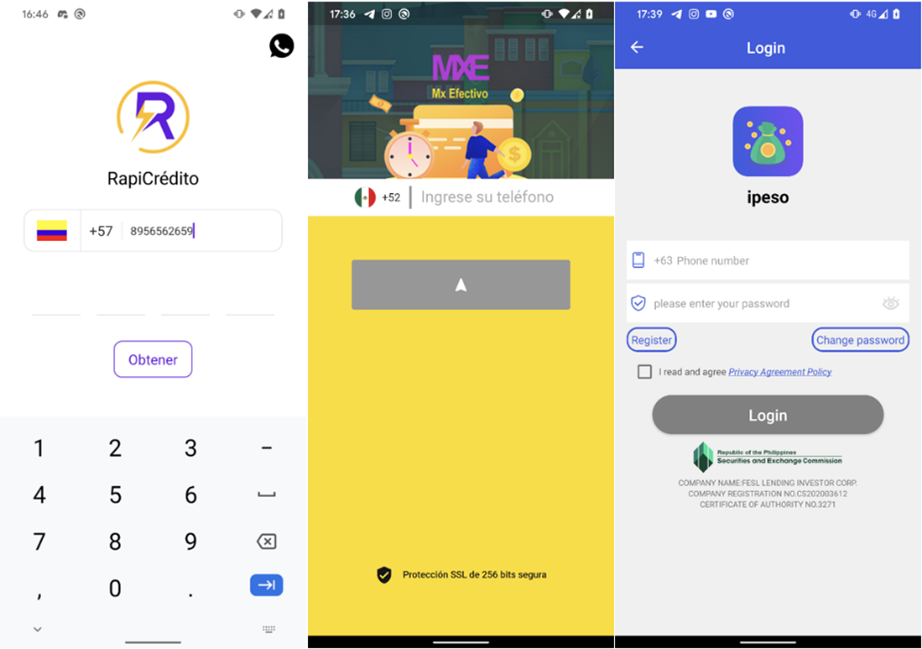

Una vez que el usuario instala una aplicación SpyLoan, se le pide que acepte las condiciones del servicio y que conceda amplios permisos para acceder a datos confidenciales almacenados en el dispositivo. A continuación, la aplicación solicita el registro del usuario, que normalmente se realiza mediante la verificación de la contraseña de un solo uso por SMS para validar el número de teléfono de la víctima. Estos formularios de registro seleccionan automáticamente el código de país basándose en el código de país del número de teléfono de la víctima, garantizando que sólo las personas con números de teléfono registrados en el país objetivo puedan crear una cuenta.

Registro del número de teléfono con códigos de país preseleccionados.

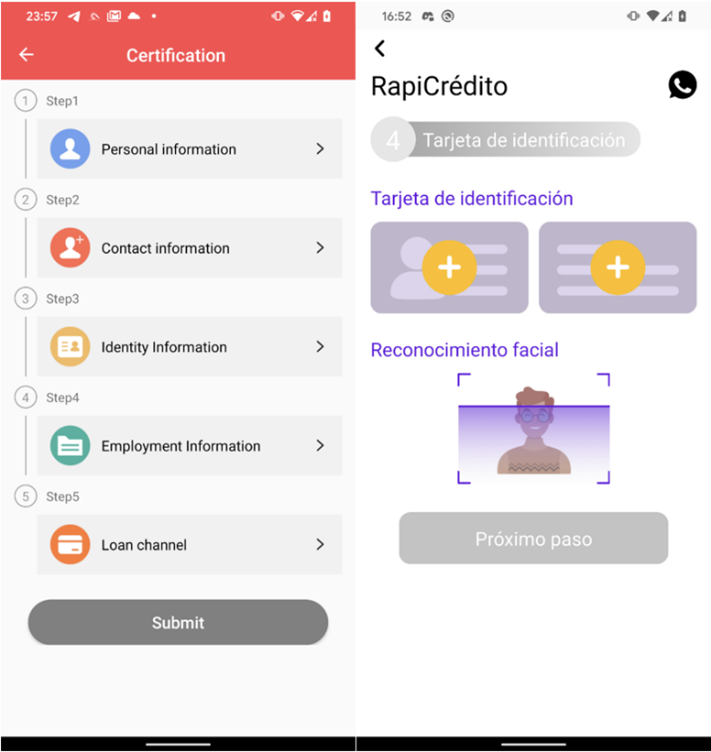

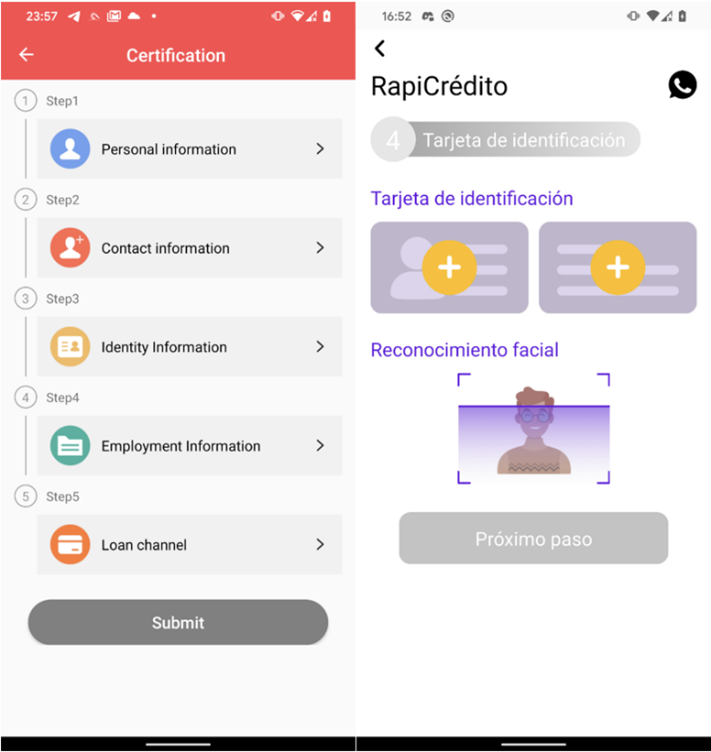

Una vez verificado el número de teléfono, los usuarios acceden a la función de solicitud de préstamos de la aplicación. Para completar el proceso de solicitud, los usuarios se ven obligados a proporcionar una gran cantidad de información personal, incluyendo detalles de dirección, información de contacto, prueba de ingresos, información de la cuenta bancaria, e incluso subir fotos del anverso y reverso de sus documentos de identidad, y un selfie.

Las aplicaciones solicitan datos sensibles al usuario.

Las aplicaciones SpyLoan suponen una importante amenaza al extraer sigilosamente una amplia gama de información personal de usuarios desprevenidos: son capaces de enviar datos confidenciales a sus servidores de comando y control (C&C). Los datos que se suelen filtrar incluyen la lista de cuentas, registros de llamadas, eventos del calendario, información del dispositivo, listas de aplicaciones instaladas, información de la red Wi-Fi local e incluso información sobre los archivos del dispositivo. Además, las listas de contactos, los datos de localización y los mensajes SMS también son vulnerables.

Una vez instalada la aplicación y recopilados los datos personales, sus ejecutores empiezan a acosar y chantajear a las víctimas para que realicen los pagos, incluso si -según las críticas- el usuario no solicitó el préstamo o lo solicitó pero no se lo aprobaron. Además, estos servicios presentan una forma de usura digital moderna, que se refiere al cobro de tipos de interés excesivos en los préstamos, aprovechándose de personas vulnerables con necesidades financieras urgentes, o de prestatarios que tienen un acceso limitado a las instituciones financieras convencionales.

Los revisores de estas aplicaciones afirman haber sido acosados y amenazados, algunos de ellos incluso aunque no recibieran un préstamo.

“Hay varias razones que explican el rápido crecimiento de las aplicaciones SpyLoan. Una de ellas es que sus desarrolladores se inspiran en los exitosos servicios FinTech, que aprovechan la tecnología para ofrecer servicios financieros ágiles y fáciles de usar. Las aplicaciones y plataformas FinTech son conocidas por alterar el sector financiero tradicional ofreciendo comodidad en términos de accesibilidad, permitiendo a las personas, de una manera fácil de usar, realizar diversas actividades financieras en cualquier momento y en cualquier lugar, utilizando sólo sus teléfonos inteligentes. Por el contrario, lo único que alteran las aplicaciones SpyLoan es la confianza en la tecnología, las instituciones financieras y entidades similares.”, señala Gutiérrez Amaya, de ESET Latinoamérica.

Para poder poner el pie en Google Play y ser publicadas en la plataforma, todas las apps de SpyLoan analizadas proporcionaron una descripción que en su mayoría parece ajustarse no sólo a los requisitos de Google Play, sino que también parece cubrir las exigencias legales locales; algunas apps incluso afirmaban ser empresas financieras no bancarias registradas. En general, declaran abiertamente qué permisos se solicitan, afirman tener la licencia adecuada y facilitan el rango de la tasa anual equivalente.

En cuanto a sus políticas de privacidad, las aplicaciones SpyLoan identificadas utilizaban tácticas engañosas. Por un lado enumeraban razones engañosas para recopilar datos personales, mientras que, por otro, afirmaban que no se recopilaban datos personales sensibles. Se cree que el verdadero propósito de estos permisos es espiar a los usuarios de las aplicaciones y acosarlos y chantajearlos a ellos y a sus contactos.

Aplicaciones de préstamos legítimas frente a maliciosas: cómo distinguirlas

Desde ESET, se comparte una serie de recomendaciones que los usuarios pueden emplear para protegerse:

– Recurrir a fuentes oficiales: los usuarios de Android deberían evitar la instalación de aplicaciones de préstamos de fuentes no oficiales y tiendas de aplicaciones de terceros, y ceñirse a plataformas de confianza como Google Play, que aplican procesos de revisión de aplicaciones y medidas de seguridad. Aunque esto no garantiza una protección total, reduce el riesgo de encontrarse con aplicaciones de préstamos fraudulentas.

– Utilizar una aplicación de seguridad: una aplicación de seguridad fiable para Android protege al usuario de aplicaciones de préstamo maliciosas y de malware. Las aplicaciones de seguridad proporcionan una capa adicional de protección escaneando e identificando aplicaciones potencialmente dañinas, detectando malware y advirtiendo a los usuarios sobre actividades sospechosas.

– Revisión de escrutinio: al descargar aplicaciones de Google Play, es importante prestar mucha atención a las reseñas de los usuarios. Es crucial ser consciente de que las reseñas positivas pueden ser falsificadas. Los prestatarios deben centrarse en las reseñas negativas y evaluar cuidadosamente las preocupaciones planteadas por los usuarios, ya que pueden revelar información importante, como las tácticas de extorsión y el coste real que cobra el proveedor del préstamo.

– Política de privacidad y examen del acceso a los datos: antes de instalar una aplicación de préstamos, los usuarios deben leer su política de privacidad, si está disponible. Este documento suele contener información valiosa sobre la forma en que la aplicación accede a la información confidencial y la almacena. Sin embargo, los estafadores pueden emplear cláusulas engañosas o un lenguaje vago para engañar a los usuarios y conseguir que concedan permisos innecesarios o compartan datos personales. Durante la instalación, es importante prestar atención a los datos a los que la aplicación solicita acceso y preguntarse si los datos solicitados son necesarios para la funcionalidad de la aplicación de préstamo.

“Hay varias vías por las que las personas pueden buscar ayuda y tomar medidas si son víctimas de usureros digitales. Las víctimas deben denunciar el incidente a las autoridades policiales o judiciales pertinentes de su país, ponerse en contacto con los organismos de protección de los consumidores y alertar a la institución que rige las condiciones de los préstamos privados; en la mayoría de los países es el banco nacional o su equivalente. Cuantas más alertas reciban estas instituciones, más probable será que tomen medidas. Si la aplicación de préstamos engañosa se obtuvo a través de Google Play, los particulares pueden solicitar ayuda al servicio de asistencia de Google Play, donde pueden denunciar la aplicación y solicitar la eliminación de sus datos personales asociados a ella.” concluye Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Fuente: Departamento de Comunicación ESET Ecuador