Las 5 filtraciones de datos más importantes de los últimos 10 años

A diez años de la filtración de datos más importante registrada hasta el momento, sufrida por Yahoo! en 2013, ESET, compañía de seguridad informática, que afectaron a grandes volúmenes de información confidencial en sistemas de reconocidas empresas.

A diez años de la filtración de datos más importante registrada hasta el momento, sufrida por Yahoo! en 2013, ESET, compañía líder en detección proactiva de amenazas, hace un repaso de los incidentes de brechas de datos. Desde el incidente de Equifax, que afectó a casi la mitad de la población de los Estados Unidos, y parte de Gran Bretaña y Canadá, pasando por la filtración de más de mil millones de datos de ciudadanos de la India, hasta el mayor robo de información vendida en colecciones que sumaron más de dos mil millones de registros.

A continuación, ESET comparte un detalle de las más relevantes filtraciones de datos desde 2013 a la fecha:

1.- Yahoo!: En 2013, la empresa de servicios de internet Yahoo! pasó a la historia por haber sufrido la filtración de datos más importante de los últimos 10 años. En un primer momento, la empresa había reconocido que eran 1000 millones de cuentas las afectadas, pero 4 años después, en 2017, cuando Verizon adquirió a la empresa y realizó una exhaustiva investigación con peritos forenses externos, se pudo tomar real dimensión del ciberataque: Oath, la unidad de internet de Verizon, reconoció que la cantidad usuarios afectados eran más de 3.000 millones, -la totalidad de cuentas de Yahoo! en aquel momento- y, además de enviar mails para notificar a los «nuevos» afectados, publicó en su sitio web información adicional sobre la brecha de 2013.

Ahora bien, ¿qué tipo de información se vio vulnerada con este ataque? El jefe de seguridad de la información en Yahoo!, Bob Lord, afirmó que la filtración incluyó nombres, direcciones de correo electrónico, números de teléfono, fechas de nacimiento, contraseñas con hash, y en algunos casos preguntas de seguridad y sus respectivas respuestas. La «buena noticia» es que los cibercriminales no lograron el acceso a los datos bancarios o de pago, ya que el sistema comprometido no alojaba este tipo de información.

2.- Marriott Internacional: La cadena hotelera Marriott Internacional fue noticia en 2018 por algo que comenzó a gestarse cuatro años antes y que implicaría casi 400 millones de registros comprometidos: El 30 de noviembre de 2018, Marriott emitió un comunicado en el que aseguraba haber recibido «una alerta de una herramienta de seguridad interna sobre un intento de acceso a la base de datos de reservas de huéspedes de Starwood en Estados Unidos». Durante la investigación se supo que «había habido accesos no autorizados a la red desde 2014».

¿En qué se tradujo esta brecha de datos que pasó totalmente desapercibida durante 4 años? 383 millones de registros resultaron comprometidos e incluían nombres, números de teléfono, detalles del pasaporte, direcciones de correo electrónico y hasta números de tarjetas de crédito encriptados.

Según el New York Times, el ataque podía atribuirse a un grupo de inteligencia chino, cuyo principal objetivo era recopilar datos sobre los ciudadanos estadounidenses. El equipo de investigación que trabajó a partir de una alerta efectuada el 8 de septiembre de 2018, precisó que los cibercriminales se valieron de un troyano de acceso remoto y de una herramienta que encuentra combinaciones de nombres de usuario y contraseñas en la memoria del sistema.

3.- Equifax: Equifax es una de las agencias de informes de crédito más importante de los Estados Unidos. Este dato es clave para entender la criticidad de la filtración que tuvo lugar en 2017 y que puso en riesgo los datos de casi la mitad de los ciudadanos estadounidenses. Durante septiembre de ese año, Equifax anunció haber sufrido una filtración que implicaba datos de 143 millones de personas aproximadamente, es decir, el 44% de la población total de los Estados Unidos. También se vieron afectados clientes de Reino Unido y Canadá. Entre la información a la cual pudieron acceder los ciberatacantes se encontraban nombres de los clientes, números de seguridad social, fechas de nacimiento, direcciones, números de licencias de conducir y también de tarjetas de crédito.

Según el propio Equifax, la filtración se produjo debido a una «vulnerabilidad de una aplicación web para acceder a determinados archivos». El sitio Bloomberg aseguró que la filtración fue posible debido a un parche no realizado a tiempo, el cual estaba disponible dos meses antes del ataque. Las consecuencias no tardaron en llegar: Richard Smith, CEO de Equifax en ese momento, dejó su cargo. La empresa debió afrontar demandas de usuarios e investigaciones de entes de regulación tanto de Estados Unidos, como Reino Unido y Canadá, y sus acciones en bolsa cayeron.

4.- Aadhaar: Aadhaar es la base de datos de identificación más grande del mundo. La creó la Autoridad de Identificación Única de la India en 2009 para que los ciudadanos indios puedan, a través de una tarjeta, acceder a ayuda estatal, comprar una tarjeta SIM de móvil, abrir una cuenta bancaria y realizar diversos trámites burocráticos. Puntualmente, Aadhaar contenía información de más de 1.100 millones de ciudadanos indios, incluyendo también un número de identidad único de 12 dígitos, escaneos de las huellas dactilares y del iris, nombre, sexo y datos de contacto.

Durante enero de 2018 se dio a conocer públicamente el hackeo que sufrió Aadhaar: los ciberatacantes lograron vulnerarla a través del sitio web de Indane, empresa estatal de servicios públicos que estaba conectada a la base de datos gubernamental a través de una interfaz, con el objetivo de recuperar datos almacenados por otras aplicaciones o software. Indane no contaba con los controles de accesos correspondientes y así dejó expuestos los datos de la empresa y de todos los usuarios que poseían una tarjeta Aadhaar. Se convirtió en una de las filtraciones de datos gubernamentales más grandes de la historia: la gran mayoría de la población de la India (se calcula que un 90%) quedó expuesta a ser una potencial víctima de delitos como el robo de identidad y otras estafas. Una investigación que realizó el diario Tribune de la India, demostró que por 500 rupias (algo así como 6 dólares) se podía acceder a estos datos a través de un grupo de hackers que los ofrecían mediante WhatsApp.

5.- Collection #1 al #5: El caso Collection se compuso de una colección de datos que fueron extraídos de diversas brechas antiguas. Entre las cinco entregas que tuvo esta «saga», alcanzó a filtrar el impactante número de 2.200 millones de direcciones de correo y contraseñas.

Todo comenzó a mitad de enero de 2019, cuando se conoció que 773 millones de direcciones de correo únicas y también más de 20 millones de contraseñas habían sido filtradas a través de MEGA y otros foros, mediante un paquete llamado Collection#1. Hacia finales del mes se conocieron otras nuevas cuatro carpetas que formaban parte la misma recopilación. Collection#2, Collection#3, Collection#4, Collection#5 también incluían, entre otros datos, nombres de usuario, direcciones y contraseñas, alcanzando un peso total de 993.36 GB.

El instituto alemán Hasso Plattner realizó una investigación de la filtración, asegurando que el combo completo de las cinco carpetas sumaban 2.200 millones de registros en total. De hecho, en algunos foros se ofrecía el paquete completo, con el detalle del peso de cada carpeta.

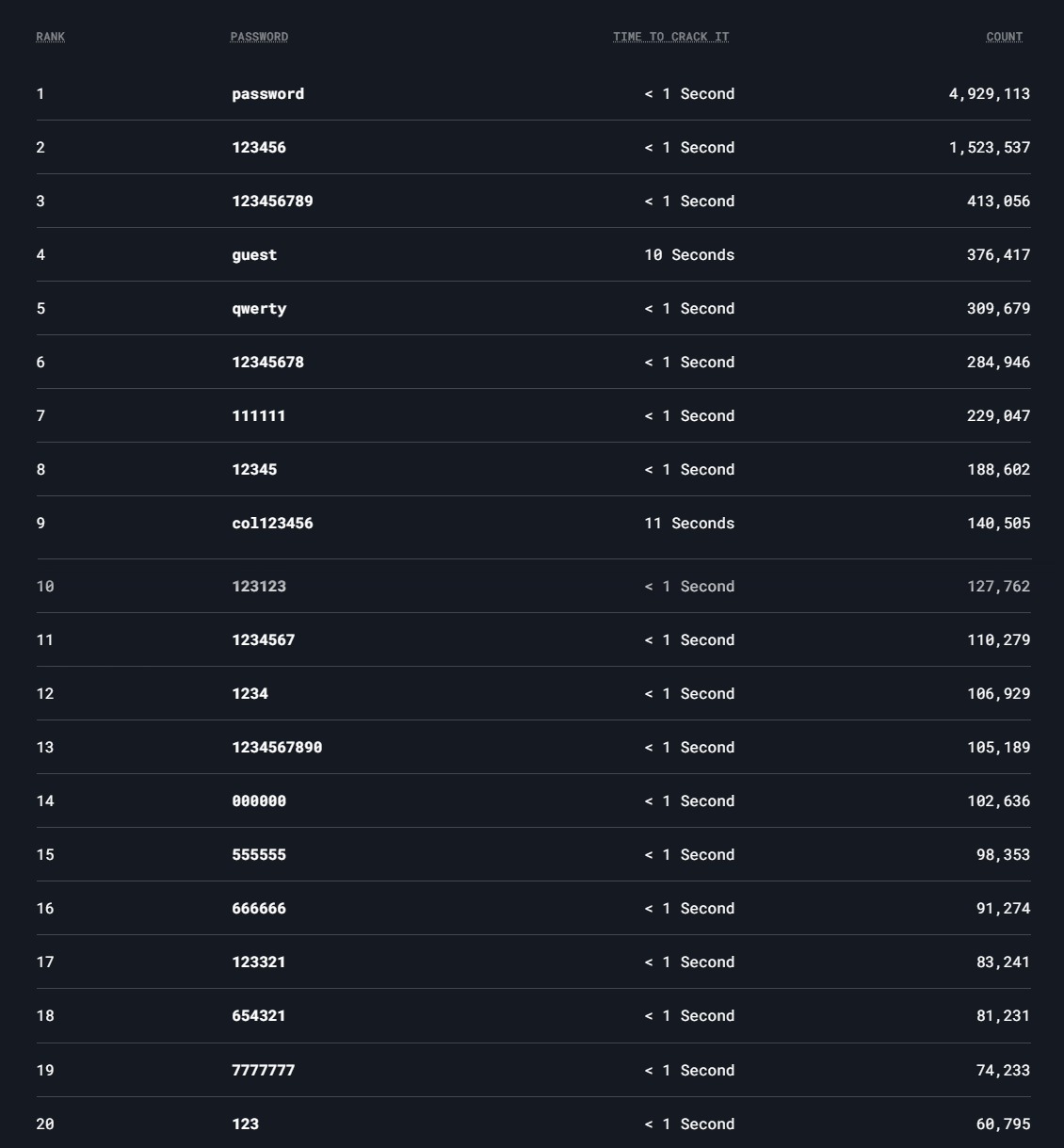

“Las filtraciones de datos suelen ser más comunes y frecuentes de lo que desearíamos. Por ello, es muy importante que como usuarios conozcamos si nuestros datos se han filtrado de alguna manera, para así evitar que sean utilizados con fines maliciosos. Sitios como Have I Been Pwned, Identity Leak Checker, HackNotice son algunos de los que permiten saber si nuestra contraseña ha sido filtrada. El siguiente paso consiste en actualizar las claves, eligiendo contraseñas nuevas y más seguras, evitando reutilizar la misma contraseña en más de un servicio. Otra muy buena práctica es activar el doble factor de autenticación en todos los servicios que lo tengan disponible.”, aconseja Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Fuente: ESET – Ecuador